Pytanie 1

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie powinno być wykorzystane do pomiaru struktury połączeń w sieci lokalnej?

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Dane z HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

IMAP jest protokołem do

Który z poniższych protokołów służy do zarządzania urządzeniami w sieciach?

Brak odpowiedzi na to pytanie.

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Brak odpowiedzi na to pytanie.

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

Brak odpowiedzi na to pytanie.

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Brak odpowiedzi na to pytanie.

W dwóch sąsiadujących pomieszczeniach pewnej firmy występują znaczne zakłócenia elektromagnetyczne. Aby zapewnić maksymalną przepustowość w istniejącej sieci LAN, jakie medium transmisyjne powinno być użyte?

Brak odpowiedzi na to pytanie.

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

Brak odpowiedzi na to pytanie.

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Brak odpowiedzi na to pytanie.

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Brak odpowiedzi na to pytanie.

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

Brak odpowiedzi na to pytanie.

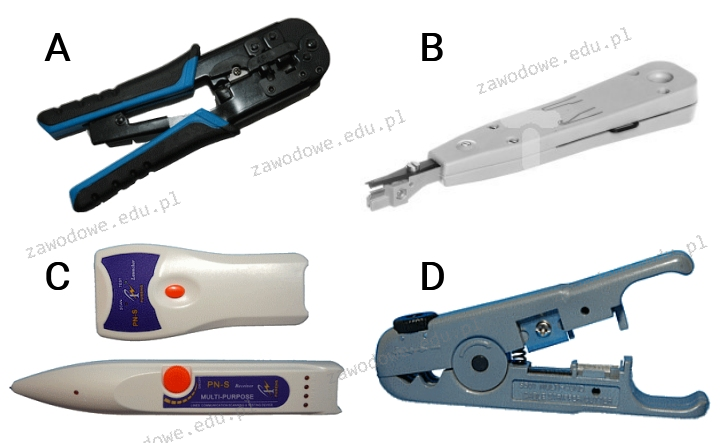

Jakie urządzenie jest używane do mocowania pojedynczych żył kabla miedzianego w złączach?

Brak odpowiedzi na to pytanie.

Aplikacja komputerowa, która umożliwia zarządzanie plikami oraz folderami, to:

Brak odpowiedzi na to pytanie.

Z jakiego typu pamięci korzysta dysk SSD?

Brak odpowiedzi na to pytanie.

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Brak odpowiedzi na to pytanie.

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Brak odpowiedzi na to pytanie.

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Brak odpowiedzi na to pytanie.

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Brak odpowiedzi na to pytanie.

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Brak odpowiedzi na to pytanie.

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Brak odpowiedzi na to pytanie.

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Brak odpowiedzi na to pytanie.

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

Brak odpowiedzi na to pytanie.

W systemie Linux uprawnienia pliku wynoszą 541. Właściciel ma możliwość:

Brak odpowiedzi na to pytanie.

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Brak odpowiedzi na to pytanie.

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Brak odpowiedzi na to pytanie.

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Brak odpowiedzi na to pytanie.

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Brak odpowiedzi na to pytanie.

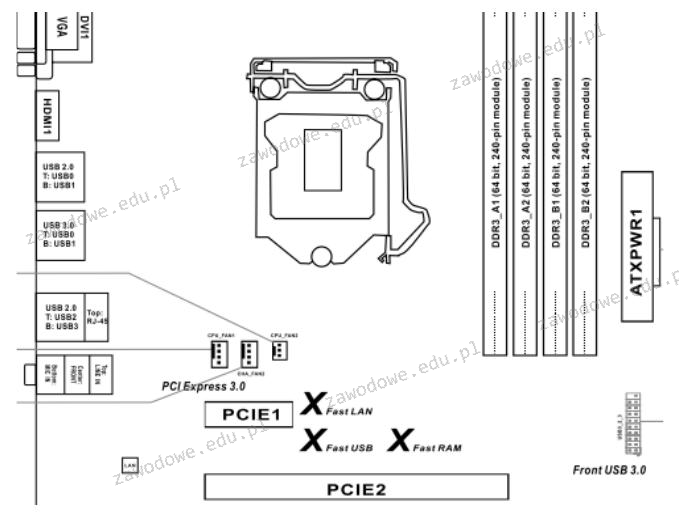

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Brak odpowiedzi na to pytanie.

W celu zbudowania sieci komputerowej w danym pomieszczeniu wykorzystano 25 metrów kabli UTP, 5 gniazd RJ45 oraz odpowiednią liczbę wtyków RJ45 potrzebnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt zastosowanych materiałów do budowy sieci? Ceny jednostkowe materiałów są przedstawione w tabeli.

| Material | Jednostka miary | Cena |

|---|---|---|

| Skrętka UTP | m | 1 zł |

| Gniazdo RJ45 | szt. | 10 zł |

| Wtyk RJ45 | szt. | 50 gr |

Brak odpowiedzi na to pytanie.

Złącze SC powinno być zainstalowane na przewodzie

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Brak odpowiedzi na to pytanie.

FDDI (ang. Fiber Distributed Data Interface) jest standardem przesyłania danych opartym na technologii światłowodowej. Jaką topologię wykorzystuje się w sieciach zbudowanych według tej technologii?

Brak odpowiedzi na to pytanie.

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Brak odpowiedzi na to pytanie.

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Brak odpowiedzi na to pytanie.

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Brak odpowiedzi na to pytanie.

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Brak odpowiedzi na to pytanie.

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Brak odpowiedzi na to pytanie.