Pytanie 1

Który symbol wskazuje na zastrzeżenie praw autorskich?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Który symbol wskazuje na zastrzeżenie praw autorskich?

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Ile bajtów odpowiada jednemu terabajtowi?

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Jakie oprogramowanie jest wykorzystywane do kontrolowania stanu dysków twardych?

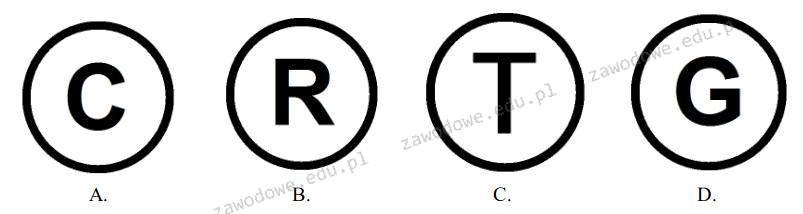

Na ilustracji karta rozszerzeń jest oznaczona numerem

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Ustawa z dnia 14 grudnia 2012 roku dotycząca odpadów zobowiązuje

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

W sieci komputerowej działającej pod systemem Linux do udostępniania drukarek można zastosować serwer

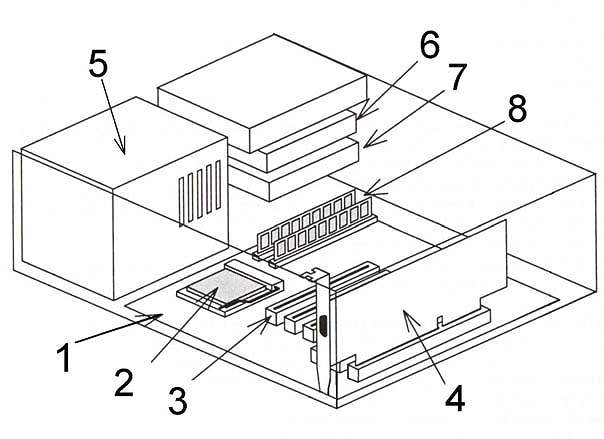

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Jak będzie wyglądać liczba 29A16 w systemie binarnym?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Jakie kolory wchodzą w skład trybu CMYK?

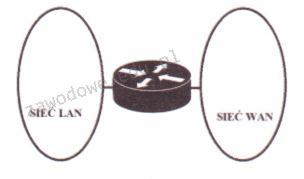

Jakie urządzenie sieciowe zostało przedstawione na diagramie sieciowym?

Określ, jaki jest rezultat wykonania powyższego polecenia.

| netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53 |

Podaj standard interfejsu wykorzystywanego do przewodowego łączenia dwóch urządzeń.

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Na rysunku ukazany jest diagram blokowy zasilacza

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

W topologii elementem centralnym jest switch

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Jakie materiały są używane w kolorowej drukarce laserowej?

Czym jest mapowanie dysków?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako