Pytanie 1

Na zdjęciu przedstawiono

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Na zdjęciu przedstawiono

Ile minimalnie pamięci RAM powinien mieć komputer, aby możliwe było uruchomienie 32-bitowego systemu operacyjnego Windows 7 w trybie graficznym?

Tusz żelowy wykorzystywany jest w drukarkach

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

Zastosowanie programu w różnych celach, badanie jego działania oraz wprowadzanie modyfikacji, a także możliwość publicznego udostępniania tych zmian, to charakterystyka licencji typu

W sytuacji, gdy nie ma możliwości uruchomienia programu BIOS Setup, jak przywrócić domyślne ustawienia płyty głównej?

Osoba planuje unowocześnić swój komputer poprzez zwiększenie pamięci RAM. Zainstalowana płyta główna ma specyfikacje przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Kondygnacyjny punkt dystrybucji jest połączony z

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Pierwszą usługą, która jest instalowana na serwerze, to usługa domenowa w Active Directory. W trakcie instalacji kreator automatycznie poprosi o zainstalowanie usługi serwera.

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Jakie znaczenie ma parametr NEXT w kontekście pomiarów systemów okablowania strukturalnego?

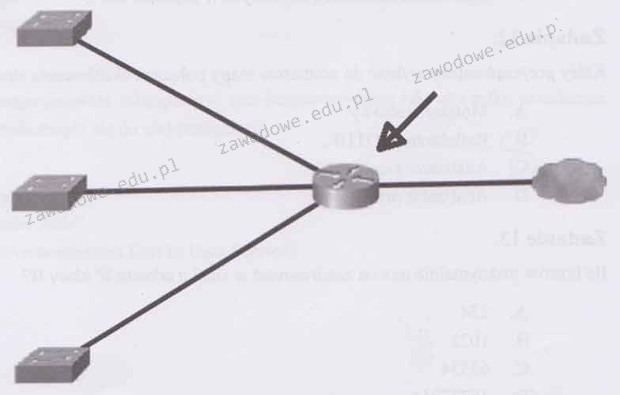

Którego urządzenia dotyczy strzałka na rysunku?

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Standard IEEE 802.11 określa typy sieci

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Zgodnie z normą PN-EN 50174, okablowanie poziome w systemie okablowania strukturalnego to segment okablowania pomiędzy

Co oznacza oznaczenie kabla skrętkowego S/FTP?

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

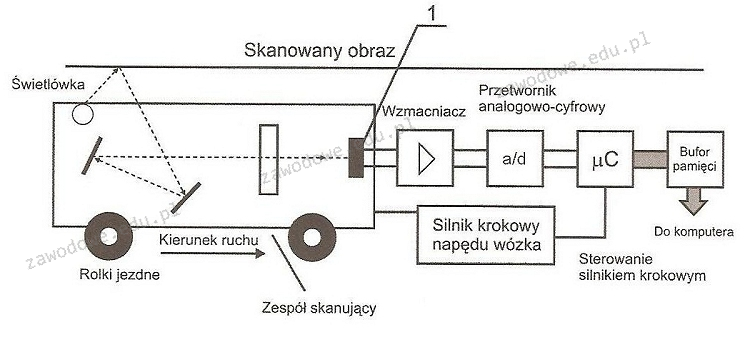

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Najskuteczniejszym sposobem na wykonanie codziennego archiwizowania pojedynczego pliku o wielkości 4,8 GB, na jednym komputerze bez dostępu do Internetu jest

W topologii fizycznej w kształcie gwiazdy, wszystkie urządzenia działające w sieci są

Jakie polecenie należy wykorzystać, aby zmienić właściciela pliku w systemie Linux?

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Licencja CAL (Client Access License) uprawnia użytkownika do

Która część stanowi treść dokumentacji powykonawczej?

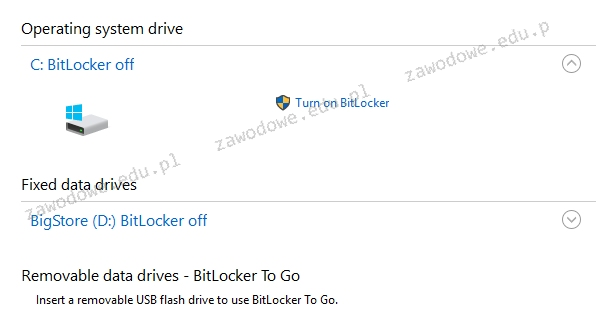

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do

Jaką minimalną rozdzielczość powinna wspierać karta graficzna, aby możliwe było odtwarzanie materiału wideo w trybie Full HD na 23-calowym monitorze?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

W systemie Linux, gdzie przechowywane są hasła użytkowników?

Jaka jest maska podsieci dla adresu IP 217.152.128.100/25?

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?