Pytanie 1

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Jak w systemie Windows Professional można ustalić czas działania drukarki oraz jej uprawnienia do drukowania?

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

Co oznacza oznaczenie kabla skrętkowego U/FTP?

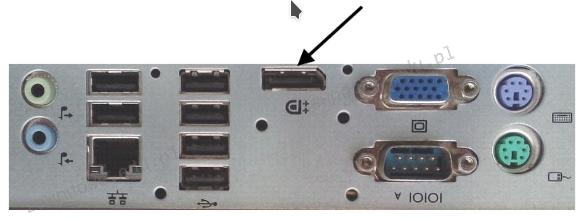

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

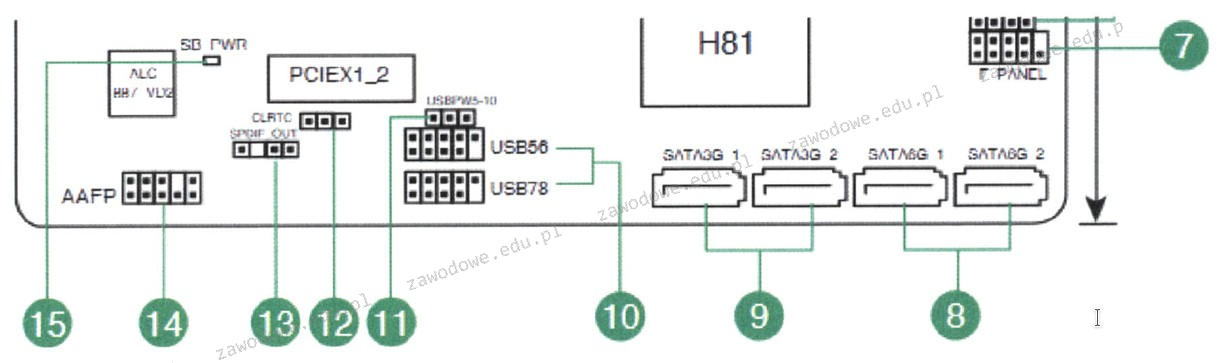

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

Jak wygląda liczba 257 w systemie dziesiętnym?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

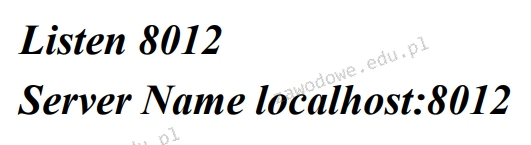

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

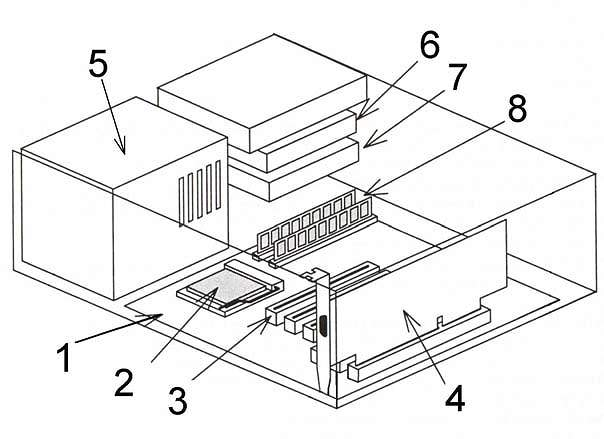

Na ilustracji procesor jest oznaczony liczbą

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

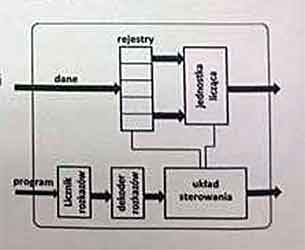

Rejestry widoczne na diagramie procesora mają rolę

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

Interfejs UDMA to typ interfejsu

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Złącze o rozmiarze ferruli 1,25 to jakie?

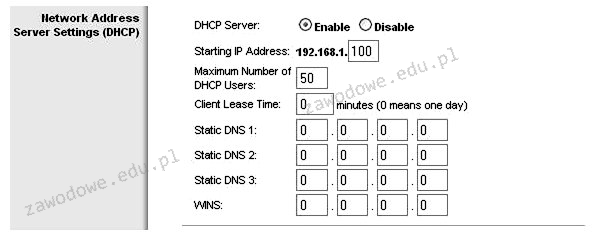

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Jakie cechy posiadają procesory CISC?

Sprzęt sieciowy umożliwiający połączenie pięciu komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

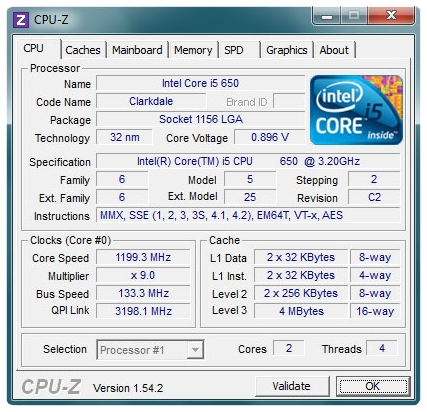

W dokumentacji technicznej procesora producent zamieścił wyniki analizy zrealizowanej przy użyciu programu CPU-Z. Z tych informacji wynika, że procesor dysponuje

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Na ilustracji zaprezentowano strukturę topologiczną

Jakie napięcie zasilające mogą mieć urządzenia wykorzystujące port USB 2.0?