Pytanie 1

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

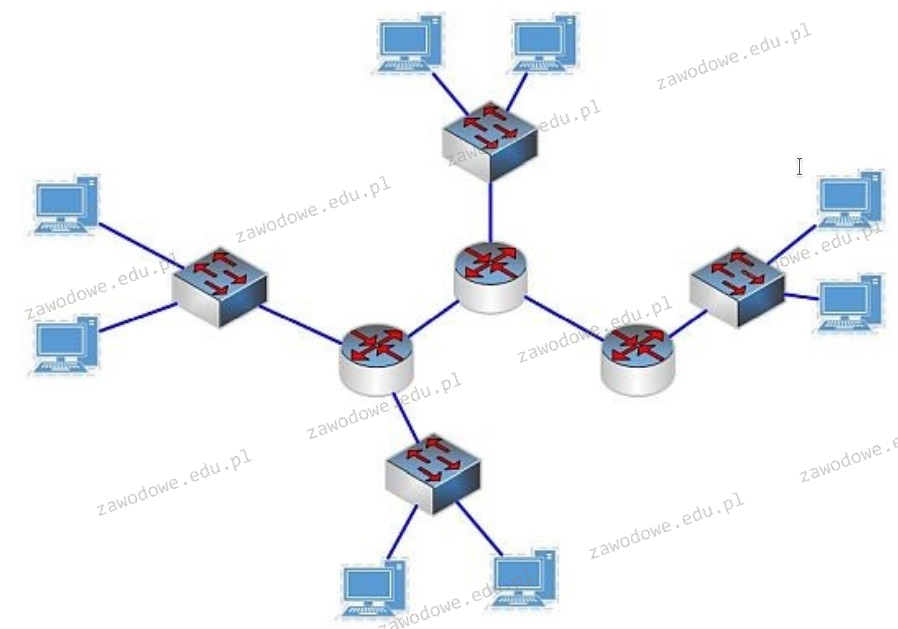

Switch jako kluczowy komponent występuje w sieci o strukturze

Który adres IPv4 odpowiada adresowi IPv6 ::1?

Jaką normę odnosi się do okablowania strukturalnego?

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Na zdjęciu ukazano złącze zasilające

Jaki instrument jest wykorzystywany do sprawdzania zasilaczy komputerowych?

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Na diagramie przedstawione są symbole

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

W tabeli z ofertą usług komputerowych znajdują się poniższe informacje. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15 km od biura firmy?

Standardowe napięcie zasilające dla modułów pamięci RAM DDR4 wynosi

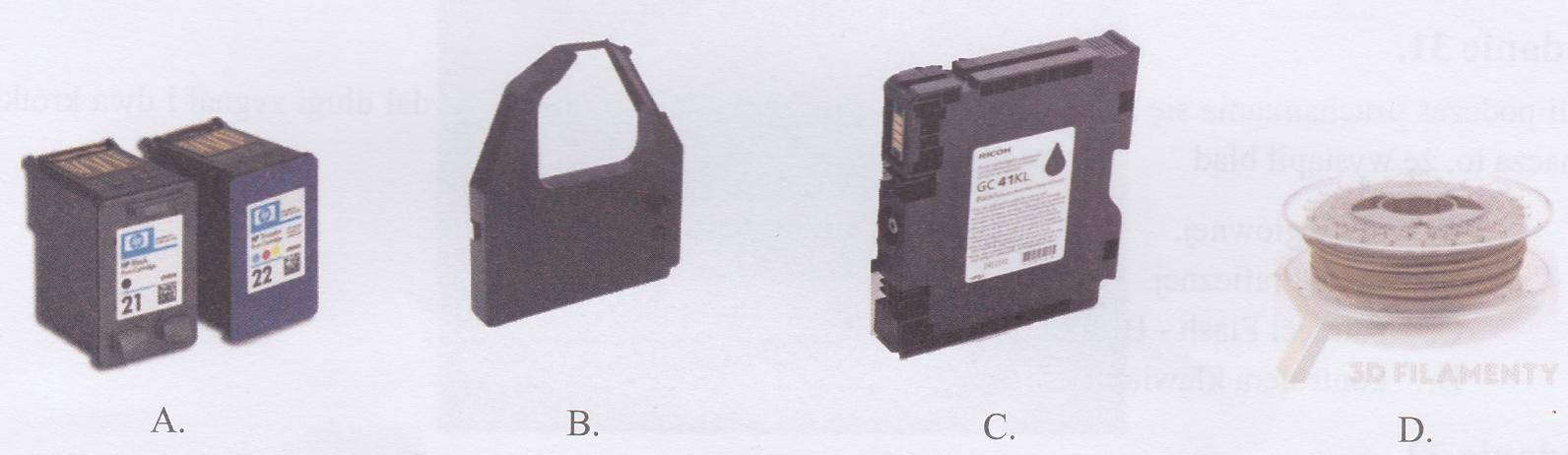

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

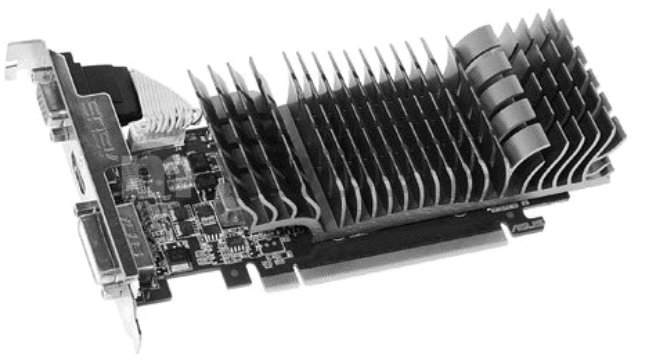

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Jakie materiały są używane w kolorowej drukarce laserowej?

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Na ilustracji zaprezentowano końcówkę kabla

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Która z tras jest oznaczona literą R w tabeli routingu?

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Zainstalowanie w komputerze wskazanej karty pozwoli na

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

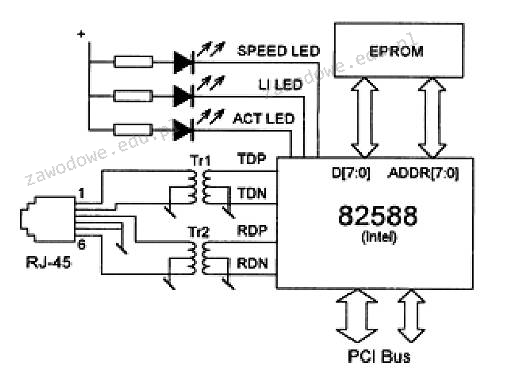

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?