Pytanie 1

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Z jakiej puli adresowej usługa APIPA przypisuje adres IP dla komputera z systemem Windows, jeśli w sieci nie funkcjonuje serwer DHCP?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie

Cechą charakterystyczną transmisji za pomocą interfejsu równoległego synchronicznego jest to, że

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

Ile warstw zawiera model ISO/OSI?

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Do przechowywania fragmentów dużych plików programów i danych, które nie mieszczą się w pamięci, wykorzystuje się

Informacja tekstowa KB/Interface error, widoczna na wyświetlaczu komputera podczas BIOS POST od firmy AMI, wskazuje na problem

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Jaką ochronę zapewnia program antyspyware?

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

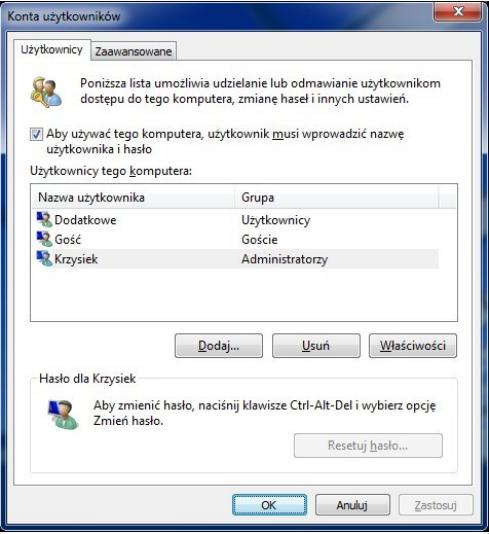

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jakie cechy posiadają procesory CISC?

W przypadku dysku twardego, w jakiej jednostce wyrażana jest wartość współczynnika MTBF (Mean Time Between Failure)?

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

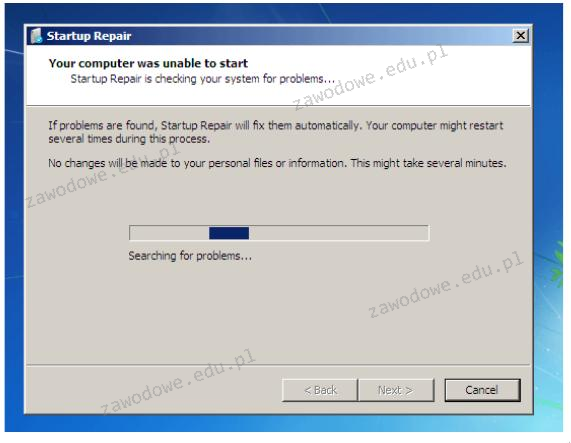

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Na diagramie okablowania strukturalnego przy jednym z komponentów znajduje się oznaczenie MDF. Z którym punktem dystrybucji jest powiązany ten komponent?

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Programem antywirusowym oferowanym bezpłatnie przez Microsoft dla posiadaczy legalnych wersji systemu Windows jest

Jaki protokół jest używany przez komendę ping?

Aby sygnały pochodzące z dwóch routerów w sieci WiFi pracującej w standardzie 802.11g nie wpływały na siebie nawzajem, należy skonfigurować kanały o numerach

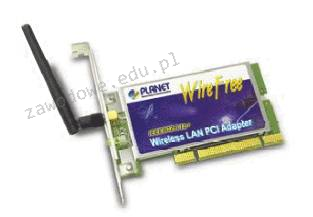

Na ilustracji ukazana jest karta

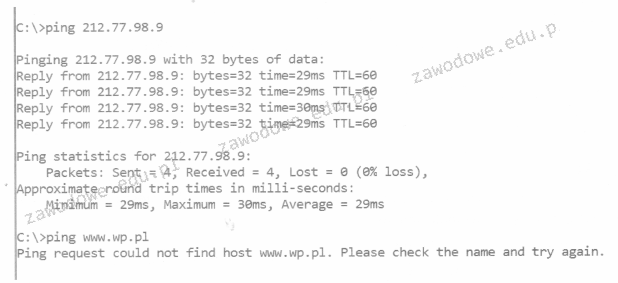

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Na przedstawionym zdjęciu widoczna jest

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?