Pytanie 1

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

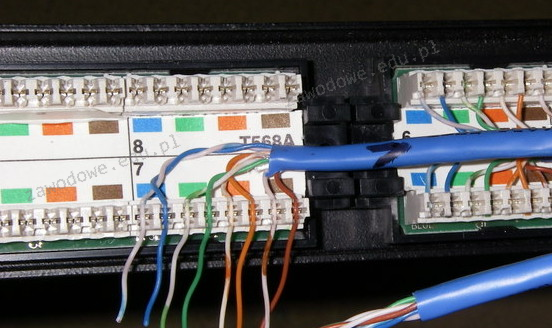

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

W systemie Windows informacje o aktualnym użytkowniku komputera są przechowywane w gałęzi rejestru o skróconej nazwie:

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

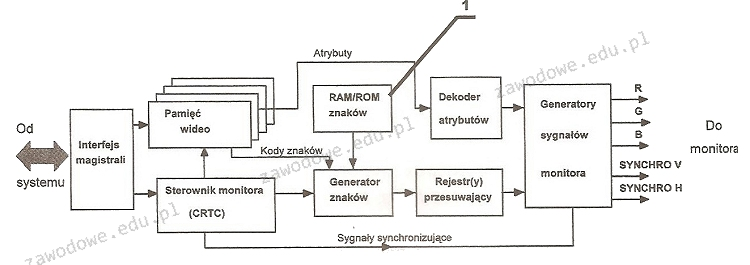

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Jakiego rodzaju interfejsem jest UDMA?

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

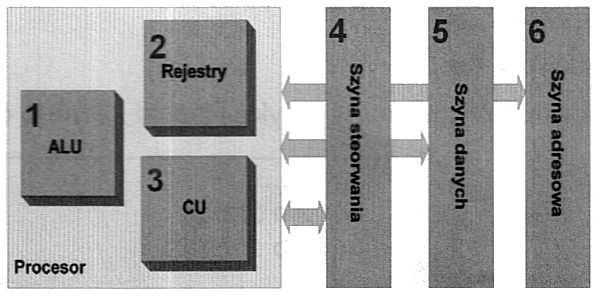

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

Wartość liczby BACA w systemie heksadecymalnym to liczba

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

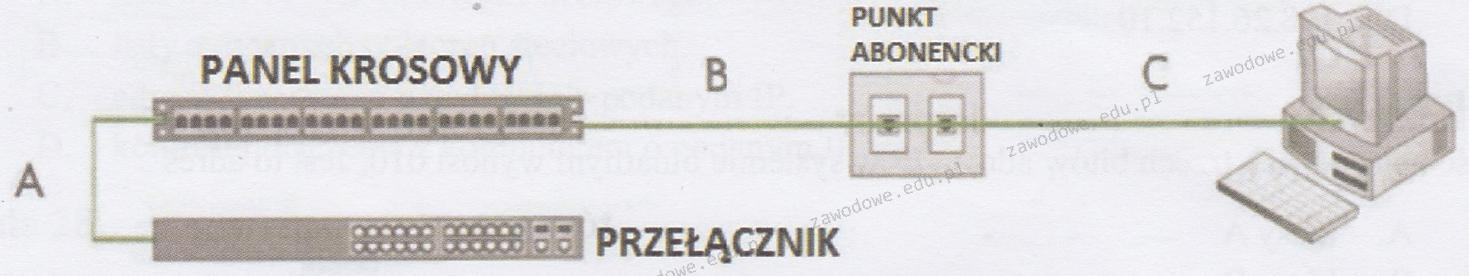

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

Oznaczenie CE wskazuje, że

Według normy PN-EN 50174 maksymalna długość trasy kabla poziomego kategorii 6 pomiędzy punktem abonenckim a punktem rozdzielczym w panelu krosowym wynosi

Złącze widoczne na obrazku pozwala na podłączenie

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Jaki protokół powinien być ustawiony w switchu sieciowym, aby uniknąć występowania zjawiska broadcast storm?

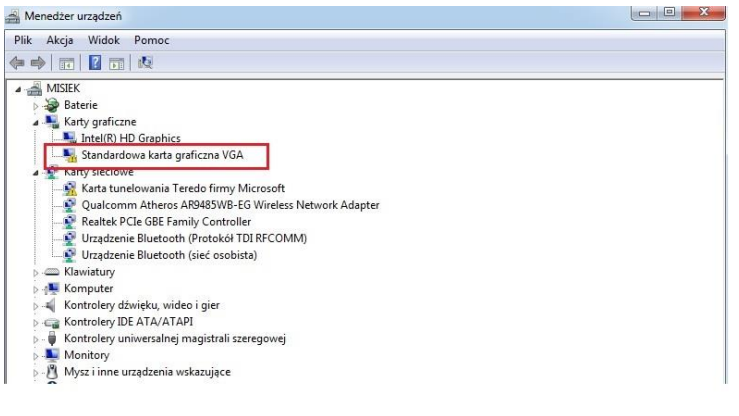

Zainstalowanie w komputerze wskazanej karty pozwoli na

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Podstawowym zadaniem mechanizmu Plug and Play jest

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Drukarka została zainstalowana w systemie z rodziny Windows. Aby skonfigurować m.in. domyślną orientację druku, ilość stron na arkusz oraz kolory, w trakcie jej ustawiania należy skorzystać z opcji

Aby skaner działał prawidłowo, co należy zrobić?

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Jaką rolę pełni usługa NAT działająca na ruterze?