Pytanie 1

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Informacje ogólne dotyczące zdarzeń systemowych w systemie Linux są zapisywane w

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

W komunikacie o błędzie w systemie, informacja przedstawiana w formacie heksadecymalnym oznacza

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Dostosowywanie parametrów TCP/IP hosta w oparciu o adres MAC karty sieciowej to funkcjonalność jakiego protokołu?

Złośliwe oprogramowanie, które może umożliwić atak na zainfekowany komputer, np. poprzez otwarcie jednego z portów, to

W sieciach komputerowych miarą prędkości przesyłu danych jest

Podstawowym zadaniem mechanizmu Plug and Play jest

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

Jaki protokół sieciowy używa portu 53?

Aby oddzielić komputery działające w sieci z tym samym adresem IPv4, które są podłączone do zarządzalnego przełącznika, należy przypisać

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

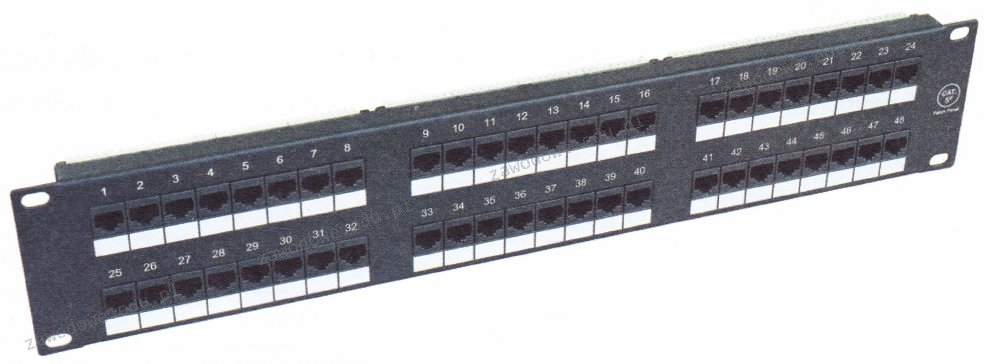

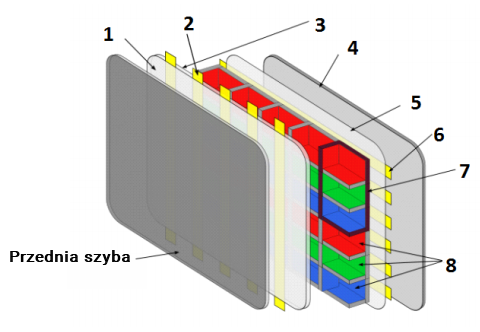

Na ilustracji widoczny jest

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Jakie oznaczenie powinien mieć komputer, aby mógł zostać sprzedany na terenie Polski, zgodnie z Dyrektywami Rady Europy?

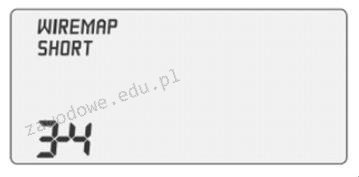

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Systemy operacyjne należące do rodziny Linux są dystrybuowane na mocy licencji

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |

Autor oprogramowania zamieszczonego powyżej udziela zgody na jego nieodpłatne wykorzystywanie wyłącznie w przypadku

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

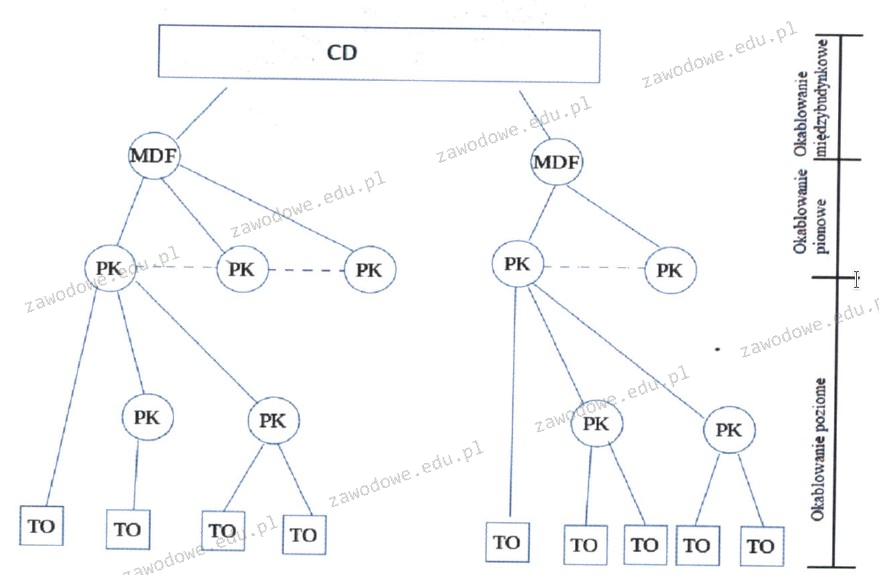

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Komenda dsadd pozwala na

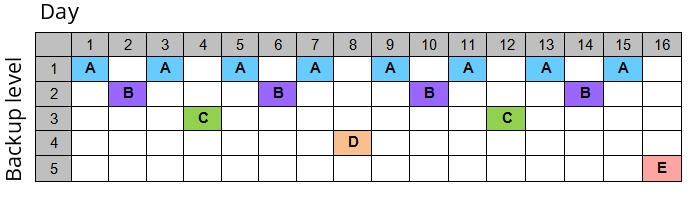

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

Czym nie jest program antywirusowy?

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Recykling można zdefiniować jako

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

Moc zasilacza wynosi 450 W, co oznacza, że