Pytanie 1

Urządzenie pokazane na ilustracji to

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Urządzenie pokazane na ilustracji to

Jakie rozwiązanie techniczne pozwala na transmisję danych z szybkością 1 Gb/s z zastosowaniem światłowodu?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Jaką rolę odgrywa ISA Server w systemie operacyjnym Windows?

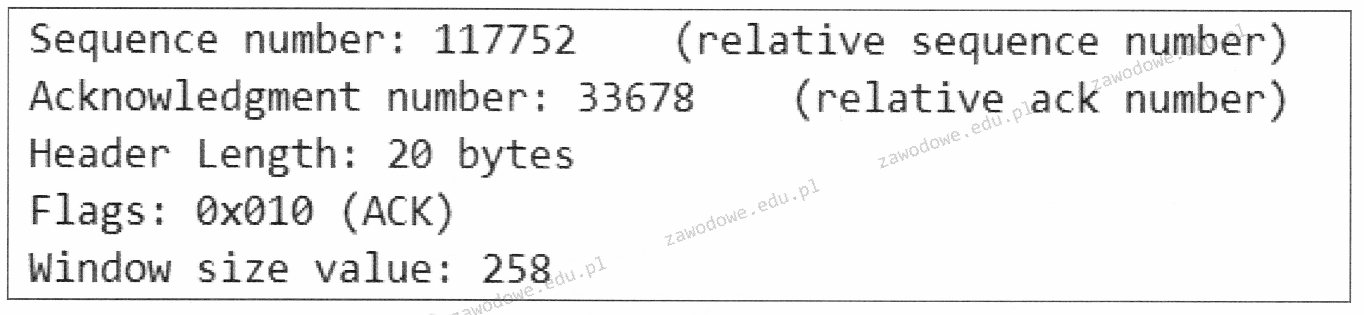

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Jeżeli podczas uruchamiania systemu BIOS od AWARD komputer wydał długi sygnał oraz dwa krótkie, co to oznacza?

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Który z początkowych znaków w nazwie pliku w systemie Windows wskazuje na plik tymczasowy?

Który z systemów operacyjnych przeznaczonych do pracy w sieci jest dostępny na podstawie licencji GNU?

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

Aktywacja opcji OCR w procesie ustawiania skanera umożliwia

Substancją używaną w drukarkach 3D jest

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Wykonanie polecenia net localgroup w systemie Windows skutkuje

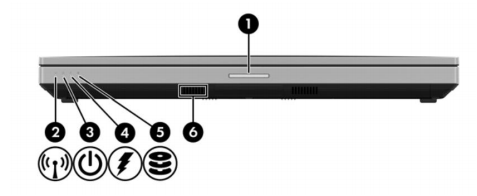

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Jakie narzędzie chroni komputer przed niechcianym oprogramowaniem pochodzącym z sieci?

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Do czego służy oprogramowanie Microsoft Hyper-V?

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Jaki protokół jest używany przez komendę ping?

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

W systemach Windows XP Pro/ Windows Vista Bizness/Windows 7 Pro/Windows 8 Pro, rozwiązaniem zapewniającym poufność danych dla użytkowników korzystających z jednego komputera, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Jak nazywa się protokół bazujący na architekturze klient-serwer oraz na modelu żądanie-odpowiedź, który jest używany do transferu plików?

Za co odpowiada protokół DNS?

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia