Pytanie 1

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Samodzielną strukturą sieci WLAN jest

Jakim systemem operacyjnym jest system czasu rzeczywistego?

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

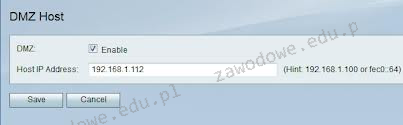

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Na ilustracji ukazano port w komputerze, który służy do podłączenia

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Atak informatyczny, który polega na wyłudzaniu wrażliwych danych osobowych poprzez udawanie zaufanej osoby lub instytucji, nazywamy

Administrator systemu Linux wydał komendę mount /dev/sda2 /mnt/flash. Co to spowoduje?

Farad to jednostka

Jak wygląda maska dla adresu IP 92.168.1.10/8?

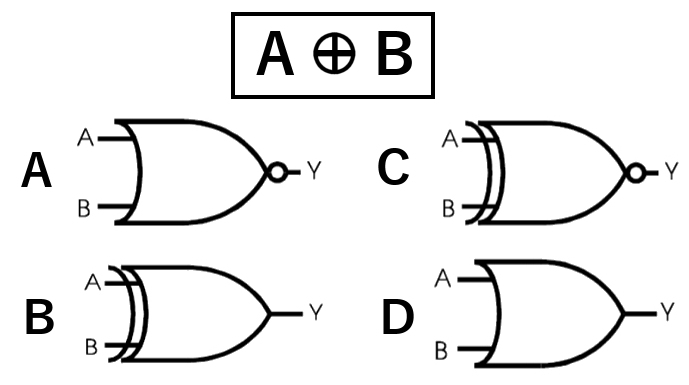

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jakie jest wynikiem dodawania liczb binarnych 1001101 oraz 11001 w systemie dwójkowym?

Podstawowym warunkiem archiwizacji danych jest

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

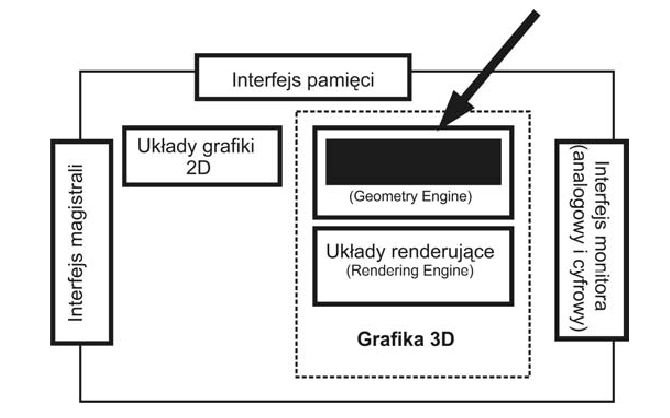

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Oblicz całkowity koszt zainstalowania okablowania strukturalnego z 5 punktów abonenckich do panelu krosowego, łącznie z wykonaniem przewodów do stacji roboczych. W tym celu wykorzystano 50m kabla UTP. Punkt abonencki składa się z 2 gniazd typu RJ45.

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

Komputer jest połączony z siecią Internetową i nie posiada zainstalowanego oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie wchodząc w ustawienia systemowe?

W systemie Linux komenda chown pozwala na

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

Jakie znaczenie ma parametr LGA 775 zawarty w dokumentacji technicznej płyty głównej?

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Czym jest postcardware?

Jakim spójnikiem określa się iloczyn logiczny?

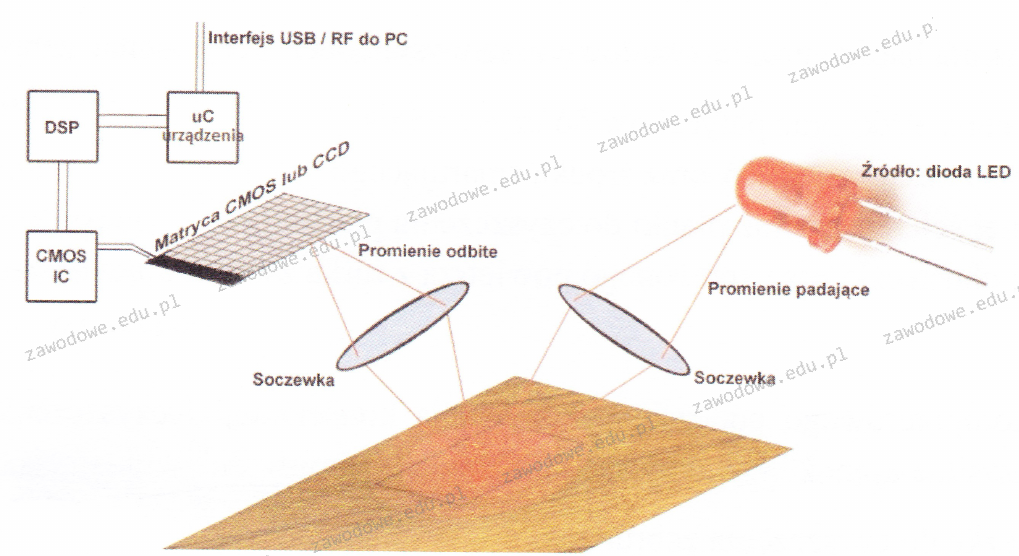

Zilustrowany schemat przedstawia zasadę funkcjonowania

Użytkownik systemu Windows napotyka komunikaty o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Jakie oznaczenie nosi wtyk powszechnie znany jako RJ45?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Skoro jedna jednostka alokacji to 1024 bajty, to ile klastrów zajmują pliki przedstawione w tabeli na dysku?