Pytanie 1

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jaką najwyższą liczbę urządzeń można przypisać w sieci z adresacją IPv4 klasy C?

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

ACPI to interfejs, który pozwala na

Jakie działanie nie przyczynia się do personalizacji systemu operacyjnego Windows?

Użytkownik drukarki samodzielnie i poprawnie napełnił pojemnik z tonerem. Po jego zamontowaniu drukarka nie podejmuje się próby drukowania. Co może być przyczyną tej usterki?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

W systemie Windows można przeprowadzić analizę wpływu uruchomionych aplikacji na wydajność komputera, korzystając z polecenia

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Czym jest procesor Athlon 2800+?

Jakie urządzenie jest przedstawione na rysunku?

Jaka jest podstawowa funkcja protokołu SMTP?

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Aby poprawić organizację plików na dysku i przyspieszyć działanie systemu, co należy zrobić?

Jaką rolę pełni usługa NAT działająca na ruterze?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

W skład sieci komputerowej wchodzą 3 komputery stacjonarne oraz drukarka sieciowa, połączone kablem UTP z routerem mającym 1 x WAN oraz 5 x LAN. Które z urządzeń sieciowych pozwoli na podłączenie dodatkowych dwóch komputerów do tej sieci za pomocą kabla UTP?

Celem złocenia styków złącz HDMI jest

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

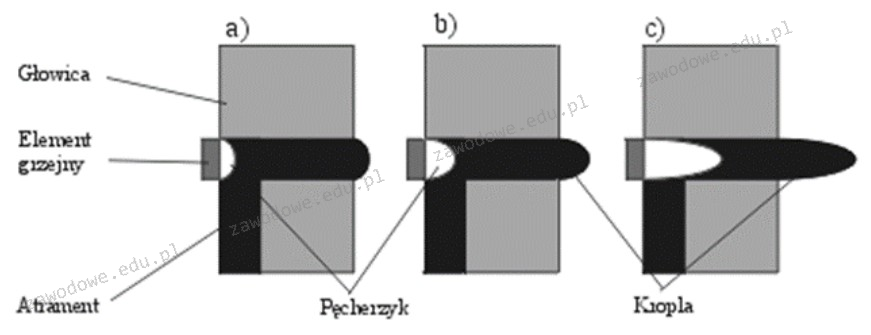

Rysunek ilustruje sposób działania drukarki

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

W systemach Microsoft Windows komenda netstat -a pokazuje

Który adres stacji roboczej należy do klasy C?

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Komputer jest połączony z myszą bezprzewodową, a kursor w trakcie używania nie porusza się płynnie, tylko "skacze" po ekranie. Możliwą przyczyną awarii urządzenia może być

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

W jakiej topologii fizycznej sieci każde urządzenie ma dokładnie dwa połączenia, jedno z najbliższymi sąsiadami, a dane są przesyłane z jednego komputera do kolejnego w formie pętli?

Jakie narzędzie służy do delikatnego wyginania blachy obudowy komputera oraz przykręcania śruby montażowej w miejscach trudno dostępnych?

Użycie trunkingowego połączenia między dwoma przełącznikami umożliwia

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

Aby umożliwić transfer danych między siecią w pracowni a siecią ogólnoszkolną o innej adresacji IP, należy zastosować

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Zapis #102816 oznacza reprezentację w systemie

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Aby aktywować lub dezaktywować usługi w zainstalowanej wersji systemu operacyjnego Windows, należy wykorzystać narzędzie