Pytanie 1

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

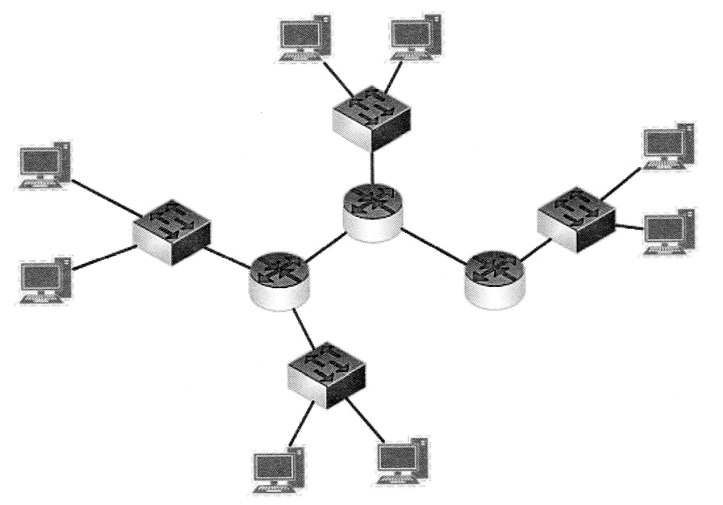

Ile symboli routerów i przełączników występuje na diagramie?

W systemie Linux komenda ifconfig odnosi się do

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

Administrator dostrzegł, że w sieci LAN występuje wiele kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Jakie protokoły są klasyfikowane jako protokoły transportowe w modelu ISO/OSI?

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

Rodzajem złośliwego oprogramowania, którego podstawowym zamiarem jest rozprzestrzenianie się w sieciach komputerowych, jest

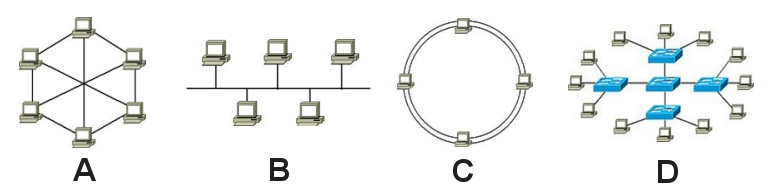

Który z rysunków ilustruje topologię sieci w układzie magistrali?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Podstawowym zadaniem mechanizmu Plug and Play jest

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Najlepszą metodą ochrony danych przedsiębiorstwa, którego biura znajdują się w różnych, odległych miejscach, jest wdrożenie

Adware to rodzaj oprogramowania

Termin "PIO Mode" odnosi się do trybu operacyjnego

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

SuperPi to aplikacja używana do oceniania

Przy zmianach w rejestrze Windows w celu zapewnienia bezpieczeństwa należy najpierw

W dokumentacji jednego z komponentów komputera zamieszczono informację, że to urządzenie obsługuje OpenGL. Jakiego elementu dotyczy ta dokumentacja?

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Główny punkt, z którego odbywa się dystrybucja okablowania szkieletowego, to punkt

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

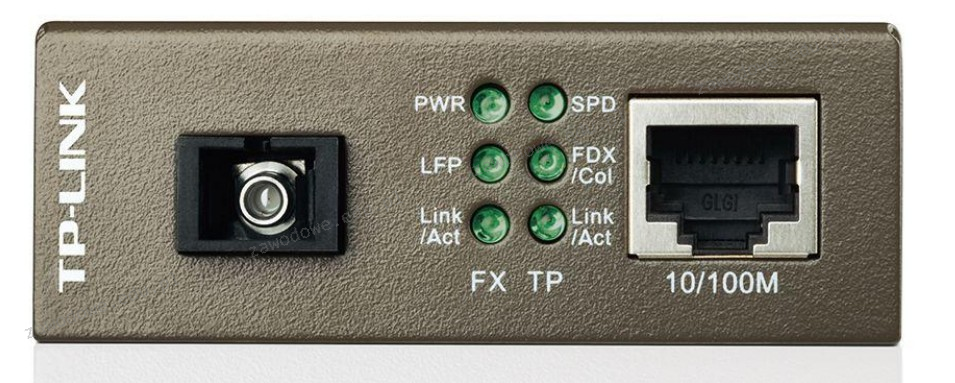

Urządzenie pokazane na grafice służy do

Jakiego rodzaju adresację stosuje protokół IPv6?

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Internet Relay Chat (IRC) to protokół wykorzystywany do

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Co robi polecenie Gpresult?

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?