Pytanie 1

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Wynik: 5/40 punktów (12,5%)

Wymagane minimum: 20 punktów (50%)

Dwie stacje robocze w tej samej sieci nie mają możliwości komunikacji. Która z poniższych okoliczności może być przyczyną tego problemu?

Jakie korzyści płyną z zastosowania systemu plików NTFS?

Jak brzmi pełna wersja adresu IPv6 2001:0:db8::1410:80ab?

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

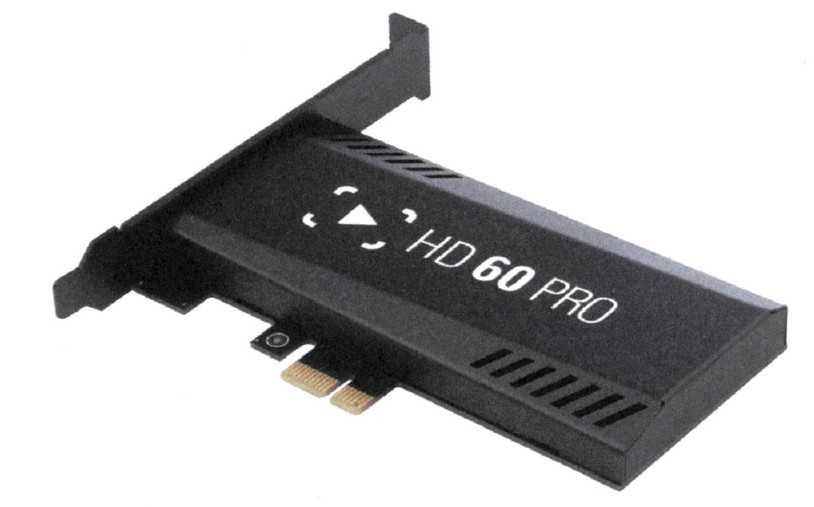

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Przekształć liczbę dziesiętną 129(10) na reprezentację binarną.

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

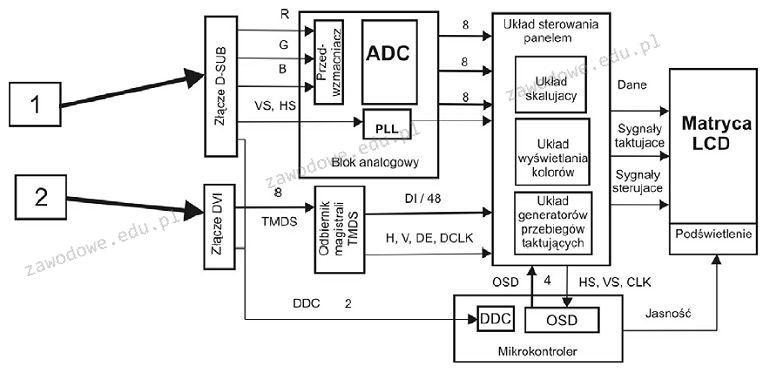

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Protokół SNMP (Simple Network Management Protocol) służy do

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Oprogramowanie, które regularnie przerywa działanie przez pokazanie komunikatu o konieczności uiszczenia opłaty, co prowadzi do zniknięcia tego komunikatu, jest dystrybuowane na podstawie licencji

Adres IP (ang. Internet Protocol Address) to

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

W systemie Windows przy użyciu polecenia assoc można

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Aby zrealizować transfer danych pomiędzy siecią w pracowni a siecią ogólnoszkolną, która ma inną adresację IP, należy zastosować

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

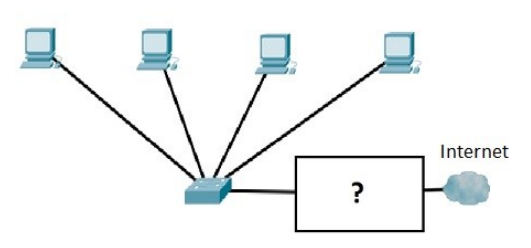

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

Brak odpowiedzi na to pytanie.

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Brak odpowiedzi na to pytanie.

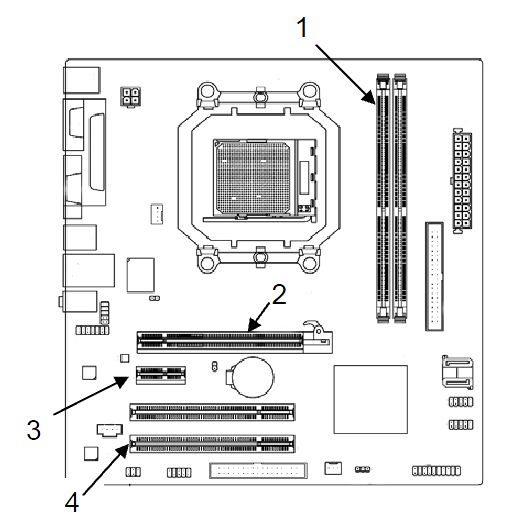

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Brak odpowiedzi na to pytanie.

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Brak odpowiedzi na to pytanie.

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Brak odpowiedzi na to pytanie.

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Brak odpowiedzi na to pytanie.

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Brak odpowiedzi na to pytanie.

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Brak odpowiedzi na to pytanie.

CommView oraz WireShark to aplikacje wykorzystywane do

Brak odpowiedzi na to pytanie.

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Brak odpowiedzi na to pytanie.

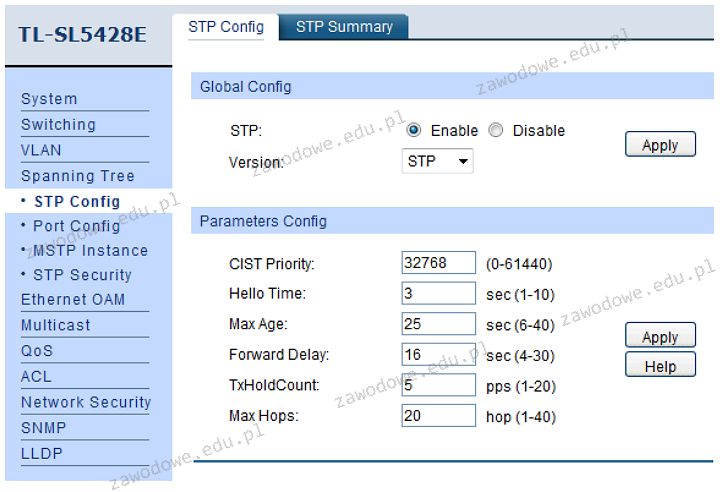

Analizując zrzut ekranu prezentujący ustawienia przełącznika, można zauważyć, że

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Brak odpowiedzi na to pytanie.

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Brak odpowiedzi na to pytanie.

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Brak odpowiedzi na to pytanie.

Jakie złącze jest przypisane do kategorii 7?

Brak odpowiedzi na to pytanie.

Użytkownicy w sieciach bezprzewodowych mogą być uwierzytelniani zdalnie przy pomocy usługi

Brak odpowiedzi na to pytanie.

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Brak odpowiedzi na to pytanie.

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Brak odpowiedzi na to pytanie.

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

Brak odpowiedzi na to pytanie.

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Brak odpowiedzi na to pytanie.