Pytanie 1

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

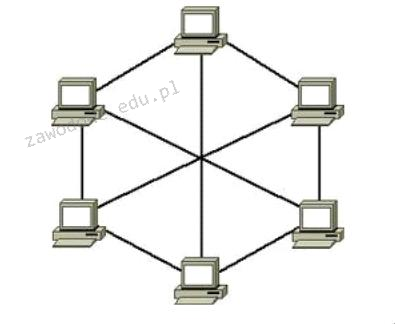

Na diagramie zaprezentowano strukturę

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Wskaż nieprawidłowy sposób podziału dysków MBR na partycje?

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Która z grup w systemie Windows Server ma najniższe uprawnienia?

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Jakie polecenie używa się do tworzenia kopii danych na pamięci USB w systemie Linux?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Jakie cechy posiadają procesory CISC?

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Jakie funkcje posiada program tar?

Złącze SC powinno być zainstalowane na przewodzie

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

ACPI to akronim, który oznacza

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Karta rozszerzeń przedstawiona na ilustracji może być zainstalowana w komputerze, jeśli na płycie głównej znajduje się przynajmniej jeden dostępny slot

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Wskaż zdanie, które jest nieprawdziwe:

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

Jak określa się niechciane oprogramowanie komputerowe, które zwykle instaluje się bez wiedzy użytkownika?

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Usługi na serwerze są konfigurowane za pomocą

W układzie SI jednostką, która mierzy napięcie, jest

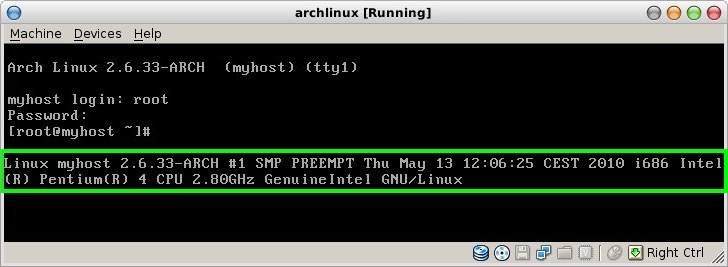

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?