Pytanie 1

Czym jest kopia różnicowa?

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest kopia różnicowa?

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

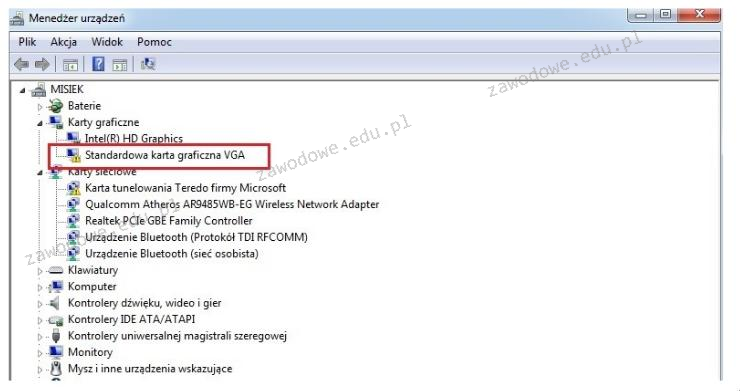

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Który z protokołów jest wykorzystywany w telefonii VoIP?

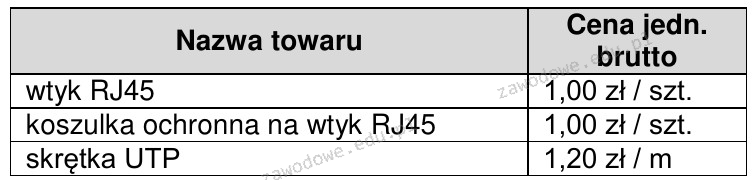

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Która z anten charakteryzuje się najwyższym zyskiem energetycznym oraz pozwala na nawiązywanie połączeń na dużą odległość?

Który z wymienionych adresów należy do klasy C?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

Jakiego rodzaju adresację stosuje protokół IPv6?

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Adware to program komputerowy

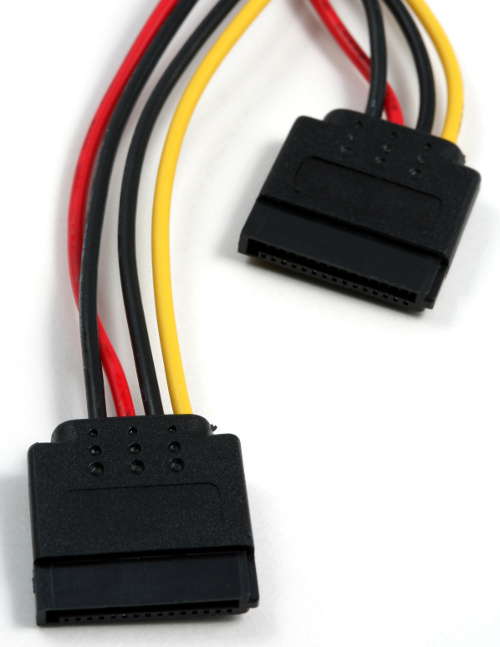

Na przedstawionym zdjęciu złącza pozwalają na

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą poziomego okablowania z

Komputer posiada mysz bezprzewodową, ale kursor nie porusza się gładko, tylko "skacze" na ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

Który z poniższych protokołów nie jest wykorzystywany do konfiguracji wirtualnej sieci prywatnej?

Na ilustracji widoczny jest komunikat systemowy. Jaką czynność powinien wykonać użytkownik, aby naprawić występujący błąd?

Brak odpowiedzi na to pytanie.

Pełna maska podsieci z prefiksem /25 to

Brak odpowiedzi na to pytanie.

Aby zrealizować iloczyn logiczny z uwzględnieniem negacji, jaki funktor powinno się zastosować?

Brak odpowiedzi na to pytanie.

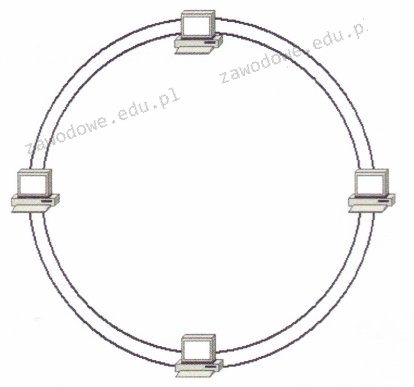

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

Brak odpowiedzi na to pytanie.

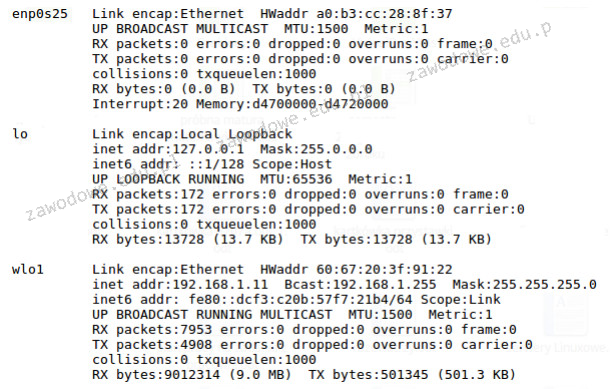

Jakie polecenie wykorzystano do analizy zaprezentowanej konfiguracji interfejsów sieciowych w systemie Linux?

Brak odpowiedzi na to pytanie.

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Brak odpowiedzi na to pytanie.

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

Brak odpowiedzi na to pytanie.

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Brak odpowiedzi na to pytanie.

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Brak odpowiedzi na to pytanie.

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

Brak odpowiedzi na to pytanie.

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Brak odpowiedzi na to pytanie.

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

Brak odpowiedzi na to pytanie.

Wskaż najkorzystniejszą trasę sumaryczną dla podsieci IPv4?

| 10.10.168.0/23 |

| 10.10.170.0/23 |

| 10.10.172.0/23 |

| 10.10.174.0/24 |

Brak odpowiedzi na to pytanie.

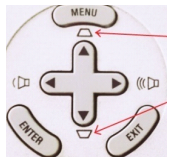

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Brak odpowiedzi na to pytanie.

Aby określić rozmiar wolnej oraz zajętej pamięci RAM w systemie Linux, można skorzystać z polecenia

Brak odpowiedzi na to pytanie.

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Brak odpowiedzi na to pytanie.

Który z parametrów okablowania strukturalnego wskazuje na relację mocy sygnału testowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu przewodu?

Brak odpowiedzi na to pytanie.

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Brak odpowiedzi na to pytanie.

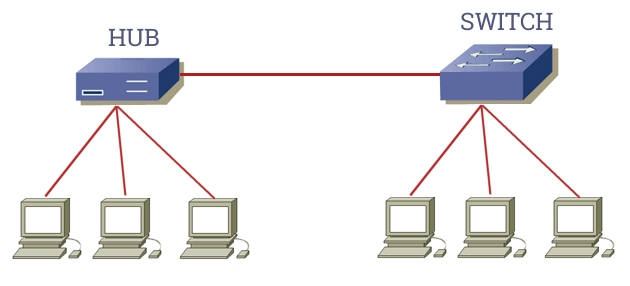

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Brak odpowiedzi na to pytanie.