Pytanie 1

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Jaką cechę powinien posiadać dobry negocjator?

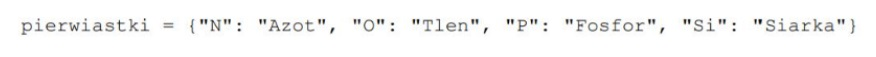

Zapisany kod w języku Python ilustruje

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Pierwszym krokiem w procesie tworzenia aplikacji jest

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

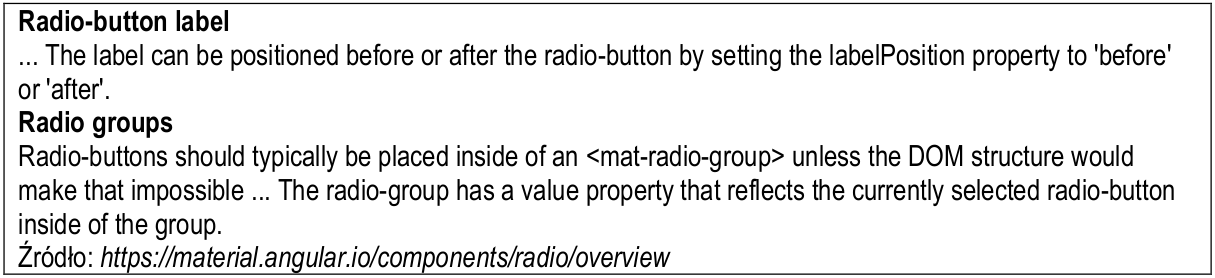

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Wskaż algorytm sortowania, który nie jest stabilny?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

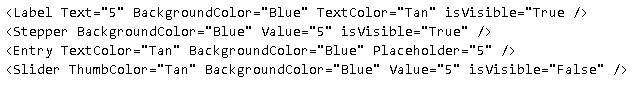

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

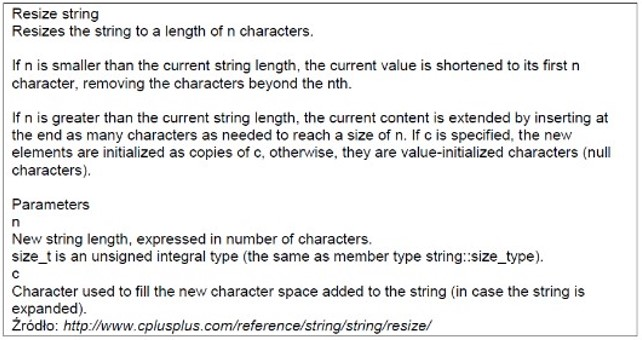

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Jakie jest główne zadanie portali społecznościowych?

Jakie cechy posiada kod dopełniający do dwóch?

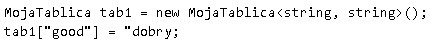

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

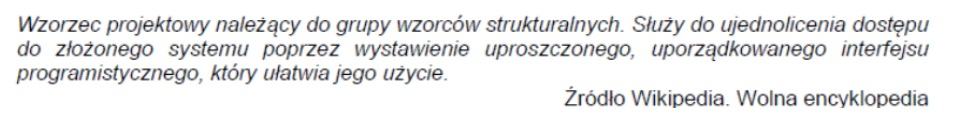

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

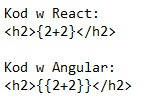

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jaką kategorię reprezentuje typ danych "array"?

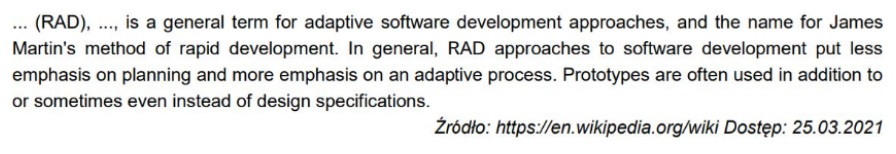

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Jakie funkcje realizuje polecenie "git clone"?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Aby wykorzystać framework Django, należy pisać w języku

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

W jaki sposób określa się wypadek związany z pracą?