Pytanie 1

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

W normie PN-EN 50174 nie znajdują się wytyczne dotyczące

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Do pokazanej na ilustracji płyty głównej nie da się podłączyć urządzenia korzystającego z interfejsu

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

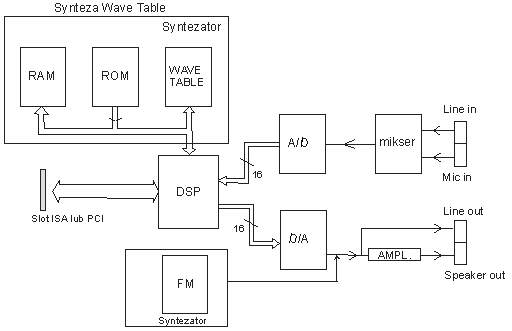

Jakie urządzenie ilustruje ten rysunek?

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

Podczas monitorowania aktywności sieciowej zauważono, że na adres serwera przesyłano tysiące zapytań DNS w każdej sekundzie z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego był atak typu

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Co umożliwia połączenie trunk dwóch przełączników?

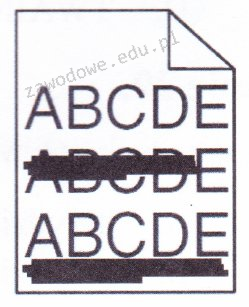

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Jaki protokół komunikacyjny jest używany do przesyłania plików w modelu klient-serwer oraz może funkcjonować w dwóch trybach: aktywnym i pasywnym?

Adres IP jest przypisywany przełącznikowi warstwy drugiej w celu

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Jaki rodzaj kabla powinien być użyty do połączenia komputera w obszarze podlegającym wpływom zakłóceń elektromagnetycznych?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

Aby zwiększyć efektywność komputera, można w nim zainstalować procesor wspierający technologię Hyper-Threading, co umożliwia

Jakie jest zadanie programu Wireshark?

Topologia fizyczna sieci komputerowej przedstawiona na ilustracji to topologia

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Która z możliwości konfiguracji ustawień dla użytkownika z ograniczonymi uprawnieniami w systemie Windows jest oferowana przez przystawkę secpol?

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Kondygnacyjny punkt dystrybucji jest połączony z

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Na ilustracji zaprezentowano porty, które są częścią karty

Jaki zapis w systemie binarnym odpowiada liczbie 111 w systemie dziesiętnym?