Pytanie 1

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

Jakie jest główne zadanie portali społecznościowych?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

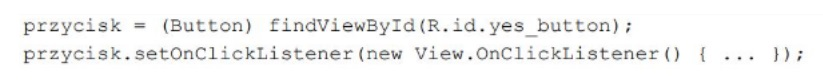

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

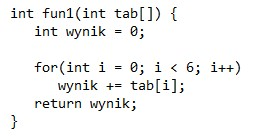

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Wskaż algorytm sortowania, który nie jest stabilny?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jakie jest przeznaczenie polecenia "git merge"?

Co to jest dokumentacja instruktażowa programu?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

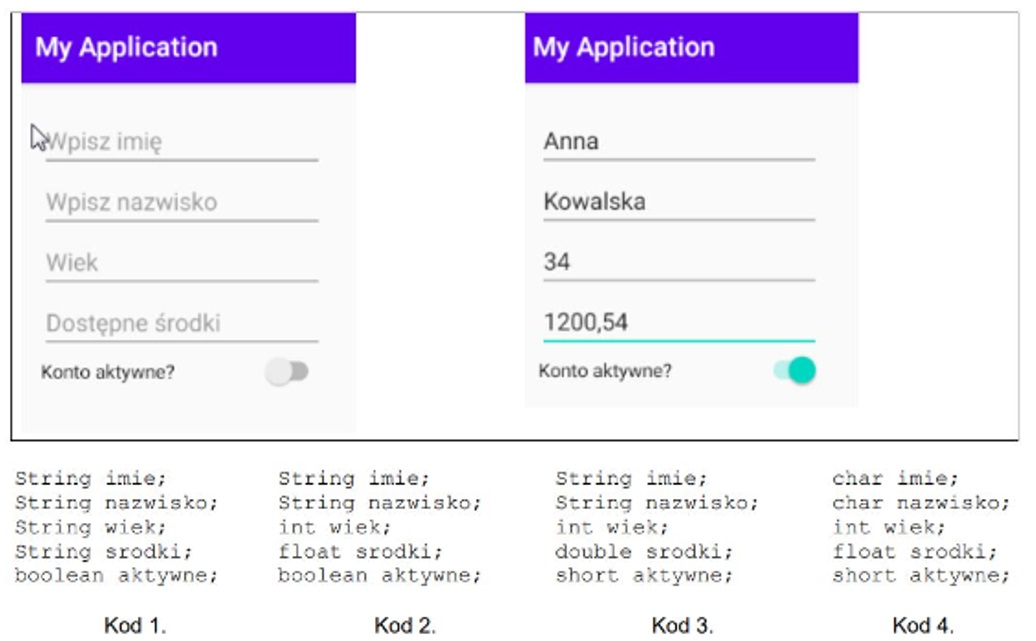

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

W zamieszczonym fragmencie kodu Java wskaż nazwę zmiennej, która może przechować wartość 'T'

| int zm1; float zm2; char zm3; boolean zm4; |

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

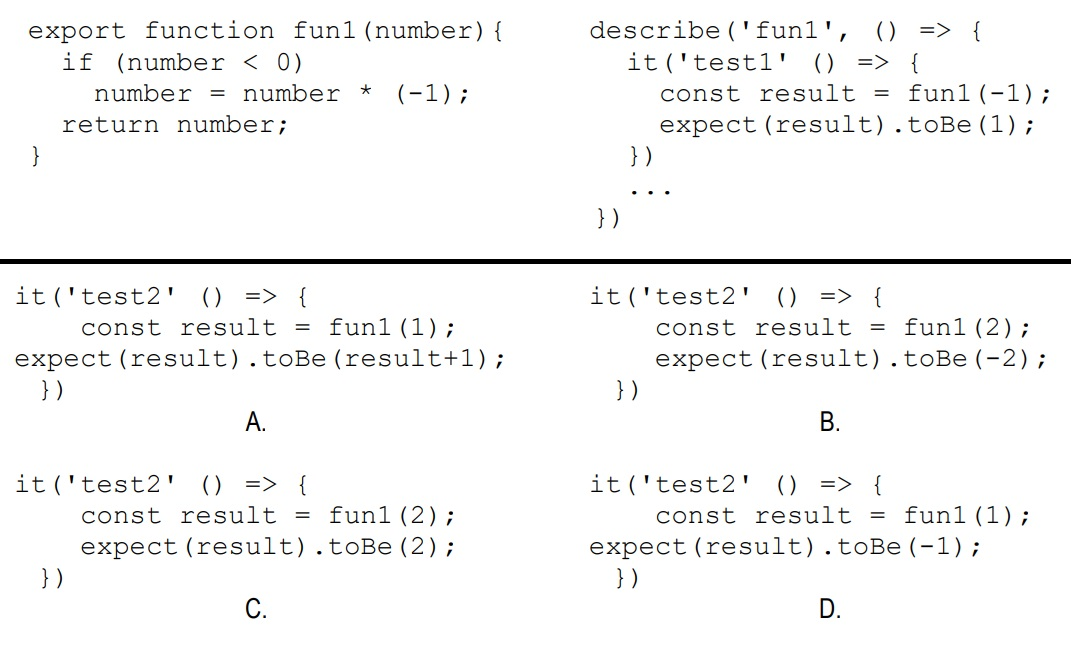

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n2)?

Wynik dodawania liczb binarnych 1101 i 1001 to

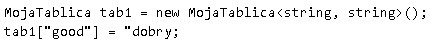

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny