Pytanie 1

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Unity Tweak Tool oraz narzędzia dostrajania to elementy systemu Linux, które mają na celu

W systemie Windows, zainstalowanym w wersji obsługującej przydziały dyskowe, użytkownik o nazwie Gość

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Sieci lokalne o architekturze klient-serwer cechują się tym, że

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Wskaź, które z poniższych stwierdzeń dotyczących zapory sieciowej jest nieprawdziwe?

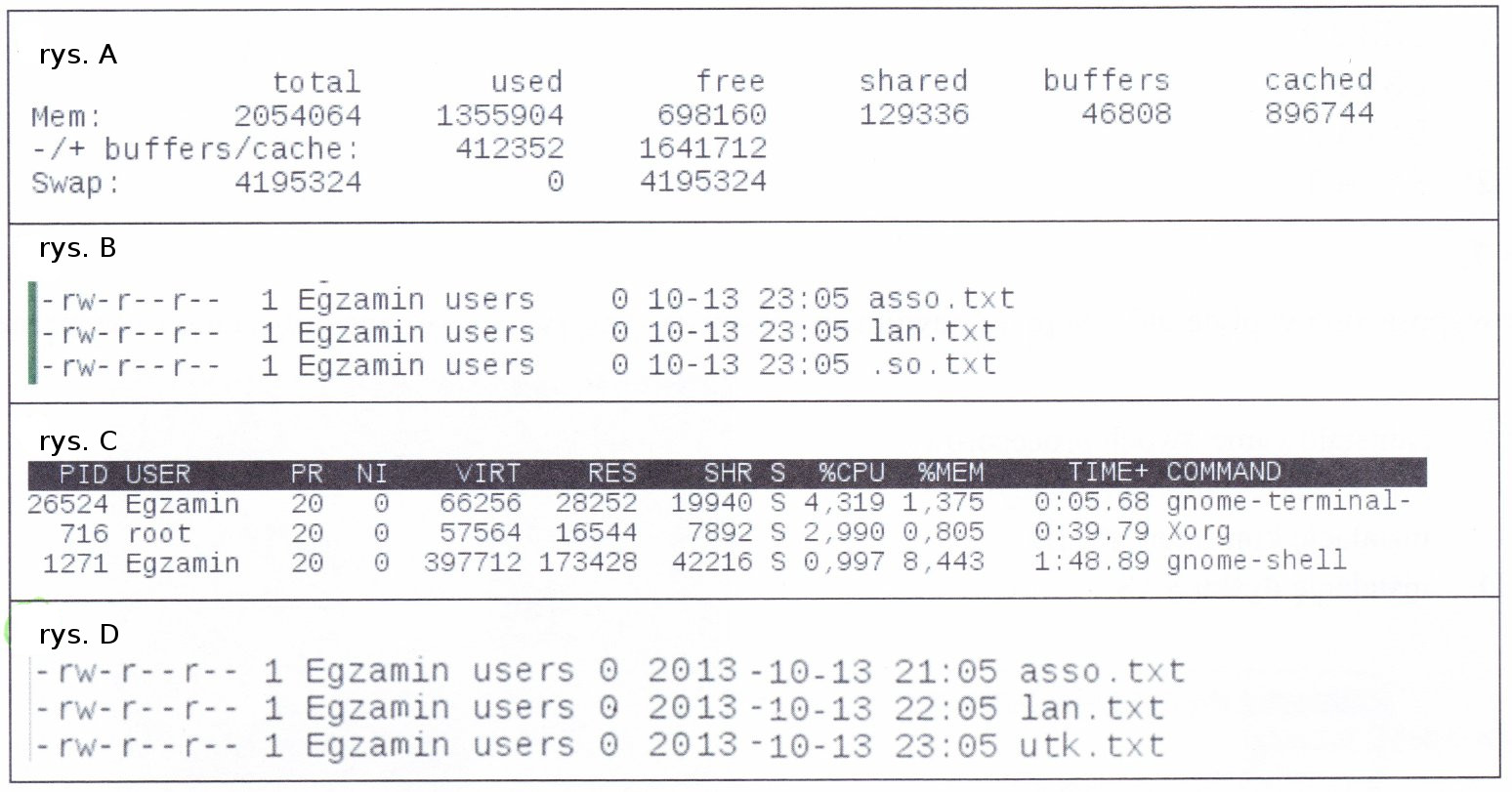

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Określenie najlepszej trasy dla połączenia w sieci to

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

W systemie Linux komenda tty pozwala na

Najskuteczniejszym sposobem na wykonanie codziennego archiwizowania pojedynczego pliku o wielkości 4,8 GB, na jednym komputerze bez dostępu do Internetu jest

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Jak można skonfigurować sieć VLAN?

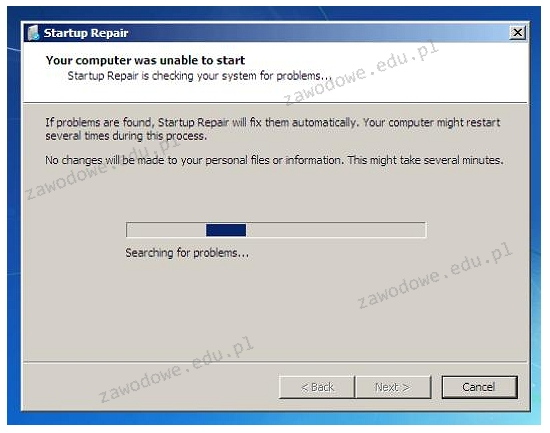

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

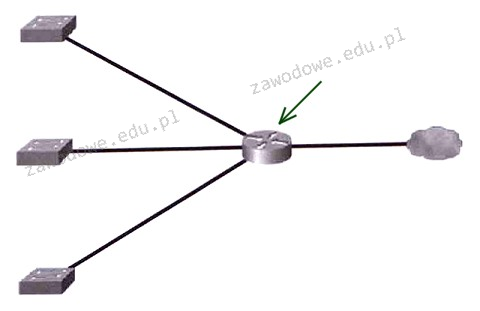

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Osoba korzystająca z komputera, która testuje łączność sieciową używając polecenia ping, uzyskała wynik przedstawiony na rysunku. Jakie może być źródło braku reakcji serwera przy pierwszej próbie, zakładając, że adres domeny wp.pl to 212.77.100.101?

W dokumentacji technicznej głośnika komputerowego oznaczenie "10 W" dotyczy jego

Aby komputer stacjonarny mógł współdziałać z urządzeniami używającymi złącz pokazanych na ilustracji, konieczne jest wyposażenie go w interfejs

Jakie zastosowanie ma polecenie md w systemie Windows?

Jaki symbol urządzenia jest pokazany przez strzałkę na rysunku?

Norma EN 50167 odnosi się do rodzaju okablowania

W którym z rejestrów wewnętrznych procesora są przechowywane dodatkowe informacje o wyniku realizowanej operacji?

Co otrzymujemy po zsumowaniu liczb 33(8) oraz 71(8)?

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Symbol przedstawiony na ilustracji wskazuje na produkt

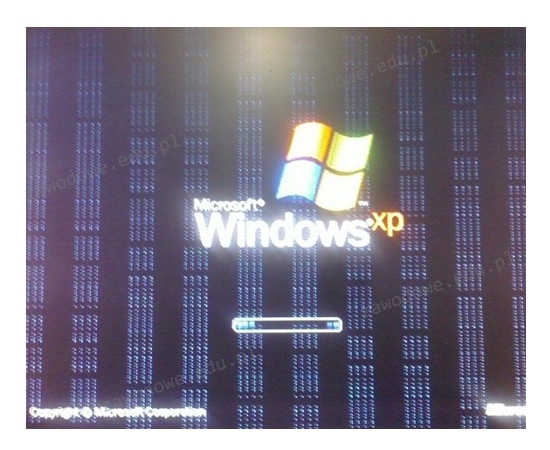

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Która z opcji konfiguracji ustawień konta użytkownika o ograniczonych uprawnieniach w systemie Windows jest dostępna dzięki narzędziu secpol?

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość