Pytanie 1

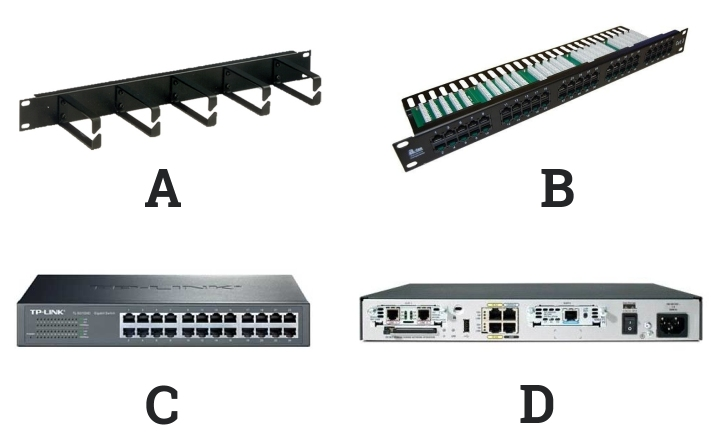

Na którym schemacie znajduje się panel krosowniczy?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Na którym schemacie znajduje się panel krosowniczy?

Adapter USB do LPT może być użyty w przypadku braku kompatybilności złączy podczas podłączania starszych urządzeń

Okablowanie pionowe w systemie strukturalnym łączy się

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Osoba planuje unowocześnić swój komputer poprzez zwiększenie pamięci RAM. Zainstalowana płyta główna ma specyfikacje przedstawione w tabeli. Wybierając dodatkowe moduły pamięci, powinien pamiętać, aby

| Parametry płyty głównej | |

|---|---|

| Model | H97 Pro4 |

| Typ gniazda procesora | Socket LGA 1150 |

| Obsługiwane procesory | Intel Core i7, Intel Core i5, Intel Core i3, Intel Pentium, Intel Celeron |

| Chipset | Intel H97 |

| Pamięć | 4 x DDR3- 1600 / 1333/ 1066 MHz, max 32 GB, ECC, niebuforowana |

| Porty kart rozszerzeń | 1 x PCI Express 3.0 x16, 3 x PCI Express x1, 2 x PCI |

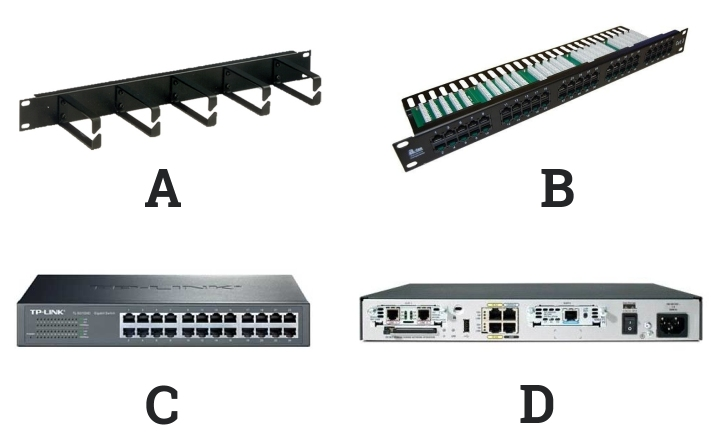

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Na płycie głównej z chipsetem Intel 865G

Które z poniższych poleceń w Windows wyświetla adresy IP interfejsów sieciowych?

ipconfig w systemie Windows jest podstawowym narzędziem wykorzystywanym do wyświetlania konfiguracji sieciowej urządzenia. To polecenie pozwala użytkownikowi uzyskać szczegółowe informacje o adresach IP przypisanych do różnych interfejsów sieciowych na komputerze. Dzięki opcji ipconfig, można zobaczyć zarówno adresy IPv4, jak i IPv6, a także inne istotne elementy konfiguracji sieci, takie jak maska podsieci czy brama domyślna. Jest to niezwykle przydatne narzędzie dla administratorów systemów, którzy zarządzają sieciami komputerowymi, ponieważ umożliwia szybką weryfikację czy interfejsy sieciowe są poprawnie skonfigurowane i działają zgodnie z oczekiwaniami. Dodatkowo, korzystając z opcji takich jak ipconfig /all, można uzyskać jeszcze bardziej szczegółowe informacje, w tym dane dotyczące DHCP czy serwerów DNS. Polecenie to jest zgodne ze standardowymi praktykami administracyjnymi i jest często wykorzystywane w diagnostyce problemów sieciowych, co czyni je nieocenionym narzędziem w arsenale każdego specjalisty IT.Wskaż rodzaj konserwacji, który powinien być przeprowadzony, gdy na wydruku z drukarki atramentowej pojawiają się smugi, kolory są nieprawidłowe lub brakuje niektórych barw.

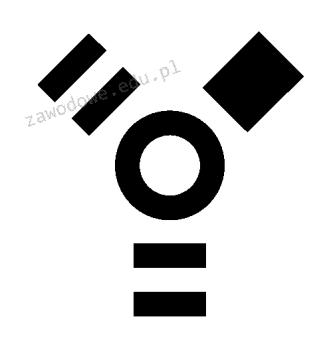

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Najmniejszy czas dostępu charakteryzuje się

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

Czym jest MFT w systemie plików NTFS?

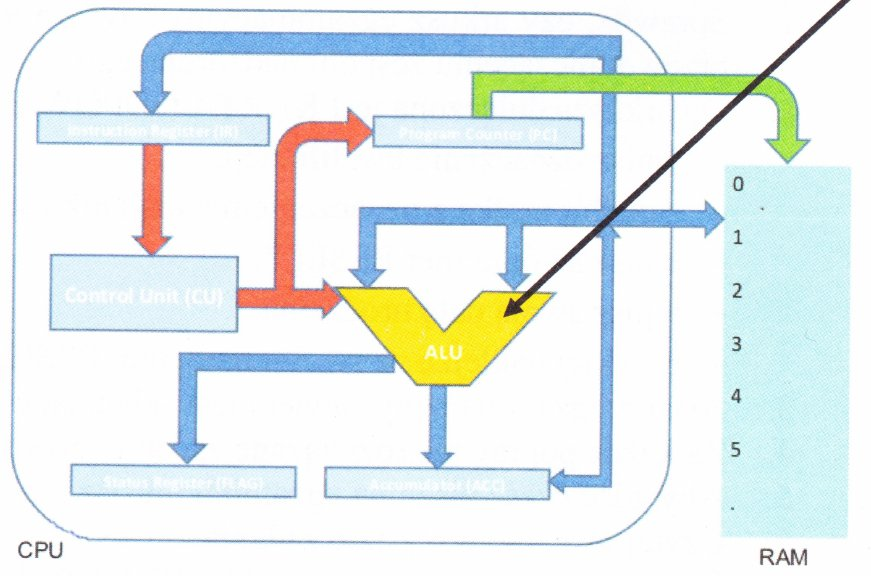

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Jakie narzędzie w systemie Windows służy do wykonania poleceń, wykorzystując logikę obiektową oraz cmdlety?

Element obliczeń zmiennoprzecinkowych to

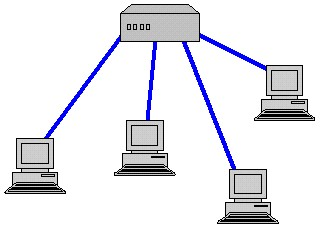

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

Celem złocenia styków złącz HDMI jest

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

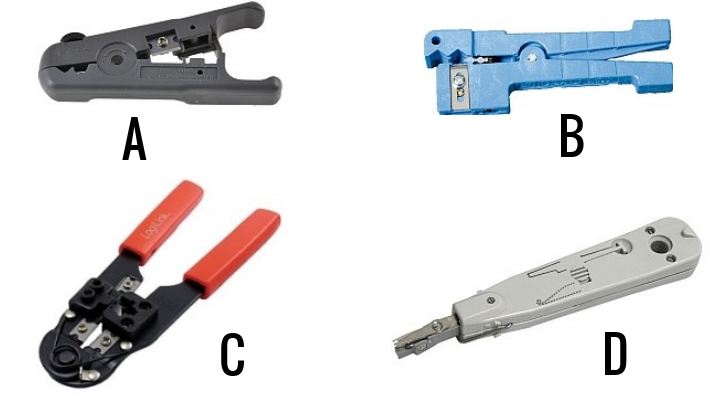

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

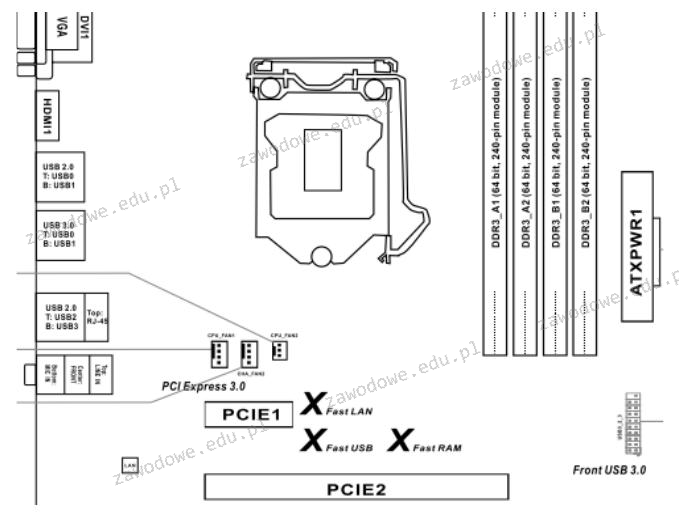

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Jakie urządzenia dotyczą terminy SLI?

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

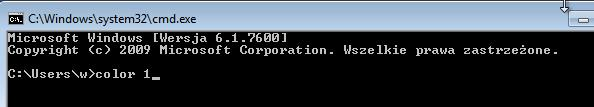

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Na pliku z uprawnieniami zapisanymi w systemie liczbowym: 740 przeprowadzono polecenie chmod g-r. Jakie będą nowe uprawnienia pliku?

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?