Pytanie 1

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Jaki parametr powinien być użyty do wywołania komendy netstat, aby pokazać statystykę interfejsu sieciowego (ilość wysłanych oraz odebranych bajtów i pakietów)?

Do instalacji i usuwania oprogramowania w systemie Ubuntu wykorzystywany jest menedżer

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jaką wartość ma transfer danych napędu DVD przy prędkości przesyłu x48?

Technologia ADSL pozwala na nawiązanie połączenia DSL

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Jaką operację można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, nie przechodząc do trybu uprzywilejowanego, w zakresie dostępu widocznym w ramce?

| Switch> |

Narzędzia do dostosowywania oraz Unity Tweak Tool to aplikacje w systemie Linux przeznaczone do

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Aby skaner działał prawidłowo, co należy zrobić?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

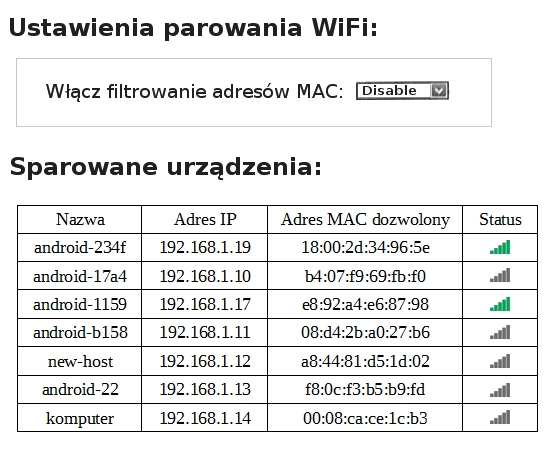

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST sygnalizuje błąd odczytu lub zapisu pamięci CMOS?

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Zastosowanie programu firewall ma na celu ochronę

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

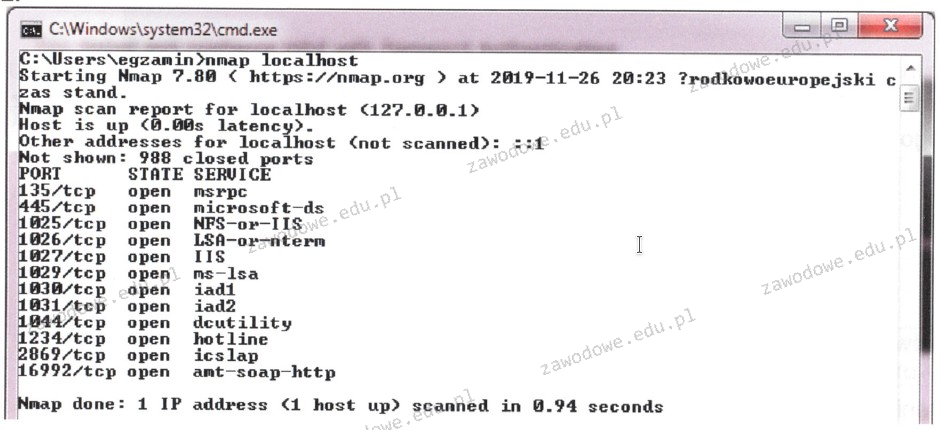

Narzędzie przedstawione do nadzorowania sieci LAN to

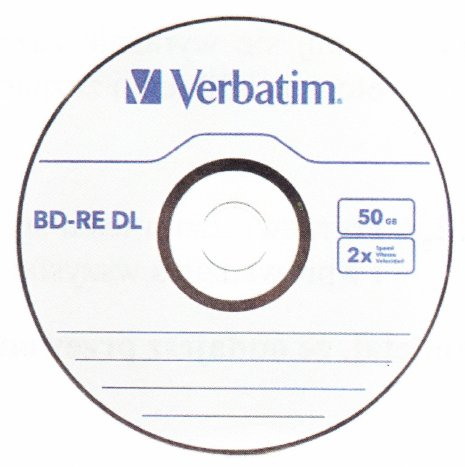

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

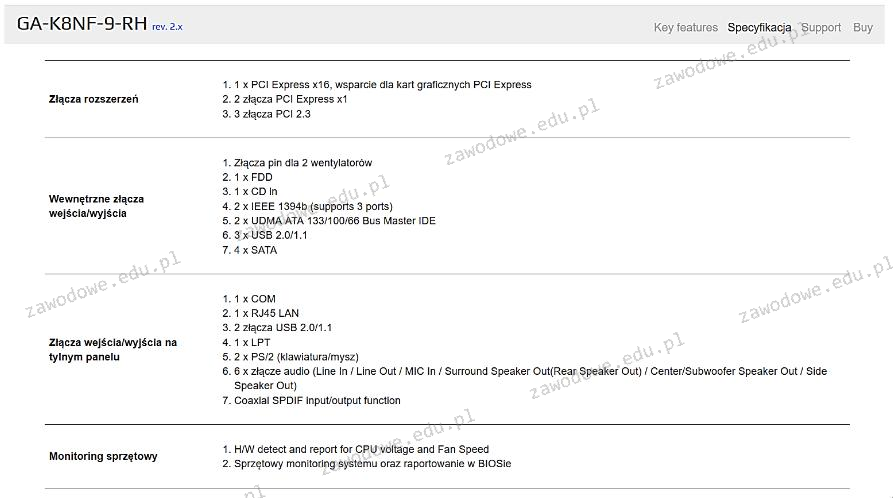

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

Internet Relay Chat (IRC) to protokół wykorzystywany do

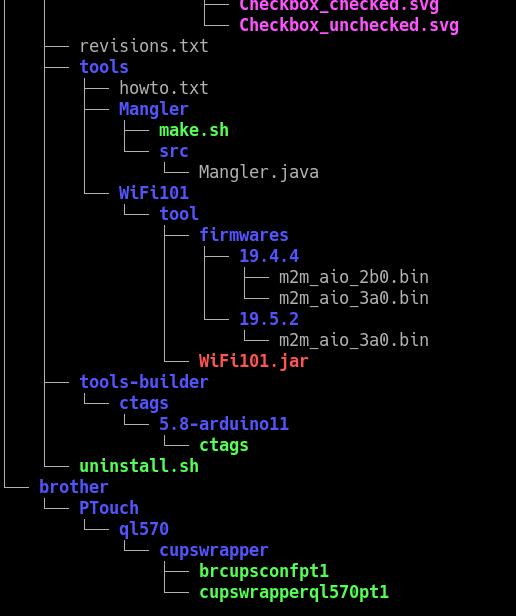

Obrazek ilustruje rezultat działania programu

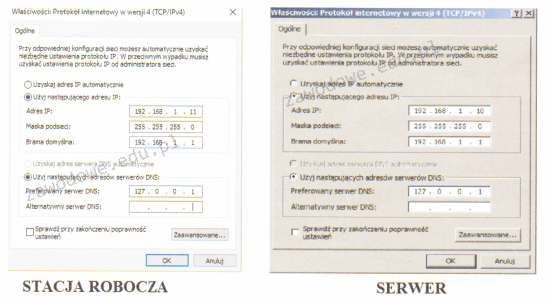

Na rysunku widać ustawienia protokołu TCP/IP serwera oraz komputera roboczego. Na serwerze działa rola serwera DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca wynik pozytywny, natomiast na stacji roboczej wynik jest negatywny. Co należy zmienić, aby usługa DNS na stacji pracowała poprawnie?

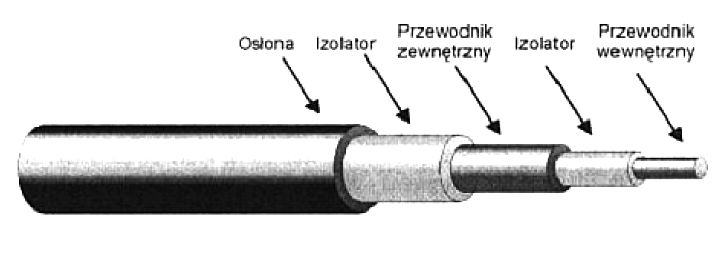

Na ilustracji pokazano przekrój kabla

Do wykonywania spawów włókien światłowodowych nie jest konieczne: