Pytanie 1

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Wynik: 2/40 punktów (5,0%)

Wymagane minimum: 20 punktów (50%)

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Nazwa protokołu, który pozwala na konwersję 32-bitowych adresów IP na 48-bitowe fizyczne adresy MAC w sieciach Ethernet, to:

Jakie polecenie jest wykorzystywane do odzyskiwania struktury kluczy rejestru z kopii zapasowej w systemie Windows?

Brak odpowiedzi na to pytanie.

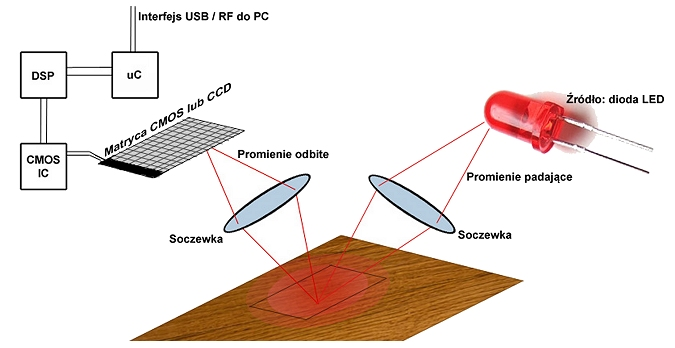

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Brak odpowiedzi na to pytanie.

W adresacji IPv6 standardowy podział długości dla adresu sieci oraz identyfikatora hosta wynosi odpowiednio

Brak odpowiedzi na to pytanie.

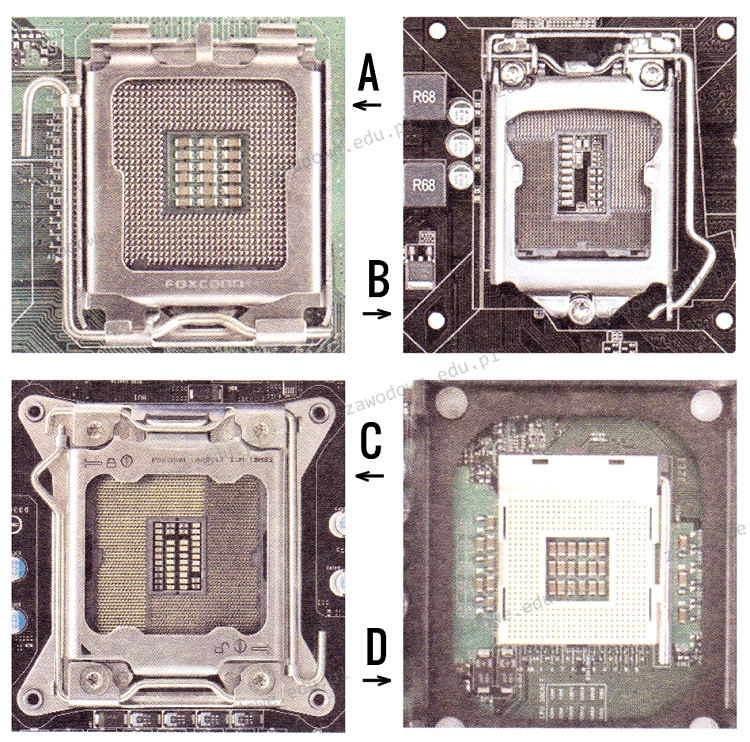

Jakie urządzenie ilustruje zamieszczony rysunek?

Brak odpowiedzi na to pytanie.

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Brak odpowiedzi na to pytanie.

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Brak odpowiedzi na to pytanie.

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Brak odpowiedzi na to pytanie.

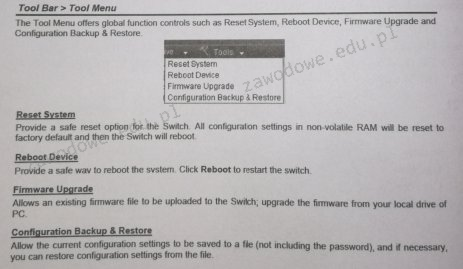

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Brak odpowiedzi na to pytanie.

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Brak odpowiedzi na to pytanie.

Informacja tekstowa KB/Interface error, widoczna na wyświetlaczu komputera podczas BIOS POST od firmy AMI, wskazuje na problem

Brak odpowiedzi na to pytanie.

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

Brak odpowiedzi na to pytanie.

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

Brak odpowiedzi na to pytanie.

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Brak odpowiedzi na to pytanie.

Litera S w protokole FTPS oznacza zabezpieczenie danych podczas ich przesyłania poprzez

Brak odpowiedzi na to pytanie.

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Brak odpowiedzi na to pytanie.

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Brak odpowiedzi na to pytanie.

Program fsck jest stosowany w systemie Linux do

Brak odpowiedzi na to pytanie.

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Brak odpowiedzi na to pytanie.

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Brak odpowiedzi na to pytanie.

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

Brak odpowiedzi na to pytanie.

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest

Brak odpowiedzi na to pytanie.

W topologii gwiazdy każde urządzenie działające w sieci jest

Brak odpowiedzi na to pytanie.

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Brak odpowiedzi na to pytanie.

Nośniki danych, które są odporne na zakłócenia elektromagnetyczne oraz atmosferyczne, to

Brak odpowiedzi na to pytanie.

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

Brak odpowiedzi na to pytanie.

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Brak odpowiedzi na to pytanie.

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

Brak odpowiedzi na to pytanie.

Jakie miejsce nie jest zalecane do przechowywania kopii zapasowej danych z dysku twardego komputera?

Brak odpowiedzi na to pytanie.

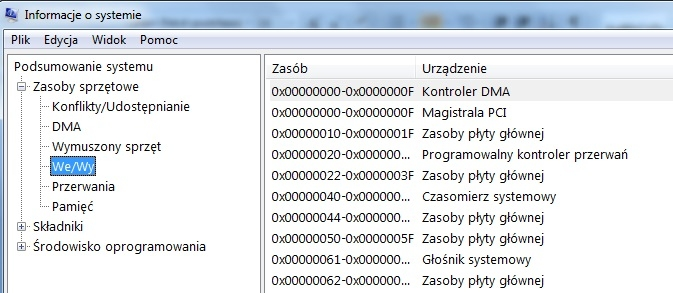

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Brak odpowiedzi na to pytanie.

Rodzaj połączenia VPN obsługiwany przez system Windows Server, w którym użytkownicy są uwierzytelniani za pomocą niezabezpieczonych połączeń, a szyfrowanie zaczyna się dopiero po wymianie uwierzytelnień, to

Brak odpowiedzi na to pytanie.

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Brak odpowiedzi na to pytanie.

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Brak odpowiedzi na to pytanie.

Jak nazywa się seria procesorów produkowanych przez firmę Intel, charakteryzująca się małymi wymiarami oraz niskim zużyciem energii, zaprojektowana z myślą o urządzeniach mobilnych?

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Brak odpowiedzi na to pytanie.

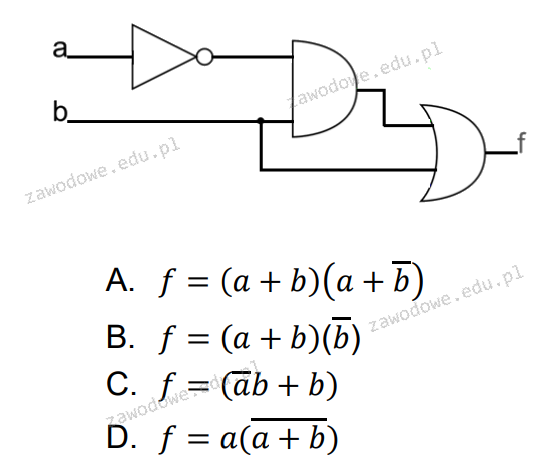

Jaką funkcję wykonuje zaprezentowany układ?

Brak odpowiedzi na to pytanie.

Narzędziem do monitorowania, które umożliwia przechwytywanie, rejestrowanie oraz dekodowanie różnych pakietów sieciowych, jest

Brak odpowiedzi na to pytanie.

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Brak odpowiedzi na to pytanie.

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Brak odpowiedzi na to pytanie.