Pytanie 1

Do czego służy funkcja PHP o nazwie mysql_num_rows?

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Do czego służy funkcja PHP o nazwie mysql_num_rows?

Utworzono bazę danych z tabelą mieszkancy, która zawiera pola: nazwisko, imie, miasto. Następnie zrealizowano poniższe zapytanie do bazy: ```SELECT nazwisko, imie FROM mieszkancy WHERE miasto='Poznań' UNION ALL SELECT nazwisko, imie FROM mieszkancy WHERE miasto='Kraków';``` Wskaź, które zapytanie zwróci te same dane.

Ile razy powtórzy się pętla w JavaScript?

| var x=1, i=0; do{ x*=3; i++; } while(x!=27); |

Kwalifikatory dostępu, takie jak private, protected oraz public, określają mechanizm

Jakie są wyniki wykonania zapytania SQL?

| SELECT count(*) FROM Uczniowie WHERE srednia=5; |

Kwalifikatory dostępu: private, protected oraz public określają mechanizm

Jakie rozwiązanie powinno być wdrożone w organizacji danych, aby przyspieszyć wykonanie zapytań w bazie danych?

Aby ustanowić połączenie z serwerem bazy danych w języku PHP, należy użyć funkcji

Które z poleceń przyznaje użytkownikowi uczen najniższe uprawnienia w kontekście modyfikacji danych oraz struktury tabeli?

Wskaź na właściwą sekwencję tworzenia aplikacji?

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Co zazwyczaj wchodzi w skład Framework'a?

Elementarna animacja może być zapisana w formacie

Zapis tagu HTML w formie przejdź?

Na obrazie przedstawiono projekt układu bloków witryny internetowej. Zakładając, że bloki są realizowane za pomocą znaczników sekcji, ich formatowanie w CSS, oprócz ustawionych szerokości, powinno zawierać właściwość

| BLOK 1 | BLOK 2 | ||

| BLOK 3 | BLOK 4 | ||

| BLOK 5 | |||

Źródłem danych dla raportu może być

Polecenie w języku SQL w formie ALTER TABLE 'miasta' ADD 'kod' text?

Jak nazywa się edytor, który wspiera proces tworzenia stron internetowych i którego działanie można opisać w polskim tłumaczeniu jako "otrzymujesz to, co widzisz"?

Aby obliczyć liczbę wszystkich wierszy w tabeli Koty, należy zastosować zapytanie:

Klucz obcy w tabeli jest używany w celu

W bazie danych wykonano następujące polecenia dotyczące uprawnień użytkownika adam. Po ich realizacji użytkownik adam uzyska uprawnienia do

| GRANT ALL PRIVILEGES ON klienci TO adam REVOKE SELECT, INSERT, UPDATE ON klienci FROM adam |

Wskaż wynik wykonania skryptu napisanego w języku PHP

| <?php $tablica = array(10 => "Perl", 14 => "PHP", 20 => "Python", 22 => "Pike"); asort($tablica); print("<pre>"); print_r($tablica); print("</pre>"); ?> |

| A Array ( [14] => PHP [10] => Perl [22] => Pike [20] => Python ) | B Array ( [0] => PHP [1] => Perl [2] => Pike [3] => Python ) | C Array ( [0] => Python [1] => Pike [2] => Perl [3] => PHP ) | D Array ( [10] => Perl [14] => PHP [20] => Python [22] => Pike ) |

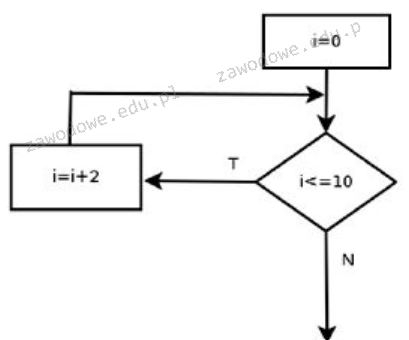

Algorytm przedstawiony na rysunku można zapisać w języku JavaScript za pomocą instrukcji

|

Poniższy fragment kodu PHP służy do zarządzania

| if (empty($_POST["name"])) { $nameErr = "Name is required"; } |

Jaką metodę używa się w języku PHP do tworzenia komentarza obejmującego więcej niż jedną linijkę?

Pole insert_id zdefiniowane w bibliotece MySQLi języka PHP może być wykorzystane do

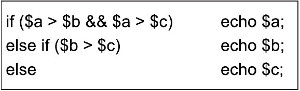

Kod w języku PHP przedstawia się następująco (patrz ramka): Zakładając, że zmienne: a, b, c mają wartości numeryczne, wynik warunku będzie skutkował wypisaniem liczby

Funkcja agregująca AVG wykorzystana w zapytaniu ```SELECT AVG(cena) FROM uslugi; ``` ma na celu

Aby stworzyć poprawną kopię zapasową bazy danych, która będzie mogła zostać później przywrócona, należy najpierw sprawdzić

W przedstawionym kodzie PHP, co powinno się wyświetlić zamiast znaków zapytania?

| $x = mysql_query('SELECT * FROM mieszkancy'); if(!$x) echo "???????????????????????"; |

Przypisanie w JavaScript, zapisane jako var x=true;, prowadzi do tego, że zmienna x przyjmuje typ

Ile razy zostanie wykonana pętla przedstawiona w języku PHP, zakładając, że zmienna kontrolna nie jest zmieniana w jej wnętrzu? for($i = 0; $i <= 10; $i++) { ...... }

Jakim systemem do zarządzania wersjami oprogramowania jest

Jaką barwę przedstawia kolor określony w modelu RGB (255, 0, 0)?

W SQL, aby zaktualizować informacje w wierszach w tabeli, konieczne jest użycie polecenia

W języku CSS istnieje możliwość wstawienia stylów wewnątrz dokumentu HTML, używając znacznika