Pytanie 1

Program iftop działający w systemie Linux ma na celu

Wynik: 10/40 punktów (25,0%)

Wymagane minimum: 20 punktów (50%)

Program iftop działający w systemie Linux ma na celu

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to

Która z usług pozwala na zdalne zainstalowanie systemu operacyjnego?

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Jak nazywa się topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub przełącznik?

Wykorzystane kasety od drukarek powinny być

Który poziom macierzy RAID zapisuje dane jednocześnie na wielu dyskach jako jedno urządzenie?

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w firmowej sieci komputery nie mają napędów, a wszystko "czyta" się z serwera. W celu przywrócenia utraconej funkcji należy zainstalować

Standard IEEE 802.11 określa typy sieci

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

Który z interfejsów można uznać za interfejs równoległy?

Który z poniższych programów nie służy do diagnozowania sieci komputerowej w celu wykrywania problemów?

Jaki jest adres IP urządzenia, które pozwala innym komputerom w lokalnej sieci łączyć się z Internetem?

Komputer, którego serwis ma być wykonany u klienta, nie odpowiada na naciśnięcie przycisku POWER. Jakie powinno być pierwsze zadanie w planie działań związanych z identyfikacją i naprawą tej awarii?

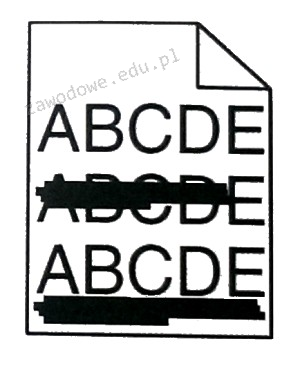

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

Jaką cechę posiada przełącznik sieciowy?

Która z poniższych form zapisu liczby 77(8) jest nieprawidłowa?

Program do diagnostyki komputera pokazał komunikat NIC ERROR. Co oznacza ten komunikat w kontekście uszkodzenia karty?

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Adres IP 192.168.2.0/24 został podzielony na cztery mniejsze podsieci. Jaką maskę mają te nowe podsieci?

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

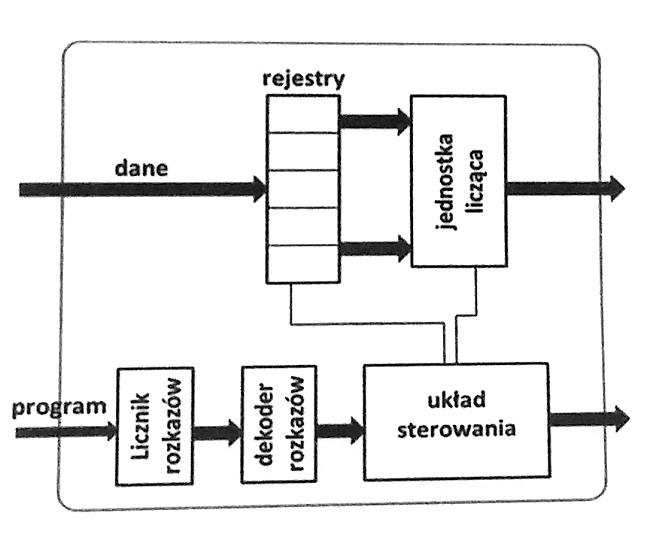

Rejestry przedstawione na diagramie procesora mają zadanie

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Zgodnie z aktualnymi przepisami BHP, odległość oczu od ekranu monitora powinna wynosić

Który z poniższych adresów IPv4 wraz z prefiksem reprezentuje adres sieci?

Jaki poziom macierzy RAID umożliwia równoległe zapisywanie danych na wielu dyskach działających jako jedno urządzenie?

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Który z protokołów umożliwia szyfrowane połączenia?

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?