Pytanie 1

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Jakie zastosowanie ma przedstawione narzędzie?

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

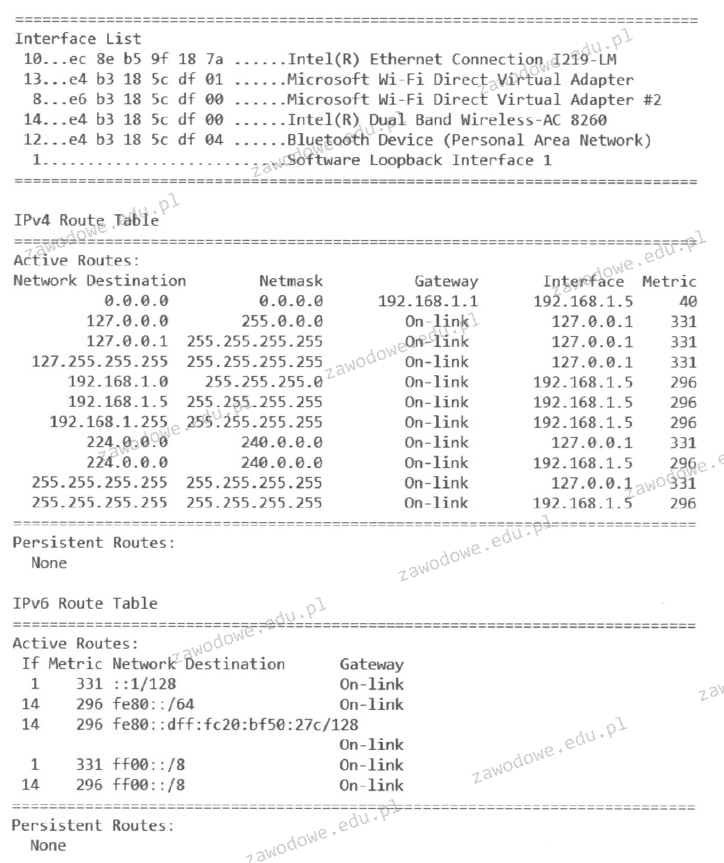

Informacje, które zostały pokazane na wydruku, uzyskano w wyniku wykonania

Wskaż symbol umieszczany na urządzeniach elektrycznych przeznaczonych do sprzedaży i obrotu w Unii Europejskiej?

Który z podanych elementów jest częścią mechanizmu drukarki igłowej?

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Licencja Windows OEM nie umożliwia wymiany

Wartość koloru RGB(255, 170, 129) odpowiada zapisie

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

Który interfejs pozwala na korzystanie ze sterowników oraz oprogramowania systemu operacyjnego, umożliwiając m.in. przesył danych pomiędzy pamięcią systemową a dyskiem SATA?

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

Jakim symbolem powinien być oznaczony sprzęt komputerowy, aby spełniał wymogi prawne konieczne do sprzedaży w Unii Europejskiej?

W drukarce laserowej do stabilizacji druku na papierze używane są

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

Który z adresów protokołu IP w wersji 4 jest poprawny pod względem struktury?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Podczas zmiany ustawień rejestru Windows w celu zapewnienia bezpieczeństwa operacji, na początku należy

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Czym zajmuje się usługa DNS?

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Jakie zadanie pełni router?

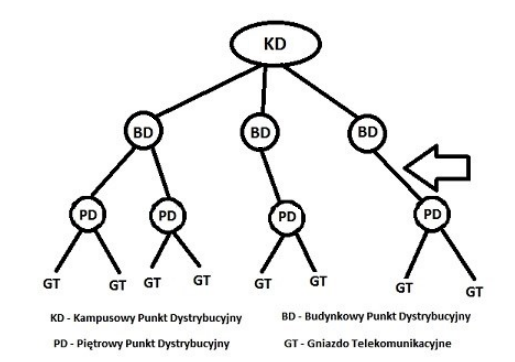

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

Jakie jest wynikiem dodawania liczb binarnych 1001101 oraz 11001 w systemie dwójkowym?

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Jakie polecenie w systemie operacyjnym Linux służy do prezentowania konfiguracji interfejsów sieciowych?

Na zdjęciu widać kartę

Na ilustracji zaprezentowano porty, które są częścią karty

Element, który jest na stałe zainstalowany u abonenta i zawiera zakończenie poziomego okablowania strukturalnego, to

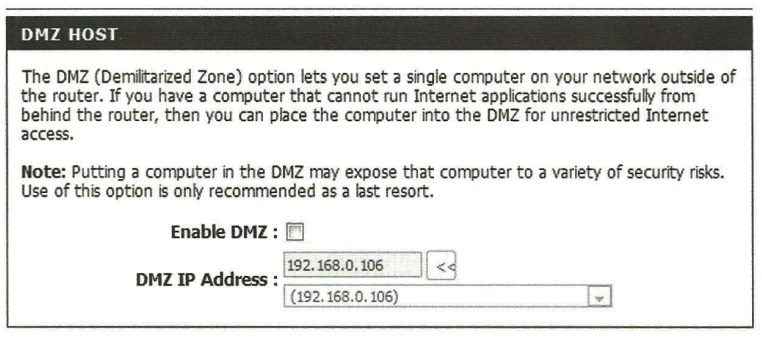

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106