Pytanie 1

W systemie Windows przy użyciu polecenia assoc można

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows przy użyciu polecenia assoc można

W systemie operacyjnym Ubuntu konto użytkownika student można wyeliminować przy użyciu komendy

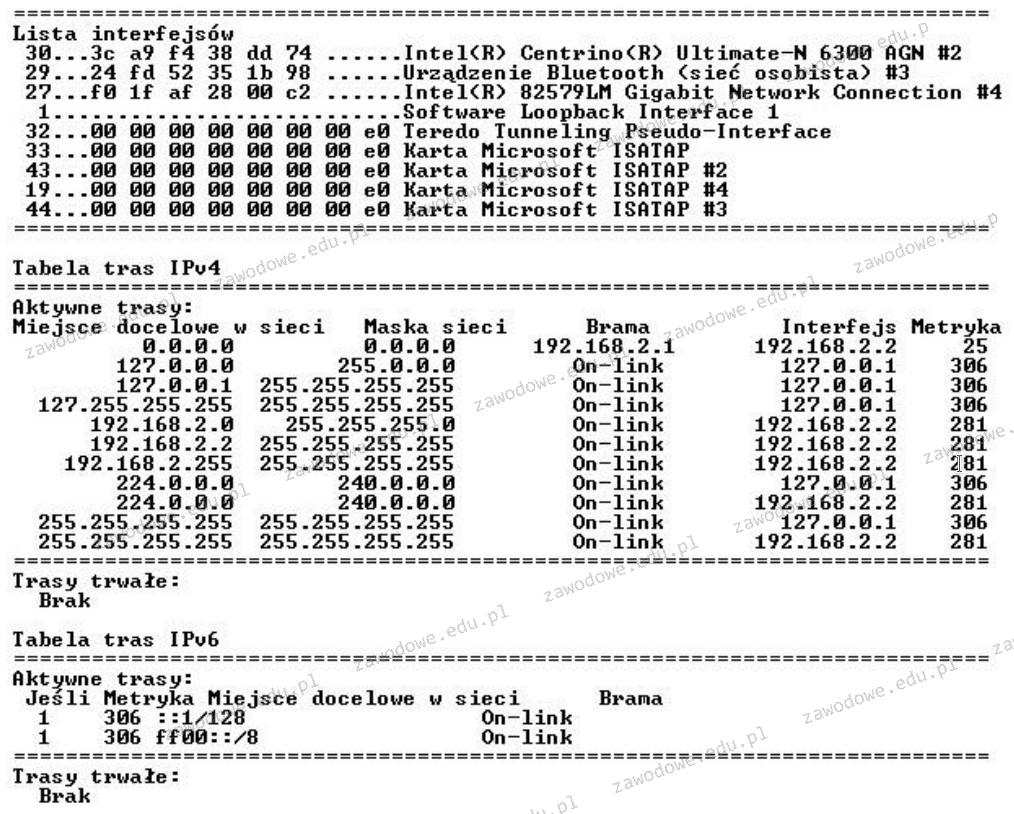

Jaki jest rezultat realizacji którego polecenia w systemie operacyjnym z rodziny Windows, przedstawiony na poniższym rysunku?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Brak odpowiedzi na to pytanie.

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Brak odpowiedzi na to pytanie.

Za co odpowiada protokół DNS?

Brak odpowiedzi na to pytanie.

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Brak odpowiedzi na to pytanie.

Jeżeli rozmiar jednostki alokacji wynosi 1024 bajty, to ile klastrów zajmą pliki umieszczone w tabeli na dysku?

| Nazwa | Wielkość |

|---|---|

| Ala.exe | 50 B |

| Dom.bat | 1024 B |

| Wirus.exe | 2 kB |

| Domes.exr | 350 B |

Brak odpowiedzi na to pytanie.

Jakim materiałem eksploatacyjnym posługuje się kolorowa drukarka laserowa?

Brak odpowiedzi na to pytanie.

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Brak odpowiedzi na to pytanie.

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Brak odpowiedzi na to pytanie.

W jakim oprogramowaniu trzeba zmienić konfigurację, aby użytkownik mógł wybrać z listy i uruchomić jeden z różnych systemów operacyjnych zainstalowanych na swoim komputerze?

Brak odpowiedzi na to pytanie.

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

Brak odpowiedzi na to pytanie.

W systemie Linux komenda cd ~ pozwala na

Brak odpowiedzi na to pytanie.

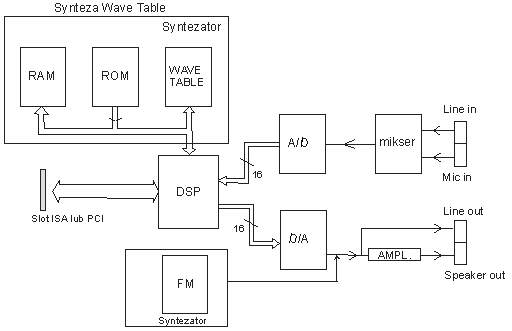

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Brak odpowiedzi na to pytanie.

Dwie stacje robocze w tej samej sieci nie są w stanie się skomunikować. Która z poniższych okoliczności może być przyczyną opisanego problemu?

Brak odpowiedzi na to pytanie.

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Brak odpowiedzi na to pytanie.

Czym jest VOIP?

Brak odpowiedzi na to pytanie.

Zarządzanie partycjami w systemach operacyjnych Windows

Brak odpowiedzi na to pytanie.

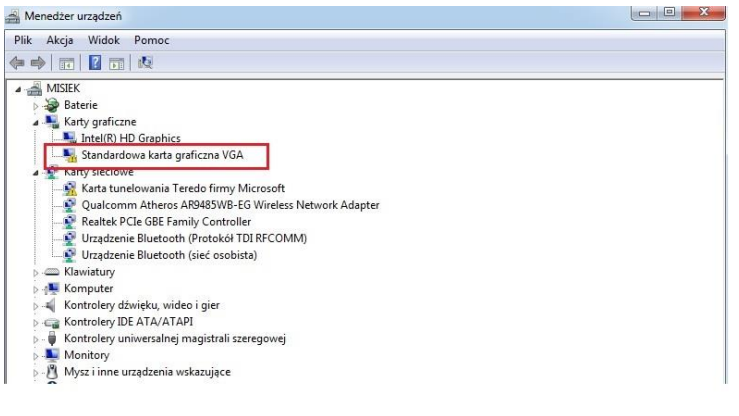

Jakie kroki powinien podjąć użytkownik, aby wyeliminować błąd zaznaczony na rysunku ramką?

Brak odpowiedzi na to pytanie.

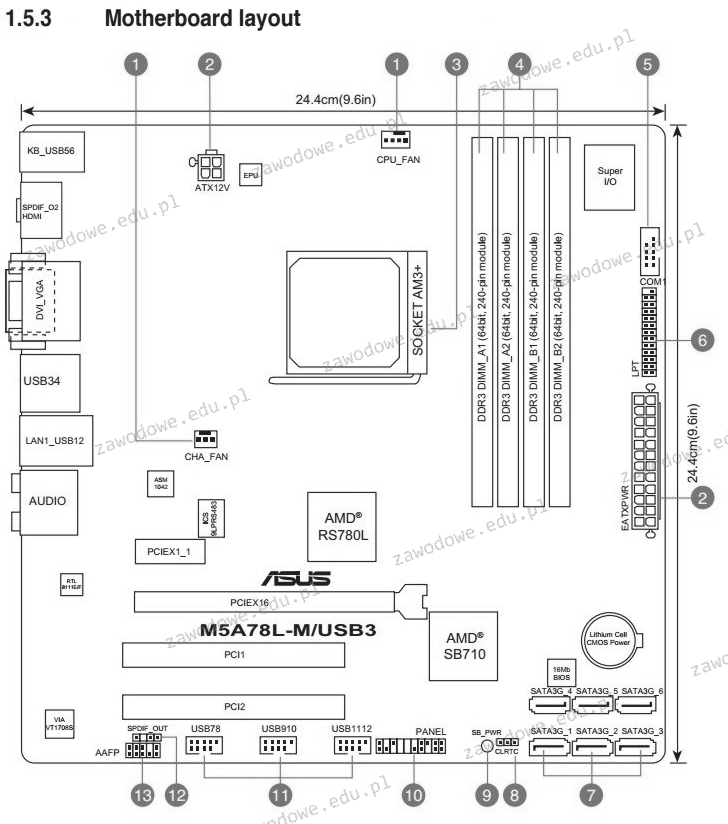

Ile portów USB może być dostępnych w komputerze wyposażonym w tę płytę główną, jeśli nie używa się huba USB ani dodatkowych kart?

Brak odpowiedzi na to pytanie.

Czym charakteryzuje się technologia Hot swap?

Brak odpowiedzi na to pytanie.

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie wciśnięty klawisz

Brak odpowiedzi na to pytanie.

W systemie Windows za pomocą komendy assoc można

Brak odpowiedzi na to pytanie.

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Brak odpowiedzi na to pytanie.

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Brak odpowiedzi na to pytanie.

Funkcja diff w systemie Linux pozwala na

Brak odpowiedzi na to pytanie.

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych Microsoft Windows, który pozwala na działanie jako serwer FTP i serwer WWW?

Brak odpowiedzi na to pytanie.

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Brak odpowiedzi na to pytanie.

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Brak odpowiedzi na to pytanie.

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Brak odpowiedzi na to pytanie.

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

Brak odpowiedzi na to pytanie.

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Brak odpowiedzi na to pytanie.

Jak wygląda liczba 356 w systemie binarnym?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych od siebie o 600m?

Brak odpowiedzi na to pytanie.

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Brak odpowiedzi na to pytanie.

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Brak odpowiedzi na to pytanie.

Jakie urządzenie pozwoli na połączenie kabla światłowodowego zastosowanego w okablowaniu pionowym sieci z przełącznikiem, który ma jedynie złącza RJ45?

Brak odpowiedzi na to pytanie.

Czym jest kopia różnicowa?

Brak odpowiedzi na to pytanie.