Pytanie 1

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W sieciach opartych na standardzie, jaką metodę dostępu do medium wykorzystuje CSMA/CA?

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Program fsck jest stosowany w systemie Linux do

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Z informacji przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi

| 184 styki |

| 64-bitowa szyna danych |

| Pojemność 1024 MB |

| Przepustowość 3200 MB/s |

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

W systemie Linux narzędzie fsck umożliwia

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

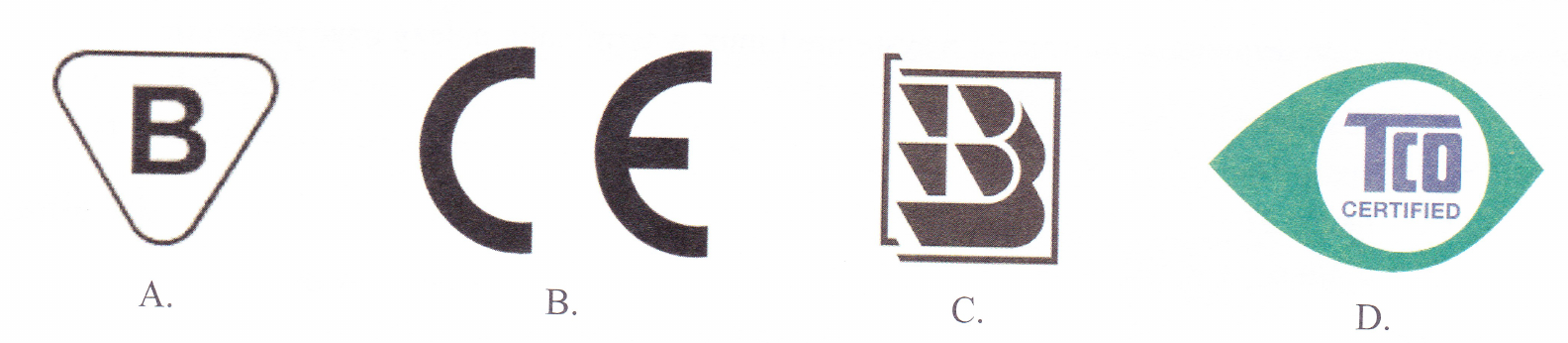

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Program w wierszu poleceń systemu Windows, który pozwala na konwersję tablicy partycji z GPT na MBR, to

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Port zgodny z standardem RS-232, działający w trybie asynchronicznym, to

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

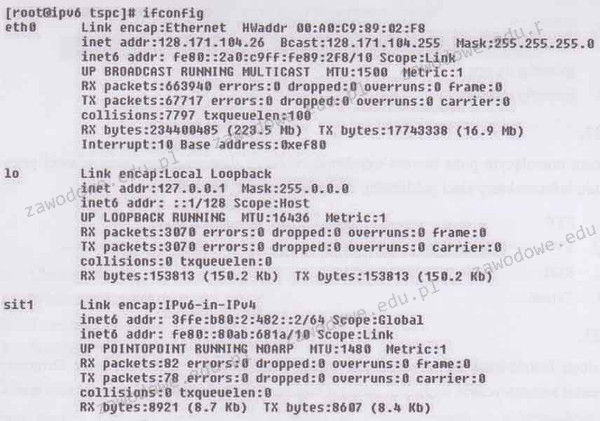

Jaki adres IP został przypisany do hosta na interfejsie sieciowym eth0?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

Twórca zamieszczonego programu pozwala na jego darmowe korzystanie tylko w przypadku

| Ancient Domains of Mystery | |

|---|---|

| Autor | Thomas Biskup |

| Platforma sprzętowa | DOS, OS/2, Macintosh, Microsoft Windows, Linux |

| Pierwsze wydanie | 23 października 1994 |

| Aktualna wersja stabilna | 1.1.1 / 20 listopada 2002 r. |

| Aktualna wersja testowa | 1.2.0 Prerelease 18 / 1 listopada 2013 |

| Licencja | postcardware |

| Rodzaj | roguelike |

Transmisja danych typu półduplex to transmisja

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Który z wymienionych składników stanowi element pasywny w sieci?

Na rysunku ukazany jest diagram blokowy zasilacza

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

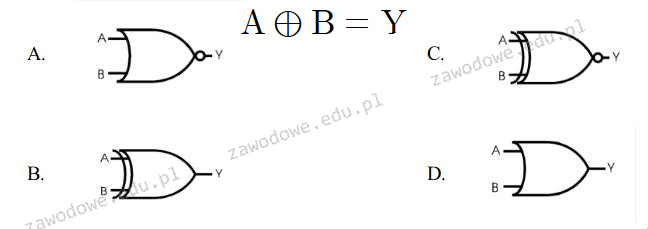

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?