Pytanie 1

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Komputer A, który potrzebuje przesłać dane do komputera B działającego w sieci z innym adresem IP, najpierw wysyła pakiety do adresu IP

Pamięć oznaczona jako PC3200 nie jest kompatybilna z magistralą

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Ustawienie rutingu statycznego na ruterze polega na

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Który z komponentów komputera można wymienić bez konieczności wyłączania zasilania?

Cena wydruku jednej strony tekstu wynosi 95 gr, a koszt wykonania jednej płyty CD to 1,54 zł. Jakie wydatki poniesie firma, tworząc płytę z prezentacjami oraz poradnik liczący 120 stron?

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Wykonanie polecenia tar –xf dane.tar w systemie Linux spowoduje

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

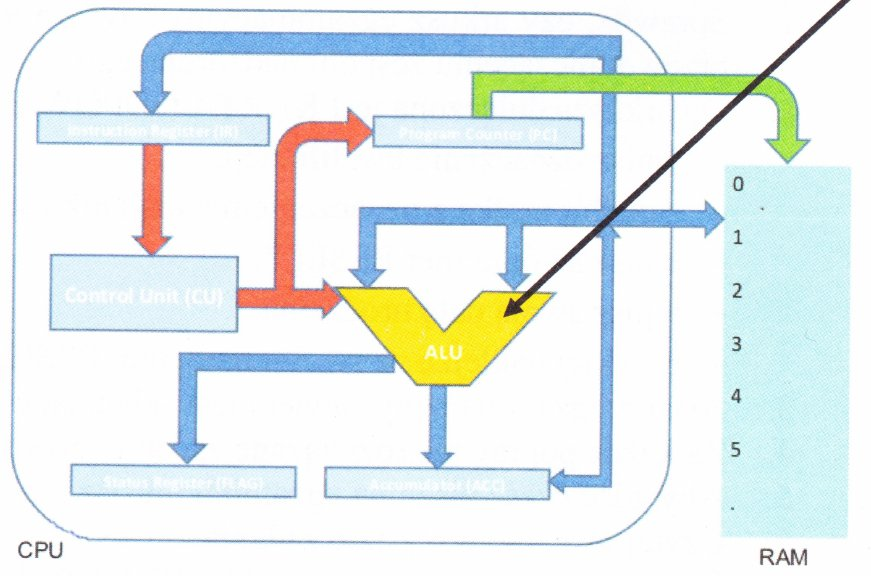

Na diagramie mikroprocesora zidentyfikowany strzałką blok odpowiada za

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Thunderbolt stanowi interfejs

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Usługa, która odpowiada za przekształcanie nazw domenowych na adresy IP, to

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Liczba 205(10) w zapisie szesnastkowym wynosi

Impulsator pozwala na diagnozowanie uszkodzonych układów logicznych komputera między innymi poprzez

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

Symbol przedstawiony na ilustracji wskazuje na produkt

Aby skopiować katalog c: est z podkatalogami na dysk przenośny f: w systemie Windows 7, jakie polecenie należy zastosować?