Pytanie 1

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych algorytmów pracujących na tablicy jednowymiarowej ma złożoność obliczeniową O(n2)?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

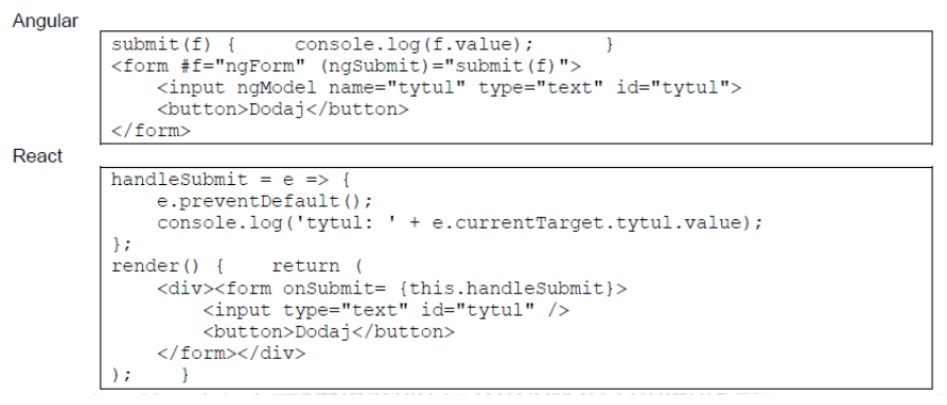

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

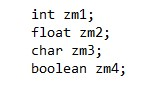

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

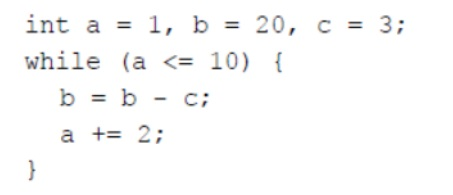

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

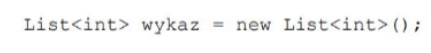

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

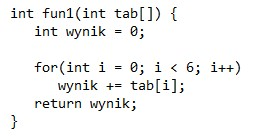

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

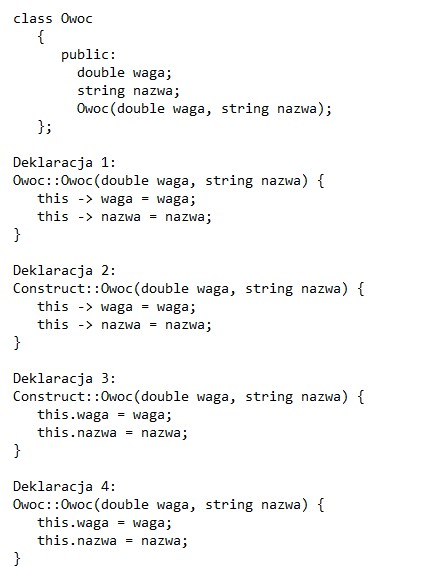

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jakie oznaczenie posiada norma krajowa w Polsce?

Podstawowym celem środowisk IDE takich jak: IntelliJ IDEA, Eclipse, NetBeans jest programowanie w języku:

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Jakie jest najważniejsze działanie w trakcie analizy wymagań klienta przed rozpoczęciem realizacji projektu aplikacji?

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Jaki jest zasadniczy cel ataku phishingowego?

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?