Pytanie 1

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

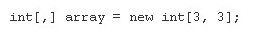

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Jaką właściwość ma sieć synchroniczna?

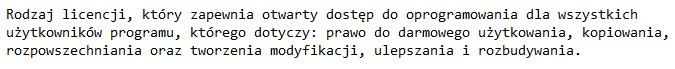

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?

Który z wymienionych frameworków jest charakterystyczny dla aplikacji komputerowych pisanych w C#?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

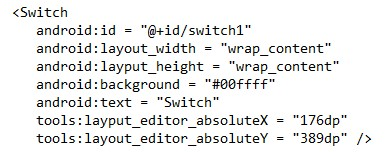

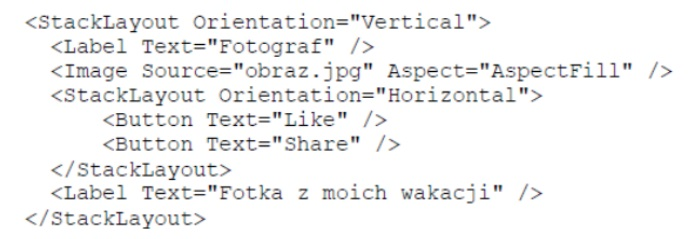

Kod przedstawiony w języku XML/XAML określa

Jakie jest wyjście działania kompilatora?

Który z algorytmów ma złożoność O(n<sup>2</sup>)?

Który z wymienionych parametrów określa prędkość procesora?

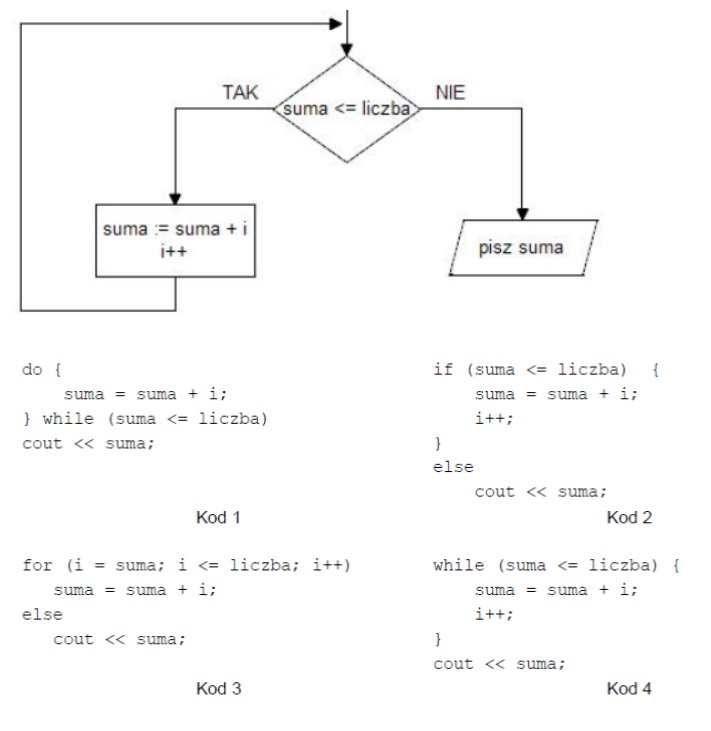

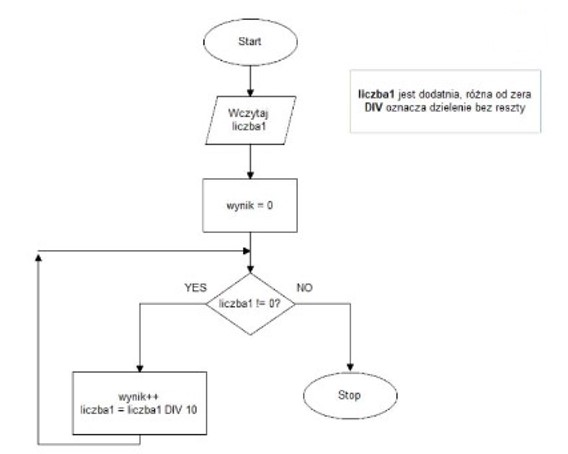

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie funkcje realizuje polecenie "git clone"?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

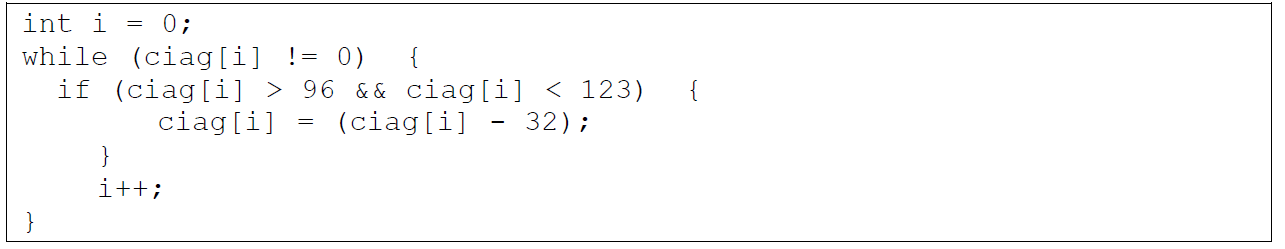

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Jakie są kluczowe różnice pomiędzy strukturą (struct) a unią (union) w języku C?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

Jakie wartości może przyjąć zmienna typu boolean?

Prezentowana metoda jest realizacją algorytmu

Przeprowadzając analizę kodu interfejsu graficznego napisanego w języku XAML, można zauważyć, że:

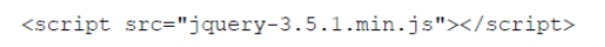

Programista umieścił poniższą linię kodu w pliku HTML, aby

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Pierwszym krokiem w procesie tworzenia aplikacji jest

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do: