Pytanie 1

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

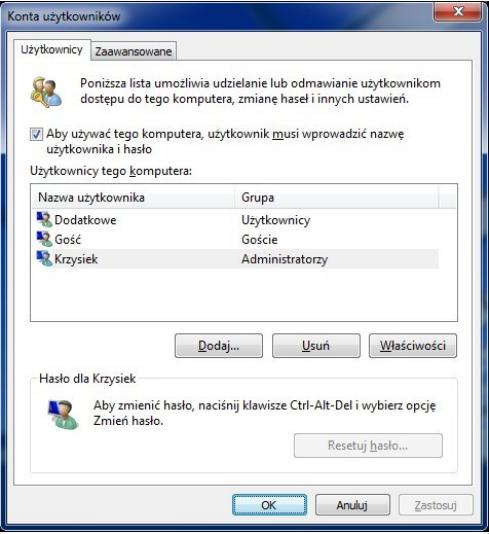

Aby aktywować zaprezentowane narzędzie systemu Windows, konieczne jest użycie komendy

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Które z poniższych twierdzeń nie odnosi się do pamięci cache L1?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Na podstawie wyników działania narzędzia diagnostycznego chkdsk, które są przedstawione na zrzucie ekranu, jaka jest wielkość pojedynczego klastra na dysku?

Typ systemu plików to FAT32.

Wolumin FTP utworzono 12-11-2005 18:31

Numer seryjny woluminu: 3CED-3B31

Trwa sprawdzanie plików i folderów...

Zakończono sprawdzanie plików i folderów.

Trwa sprawdzanie wolnego miejsca na dysku...

Zakończono sprawdzanie wolnego miejsca na dysku.

System Windows sprawdził system plików i nie znalazł żadnych problemów.

8 233 244 KB całkowitego miejsca na dysku.

1 KB w 13 plikach ukrytych.

2 KB w 520 folderach.

1 537 600 KB w 4 952 plikach.

6 690 048 KB jest dostępnych.

4 096 bajtów w każdej jednostce alokacji.

2 058 311 ogółem jednostek alokacji na dysku.

1 672 512 jednostek alokacji dostępnych na dysku.

C:\>

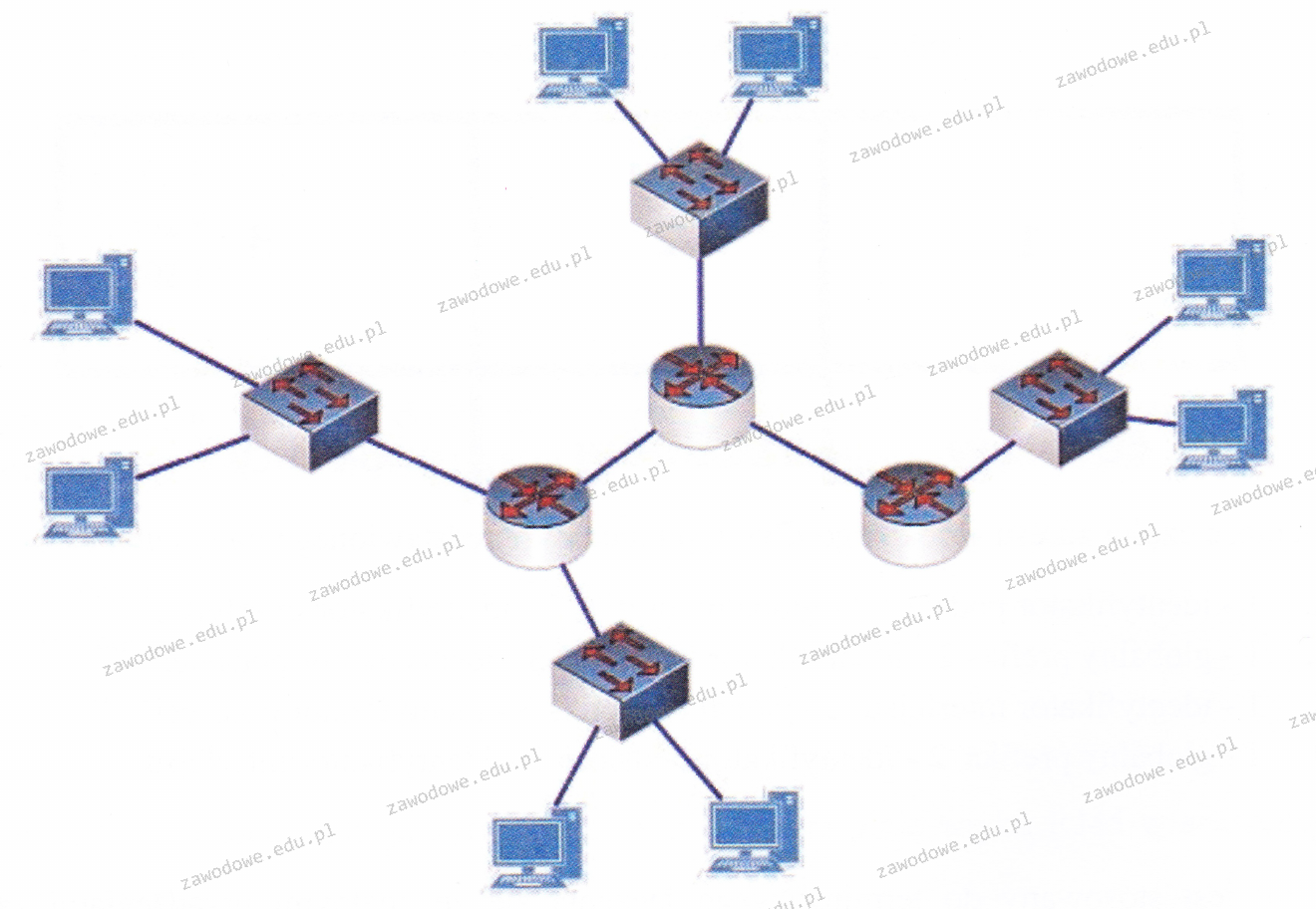

Ile symboli switchy i routerów znajduje się na schemacie?

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Wskaź narzędzie przeznaczone do mocowania pojedynczych żył kabla miedzianego w złączach?

Lokalny komputer dysponuje adresem 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która identyfikuje adresy w sieci, uzyskano informację, że adresem komputera jest 195.182.130.24. Co to oznacza?

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?

Wykonanie polecenia fsck w systemie Linux spowoduje

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Który z standardów korzysta z częstotliwości 5 GHz?

Do eliminowania plików lub folderów w systemie Linux używa się polecenia

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Według normy JEDEC, napięcie zasilające dla modułów pamięci RAM DDR3L wynosi

Aby zweryfikować w systemie Windows działanie nowo zainstalowanej drukarki, co należy zrobić?

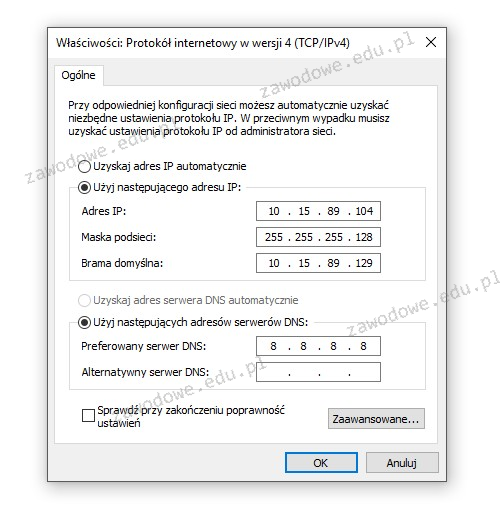

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

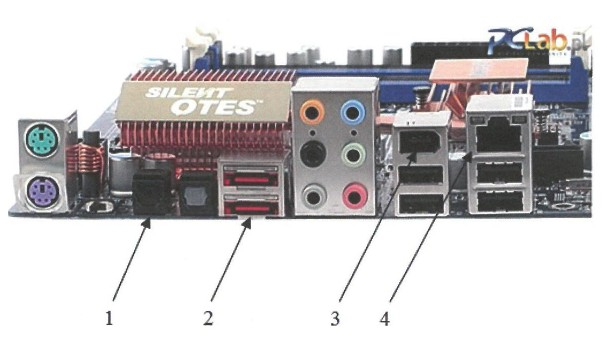

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

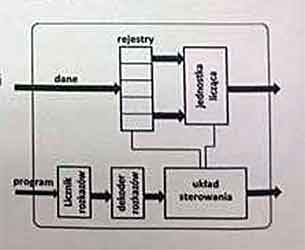

Rejestry widoczne na diagramie procesora mają rolę

Jakie składniki systemu komputerowego wymagają utylizacji w wyspecjalizowanych zakładach przetwarzania z powodu obecności niebezpiecznych substancji lub pierwiastków chemicznych?

Czym są programy GRUB, LILO, NTLDR?

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?