Pytanie 1

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

W specyfikacji technicznej płyty głównej znajduje się zapis Supports up to Athlon XP 3000+ processor. Co to oznacza w kontekście obsługi procesorów przez tę płytę główną?

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Zapis liczby w systemie oznaczonym jako #108 to

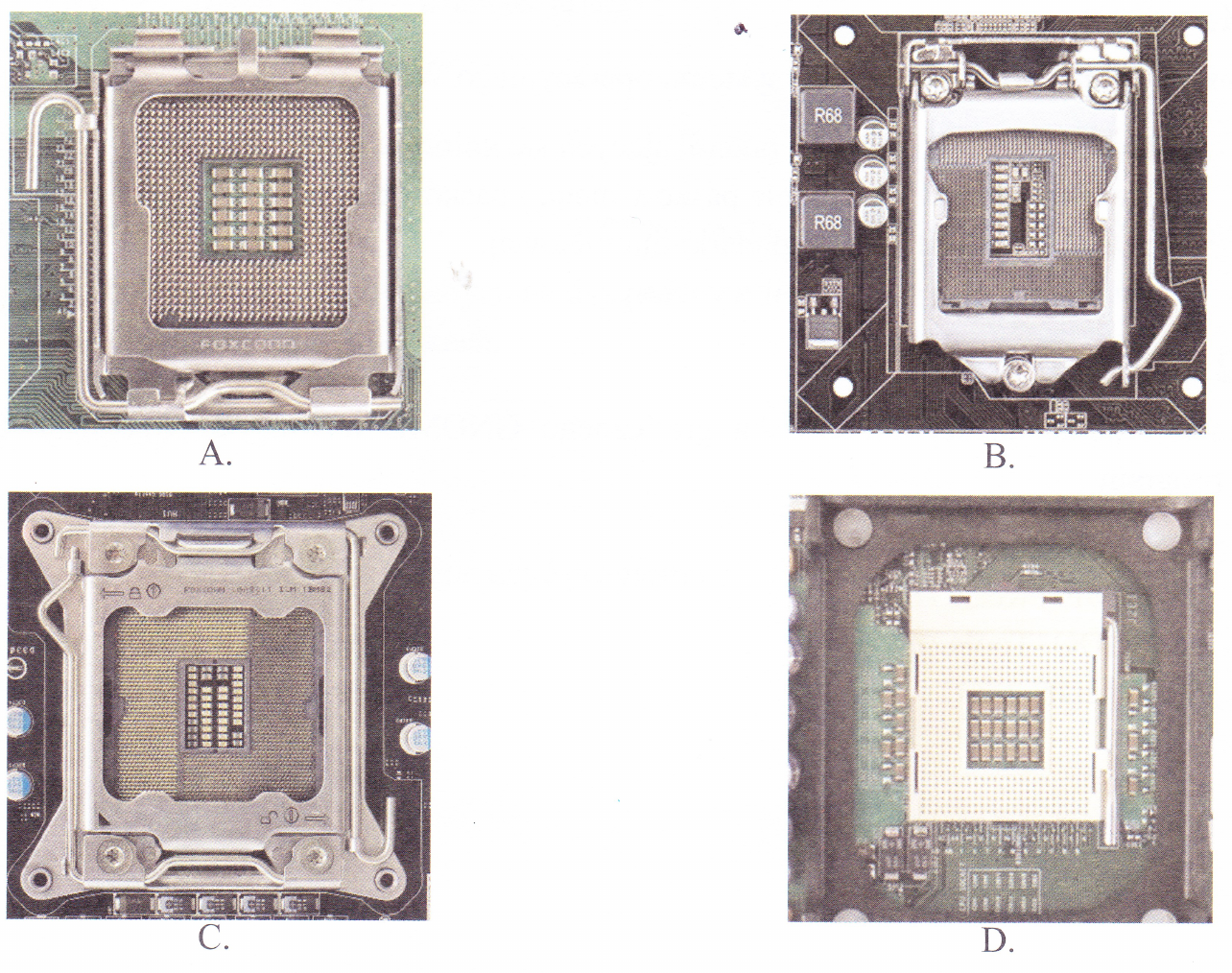

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

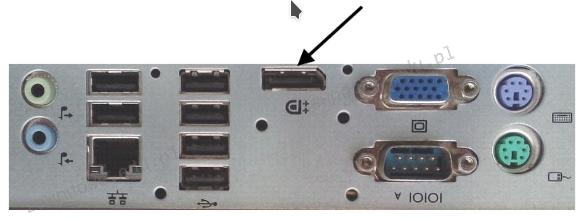

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Wypukłe kondensatory elektrolityczne w module zasilania monitora LCD mogą doprowadzić do uszkodzenia

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Na załączonym rysunku przedstawiono

To narzędzie może być wykorzystane do

Który z protokołów pełni rolę protokołu połączeniowego?

Adres IP urządzenia, zapisany jako sekwencja 172.16.0.1, jest przedstawiony w systemie

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Jaki adres IP w formacie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanym w formacie binarnym?

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

Jak określa się typ licencji, który pozwala na pełne korzystanie z programu, lecz można go uruchomić tylko przez ograniczoną, niewielką liczbę razy od momentu instalacji?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Najkrótszy czas dostępu charakteryzuje się

W metodzie dostępu do medium CSMA/CD (Carrier Sense Multiple Access with Collision Detection) stacja planująca rozpoczęcie transmisji sprawdza, czy w sieci ma miejsce ruch, a następnie

Jakim poleceniem w systemie Linux można utworzyć nowych użytkowników?

Jaka jest maksymalna ilość pamięci RAM w GB, do której może uzyskać dostęp 32-bitowa wersja systemu Windows?

Wskaż sygnał, który wskazuje na uszkodzenie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jakie urządzenie sieciowe powinno zastąpić koncentrator, aby podzielić sieć LAN na cztery odrębne domeny kolizji?

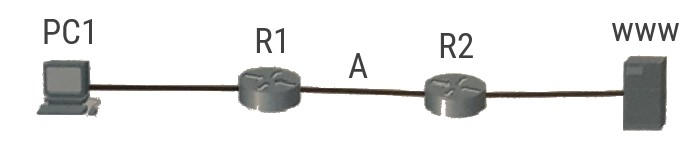

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Liczba 10101110110(2) w systemie szesnastkowym przedstawia się jako

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

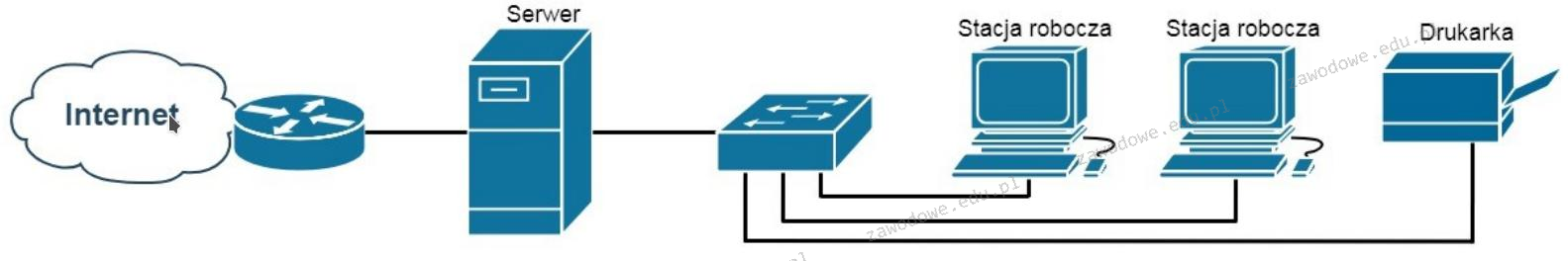

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Po podłączeniu działającej klawiatury do któregokolwiek z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Jednakże, klawiatura funkcjonuje prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Jakim środkiem należy oczyścić wnętrze obudowy drukarki fotograficznej z kurzu?

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Jak wygląda liczba 257 w systemie dziesiętnym?

Aby uporządkować dane pliku na dysku twardym, zapisane w klastrach, które nie sąsiadują ze sobą, tak aby znajdowały się w sąsiadujących klastrach, należy przeprowadzić