Pytanie 1

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

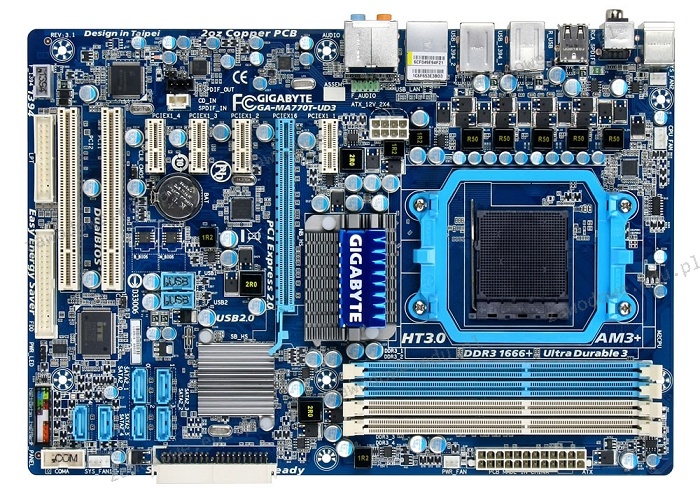

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Jakie polecenie pozwala na uzyskanie informacji o bieżących połączeniach TCP oraz o portach źródłowych i docelowych?

Wynikiem wykonania komendy arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Jakie narzędzie jest najbardziej odpowiednie do delikatnego zgięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Czym zajmuje się usługa DNS?

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

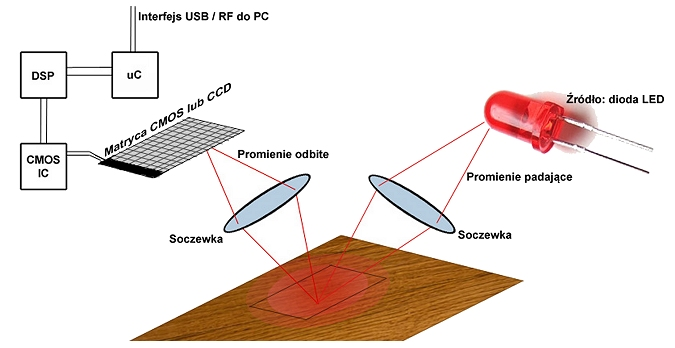

Na ilustracji zaprezentowano układ

Zaprezentowane właściwości karty sieciowej sugerują, że karta

| Kod Producenta | WN-370USB |

| Interfejs | USB |

| Zgodność ze standardem | IEEE 802.11 b/g/n |

| Ilość wyjść | 1 szt. |

| Zabezpieczenia | WEP 64/128, WPA, WPA2 |

| Wymiary | 49(L) x 26(W) x 10(H) mm |

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

|

Który z poniższych systemów operacyjnych jest systemem typu open-source?

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie adresacji przedstawionej w tabeli określ właściwy adres bramy dla komputera K2.

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Zwiększenie zarówno wydajności operacji (zapis/odczyt), jak i bezpieczeństwa przechowywania danych jest możliwe dzięki zastosowaniu macierzy dyskowej

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Rekord startowy dysku twardego w komputerze to

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Jakie polecenie w systemach z rodziny Windows Server umożliwia administratorowi przekierowanie komputerów do określonej jednostki organizacyjnej w ramach usług katalogowych?

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Jakie informacje można uzyskać dzięki programowi Wireshark?

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

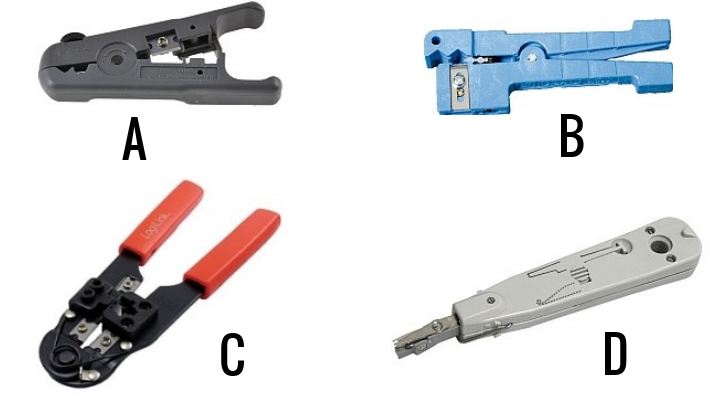

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Co wskazuje oznaczenie danego procesora?