Pytanie 1

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

W systemach operacyjnych Windows konto użytkownika, które ma najwyższe domyślne uprawnienia, należy do grupy

Niekorzystną właściwością macierzy RAID 0 jest

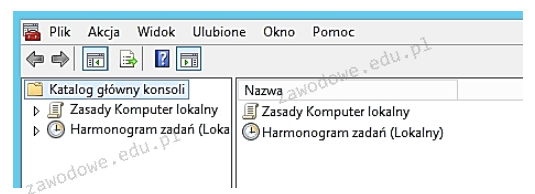

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Protokół transportowy bezpołączeniowy to

Urządzenie, które łączy różne segmenty sieci i przekazuje ramki pomiędzy nimi, wybierając odpowiedni port docelowy dla przesyłanych ramek, to

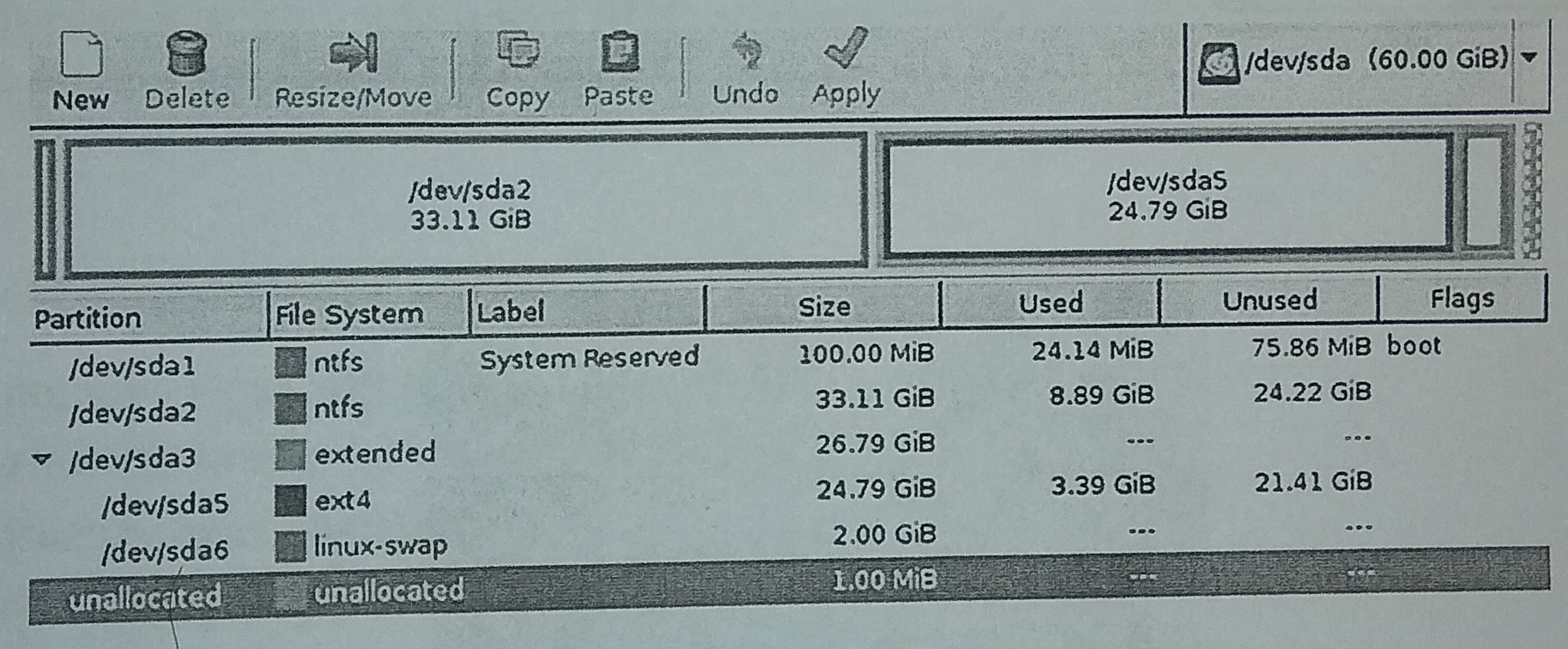

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w firmowej sieci komputery nie mają napędów, a wszystko "czyta" się z serwera. W celu przywrócenia utraconej funkcji należy zainstalować

Na ilustracji pokazano tylną część panelu

Jak nazywa się standard podstawki procesora bez nóżek?

Do obserwacji stanu urządzeń w sieci wykorzystywane jest oprogramowanie operujące na podstawie protokołu

Jakie urządzenie powinno być użyte do połączenia sprzętu peryferyjnego, które posiada bezprzewodowy interfejs komunikujący się za pomocą fal świetlnych w podczerwieni, z laptopem, który nie dysponuje takim interfejsem, lecz ma port USB?

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

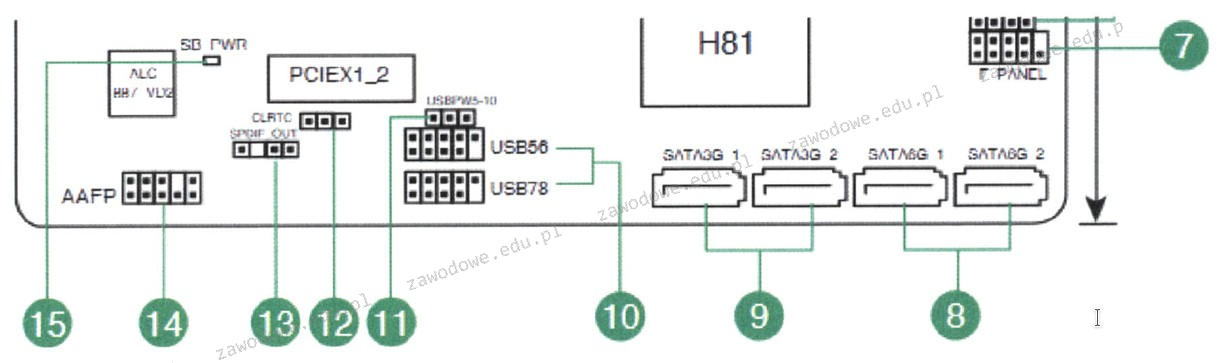

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

GRUB, LILO oraz NTLDR to:

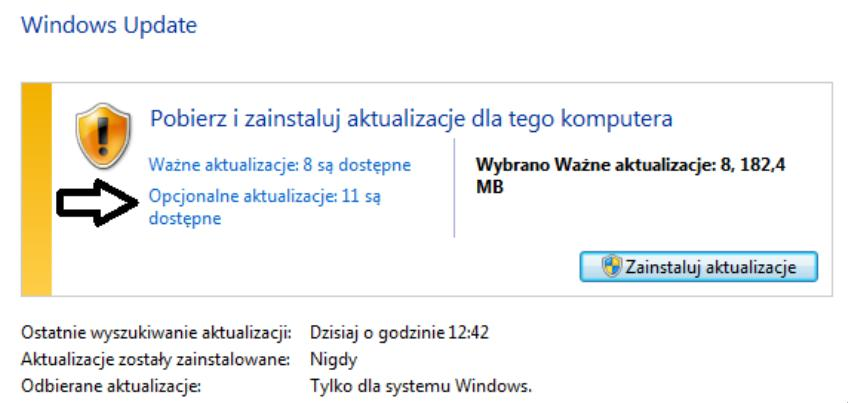

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

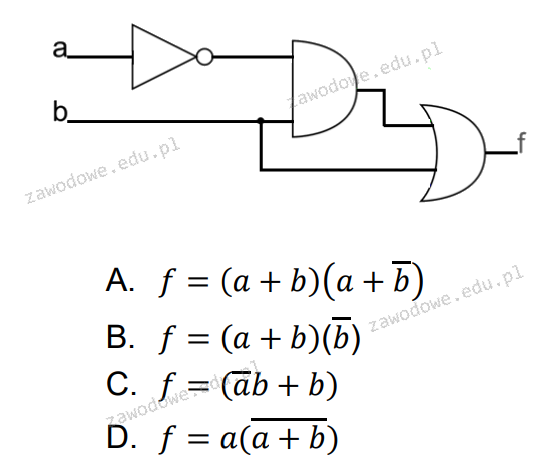

Jaką funkcję wykonuje zaprezentowany układ?

Równoległy interfejs, w którym magistrala składa się z 8 linii danych, 4 linii sterujących oraz 5 linii statusowych, nie zawiera linii zasilających i umożliwia transmisję na odległość do 5 metrów, pod warunkiem, że przewody sygnałowe są skręcane z przewodami masy; w przeciwnym razie limit wynosi 2 metry, nazywa się

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Które złącze w karcie graficznej nie stanowi interfejsu cyfrowego?

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

Rodzaj przesyłania danych do jednego lub wielu komputerów jednocześnie, w którym odbiorcy są postrzegani przez nadawcę jako jedyny zbiorczy odbiorca, to

Zjawisko przesłuchu w sieciach komputerowych polega na

Urządzenie sieciowe nazywane mostem (ang. bridge) to:

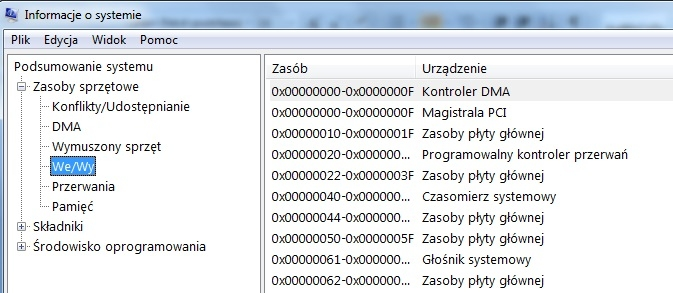

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Element obliczeń zmiennoprzecinkowych to

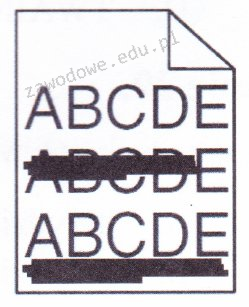

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną