Pytanie 1

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Do czego służy mediakonwerter?

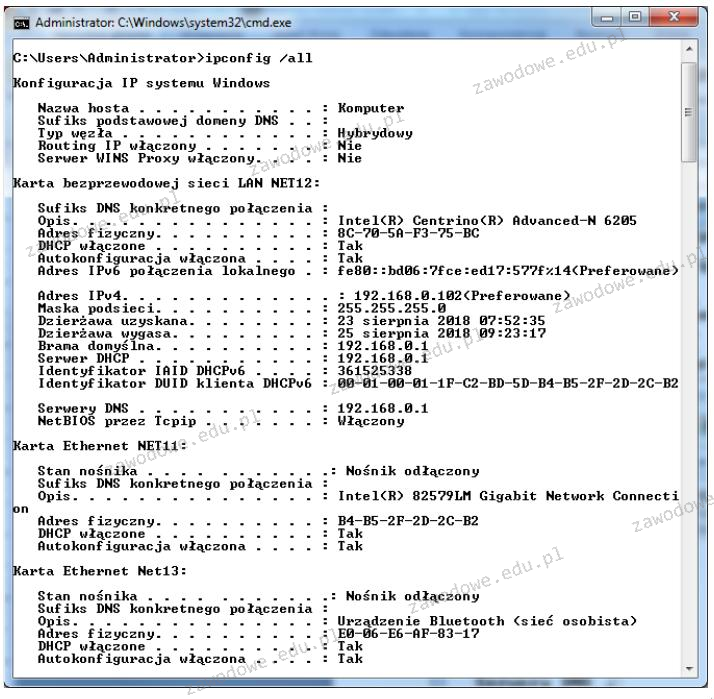

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Jakie pole znajduje się w nagłówku protokołu UDP?

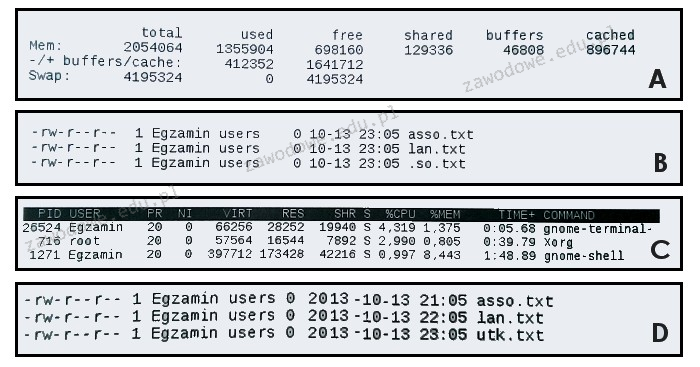

Wynik wykonania polecenia ```ls -l``` w systemie Linux przedstawia poniższy rysunek

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

W instalacjach kablowych z wykorzystaniem skrętki UTP kat. 6, jakie gniazda sieciowe powinny być stosowane?

Jakie urządzenie wskazujące działa w reakcji na zmiany pojemności elektrycznej?

Na 16 bitach możemy przechować

Który z podanych adresów należy do kategorii publicznych?

Jakie medium transmisyjne jest związane z adapterem przedstawionym na ilustracji?

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

Który z protokołów powinien być zastosowany do pobierania wiadomości e-mail z własnego serwera?

Aby skonfigurować wolumin RAID 5 na serwerze, wymagane jest minimum

Jakie urządzenie stosuje technikę detekcji zmian w pojemności elektrycznej do sterowania kursorem na monitorze?

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Jakie urządzenie należy wykorzystać do zestawienia komputerów w sieci przewodowej o strukturze gwiazdy?

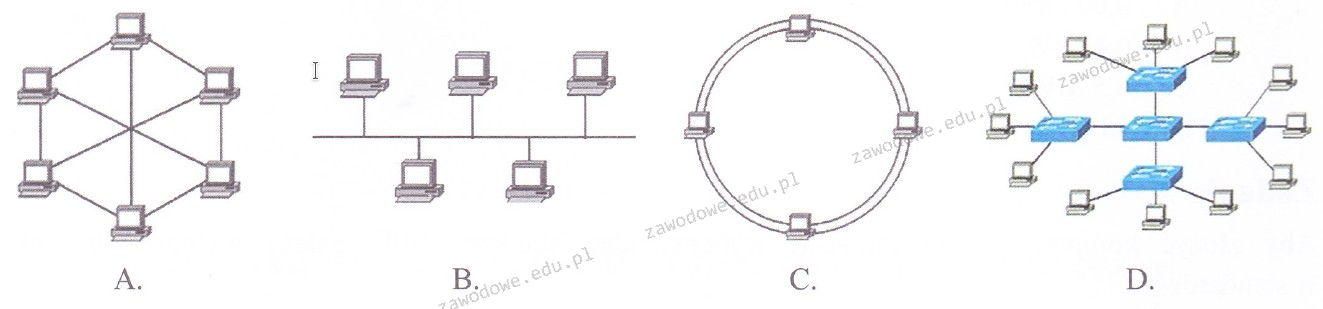

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

Dane dotyczące błędów w funkcjonowaniu systemu operacyjnego Linux można uzyskać przy użyciu narzędzia

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Aby możliwe było zorganizowanie pracy w wydzielonych logicznie mniejszych podsieciach w sieci komputerowej, należy ustawić w przełączniku

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

W jakiej topologii fizycznej sieci każde urządzenie w sieci posiada dokładnie dwa połączenia, jedno z każdym z sąsiadów, a dane są przesyłane z jednego komputera do drugiego w formie pętli?

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Czym jest OTDR?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Jakie urządzenie ilustruje zamieszczony rysunek?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Jakie działanie może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Które z wymienionych mediów nie jest odpowiednie do przesyłania danych teleinformatycznych?

Po przeanalizowaniu wyników testu dysku twardego, jakie czynności powinny zostać wykonane, aby zwiększyć jego wydajność?

| Wolumin (C:) | ||

| Rozmiar woluminu | = | 39,06 GB |

| Rozmiar klastra | = | 4 KB |

| Zajęte miejsce | = | 27,48 GB |

| Wolne miejsce | = | 11,58 GB |

| Procent wolnego miejsca | = | 29 % |

| Fragmentacja woluminu | ||

| Fragmentacja całkowita | = | 15 % |

| Fragmentacja plików | = | 31 % |

| Fragmentacja wolnego miejsca | = | 0 % |

Dysk z systemem plików FAT32, na którym regularnie przeprowadza się działania usuwania starych plików oraz dodawania nowych plików, doświadcza

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Atak typu hijacking na serwer internetowy charakteryzuje się

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się