Pytanie 1

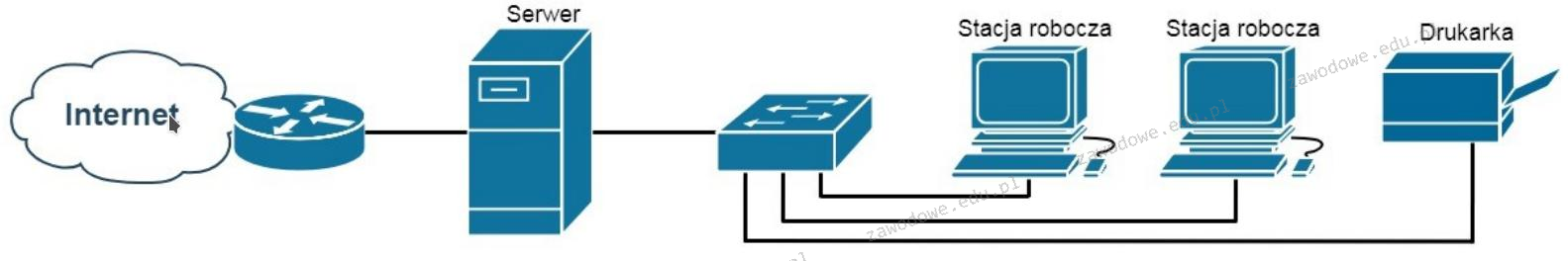

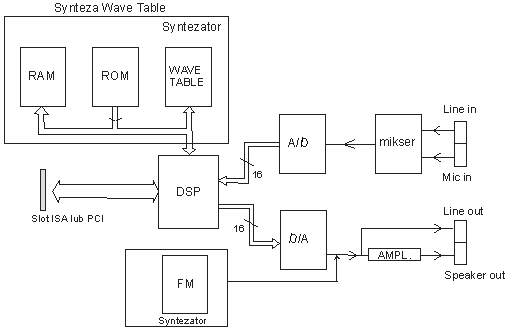

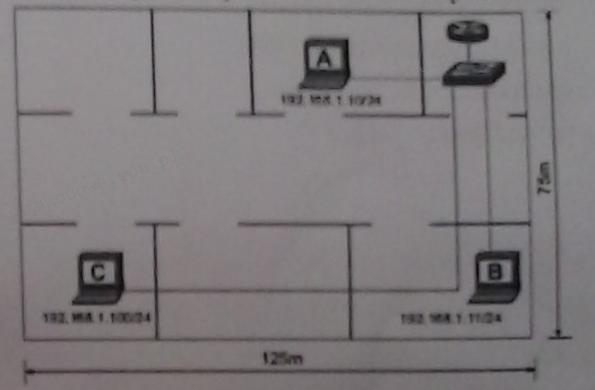

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

Rejestry procesora są resetowane poprzez

Który adres IP jest najwyższy w sieci 196.10.20.0/26?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

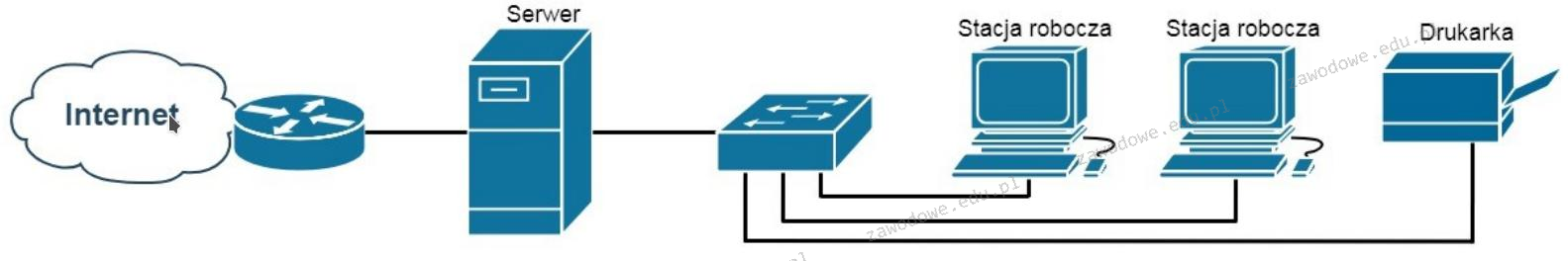

Jakie urządzenie ilustruje zamieszczony rysunek?

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

Jakie są różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Elementem aktywnym w elektronice jest

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Do przeprowadzenia aktualizacji systemu Windows służy polecenie

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Jaką ochronę zapewnia program antyspyware?

Tusz w żelu wykorzystywany jest w drukarkach

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Według modelu TCP/IP protokoły DNS, FTP i SMTP są przypisane do warstwy

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

W ustawieniach haseł w systemie Windows Server aktywowano opcję, że hasło musi spełniać wymagania dotyczące złożoności. Z jakiej minimalnej liczby znaków musi składać się hasło użytkownika?

Technologia procesorów z serii Intel Core, wykorzystywana w układach i5, i7 oraz i9, umożliwiająca podniesienie częstotliwości w sytuacji, gdy komputer potrzebuje większej mocy obliczeniowej, to

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

W komputerze połączonym z Internetem, w oprogramowaniu antywirusowym aktualizację bazy wirusów powinno się przeprowadzać minimum

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Protokół trasowania wewnętrznego, który wykorzystuje metrykę wektora odległości, to

Jakiego rodzaju złącze powinna mieć płyta główna, aby użytkownik był w stanie zainstalować kartę graficzną przedstawioną na rysunku?

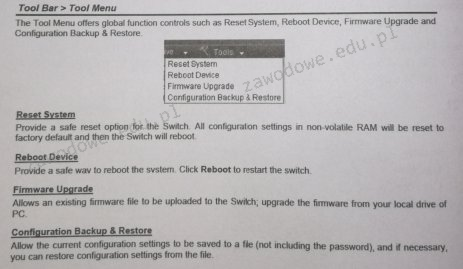

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Jakie urządzenie powinno zostać użyte do segmentacji domeny rozgłoszeniowej?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Adresy IPv6 są reprezentowane jako liczby

Użytkownik napotyka trudności z uruchomieniem systemu Windows. W celu rozwiązania tego problemu skorzystał z narzędzia System Image Recovery, które

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Prezentowany kod zawiera instrukcje pozwalające na

Brak odpowiedzi na to pytanie.

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Brak odpowiedzi na to pytanie.

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Brak odpowiedzi na to pytanie.

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Brak odpowiedzi na to pytanie.

Jaką maksymalną wartość rozplotu kabla UTP można uzyskać we wtyku RJ45 według normy PN-EN 50173?

Brak odpowiedzi na to pytanie.

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Brak odpowiedzi na to pytanie.

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

Brak odpowiedzi na to pytanie.