Pytanie 1

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

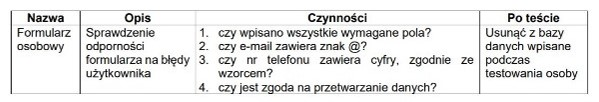

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

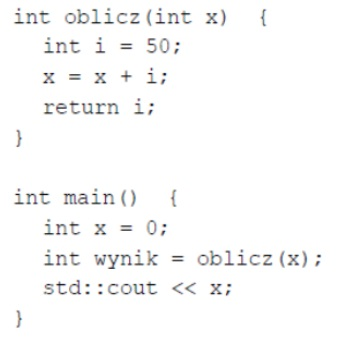

Dlaczego w wyniku działania tego kodu w języku C++ na ekranie pojawiła się wartość O zamiast 50?

Jakie cechy posiada kod dopełniający do dwóch?

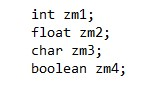

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Jaką rolę pełni element statyczny w klasie?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

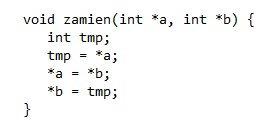

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Jakie jest główne zadanie debuggera w środowisku programowania?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

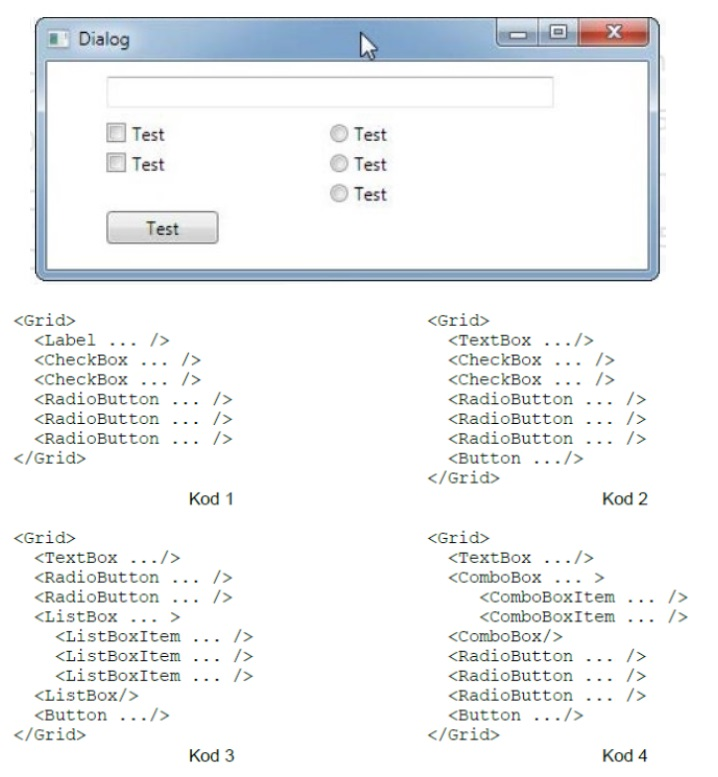

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

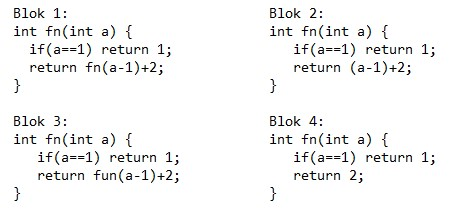

Który fragment kodu ilustruje zastosowanie rekurencji?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

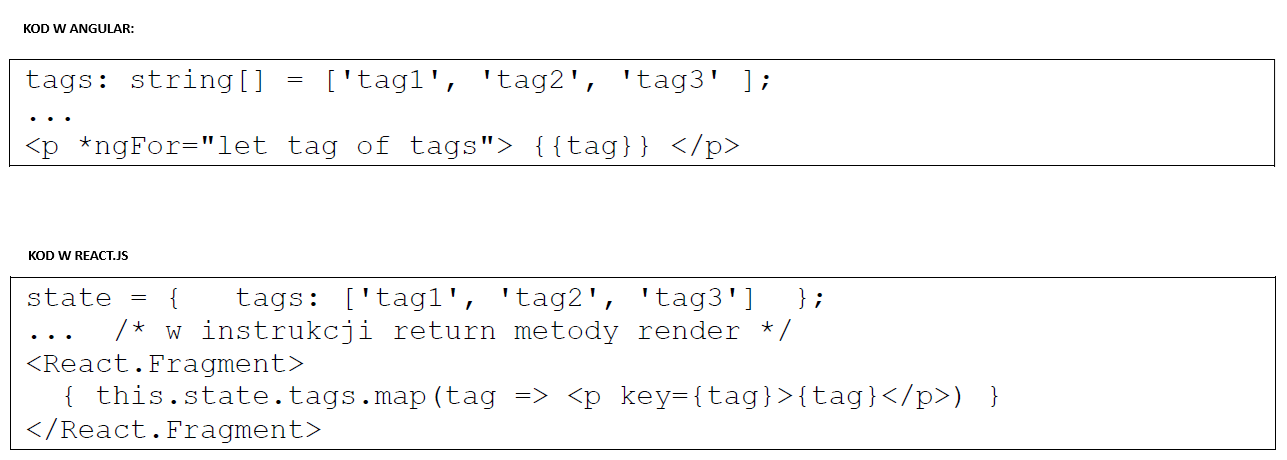

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Który z warunków logicznych weryfikuje, czy zmienna całkowita x jest dodatnią liczbą składającą się z dwóch cyfr i jest podzielna przez 4?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Jakie oznaczenie posiada norma krajowa w Polsce?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

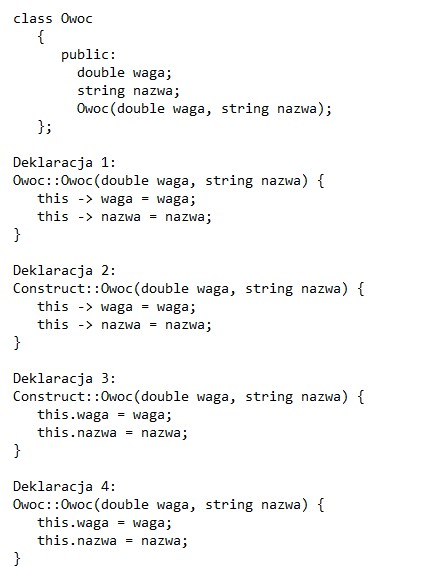

Definicja konstruktora dla zaprezentowanej klasy w języku C++ może być sformułowana jak w

Jakie są główne cechy architektury klient-serwer?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

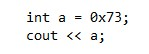

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Który z języków programowania jest najczęściej wykorzystywany do budowania aplikacji internetowych po stronie serwera?

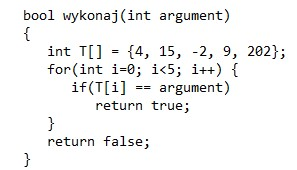

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy