Pytanie 1

Pierwszym krokiem w procesie tworzenia aplikacji jest

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Pierwszym krokiem w procesie tworzenia aplikacji jest

Jakie jest znaczenie klasy abstrakcyjnej?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

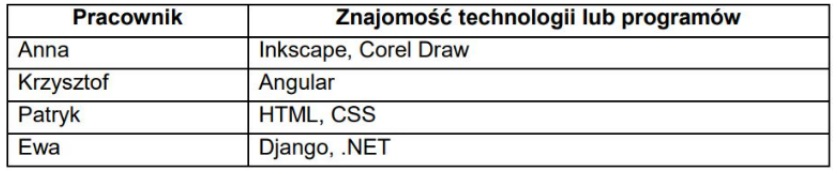

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Wskaż właściwość charakterystyczną dla metody abstrakcyjnej?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

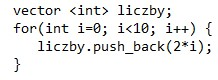

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

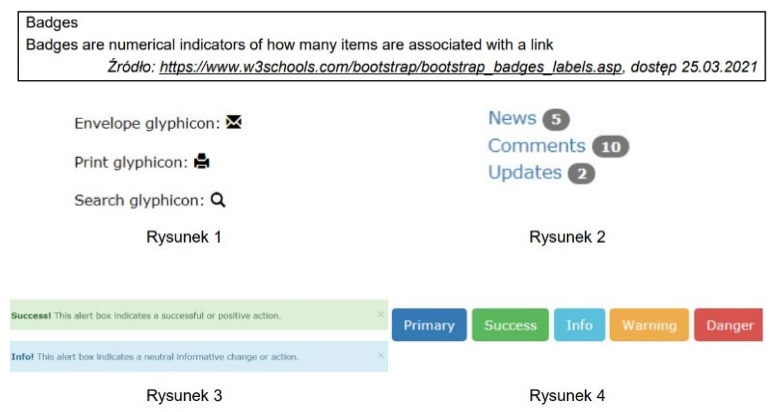

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Resuscytacja krążeniowo-oddechowa polega na realizowaniu

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Jaką rolę odgrywa interpreter w kontekście programowania?

Jakie znaczenie ma przystosowanie interfejsu użytkownika do różnych platform?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie działanie wykonuje polecenie "git pull"?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jakie jest główne zadanie debuggera w środowisku programowania?

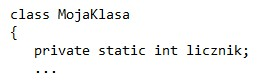

Z podanej definicji pola licznik można wywnioskować, iż

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Wskaż typy numeryczne o stałej precyzji