Pytanie 1

Jakie są główne cechy architektury klient-serwer?

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Jakie są główne cechy architektury klient-serwer?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jakie jest znaczenie klasy abstrakcyjnej?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

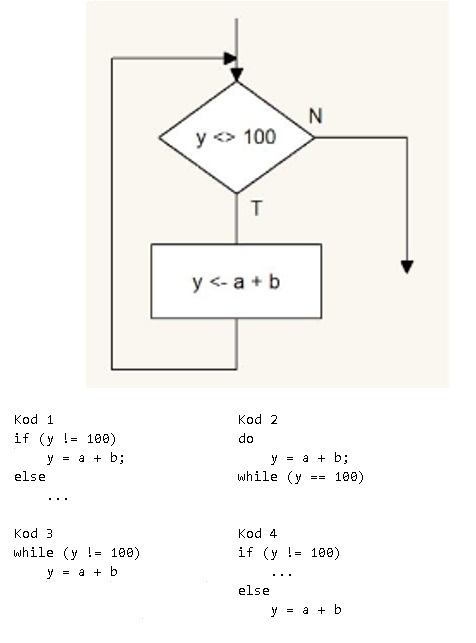

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

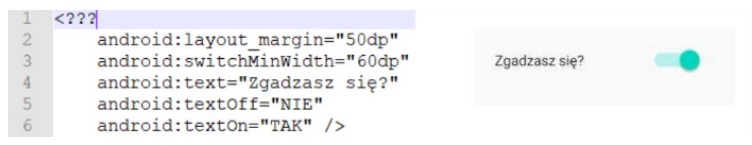

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

Jakie polecenie w Gicie jest używane do zapisywania zmian w lokalnym repozytorium?

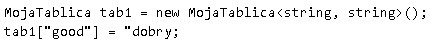

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

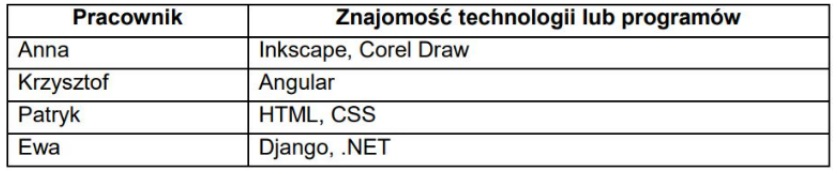

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

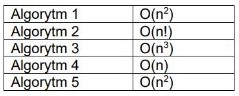

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jaką cechą charakteryzuje się sieć asynchroniczna?

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Jakie informacje zawiera dokumentacja realizacji projektu?

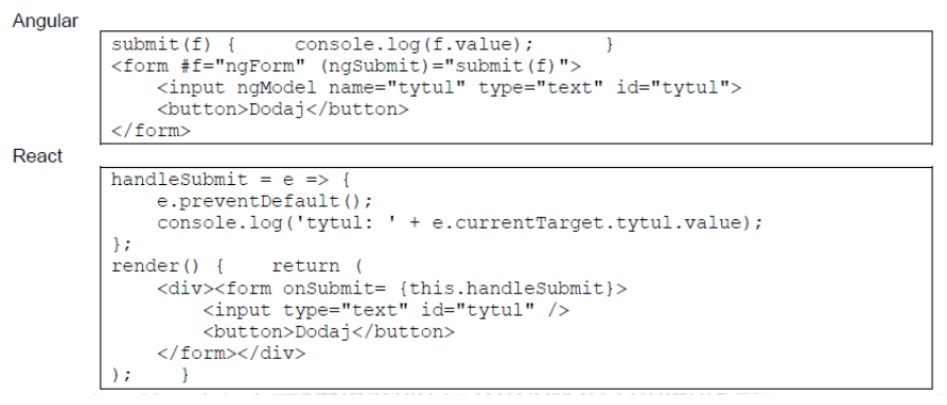

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Jakie elementy powinny być ujęte w dokumentacji programu?

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Jaką rolę odgrywa program Jira?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Jaką funkcję pełnią okna dialogowe niemodalne?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?

Jakie jest zastosowanie iteratora w zbiorach?

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Jaką rolę odgrywa interpreter w kontekście programowania?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Z analizy złożoności obliczeniowej algorytmów sortowania dla dużych zbiorów danych (powyżej 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania:

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?