Pytanie 1

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Jakie adresy mieszczą się w zakresie klasy C?

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Toner stanowi materiał eksploatacyjny w drukarce

Jakie narzędzie jest najbardziej odpowiednie do delikatnego zgięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

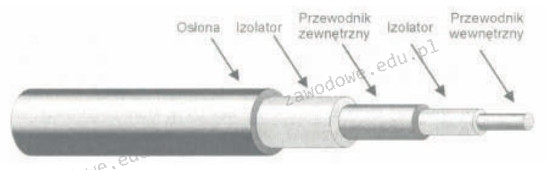

Na ilustracji przedstawiono przekrój kabla

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Jakiej klasy należy adres IP 130.140.0.0?

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

W skanerze z systemem CIS źródłem światła oświetlającym skanowany dokument jest

Urządzenie sieciowe działające w drugiej warstwie modelu OSI, które przesyła sygnał do portu połączonego z urządzeniem odbierającym dane na podstawie analizy adresów MAC nadawcy i odbiorcy, to

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Jaka jest maksymalna prędkość przesyłania danych w sieci lokalnej, w której wykorzystano przewód UTP kat.5e do budowy infrastruktury kablowej?

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Minimalna ilość pamięci RAM wymagana dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

Jakie polecenie w systemie Windows służy do zbadania trasy, po jakiej przesyłane są pakiety w sieci?

Jakie narzędzie jest używane w systemie Windows do przywracania właściwych wersji plików systemowych?

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

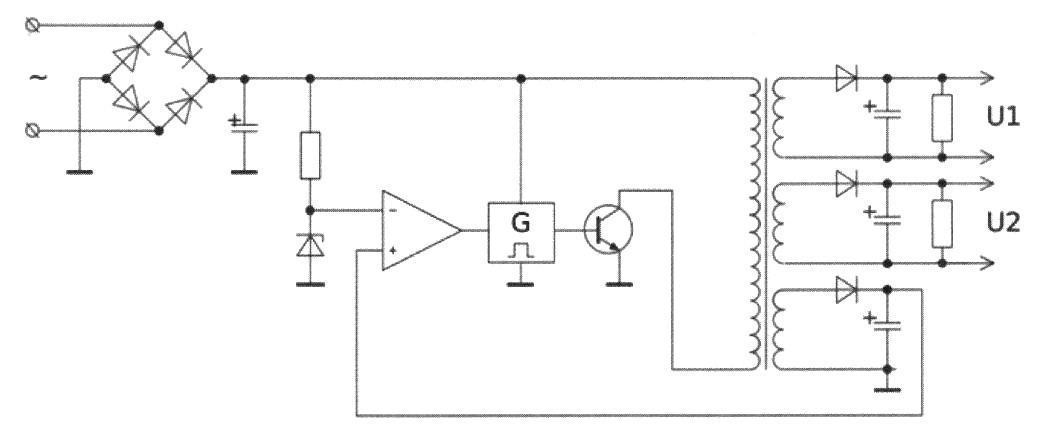

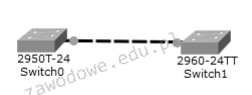

Na rysunku zobrazowano schemat

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

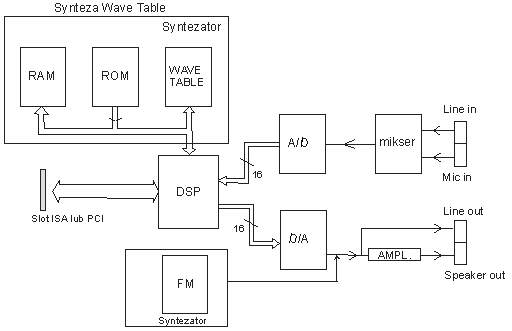

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Która z podanych właściwości kabla koncentrycznego RG-58 sprawia, że obecnie nie jest on używany do tworzenia lokalnych sieci komputerowych?

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Które z poniższych stwierdzeń jest prawdziwe w odniesieniu do przedstawionej konfiguracji serwisu DHCP w systemie Linux?

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Jaki typ macierzy dyskowych zapewnia tak zwany mirroring dysków?

Po zainstalowaniu z domyślnymi uprawnieniami, system Windows XP nie obsługuje formatu systemu plików

Ustal rozmiar klastra na podstawie zamieszczonego fragmentu komunikatu systemu WINDOWS, który pojawia się po zakończeniu działania programu format a:

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest