Pytanie 1

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Jeżeli podczas uruchamiania systemu BIOS od AWARD komputer wydał długi sygnał oraz dwa krótkie, co to oznacza?

Liczba 563 (8) w systemie szesnastkowym to

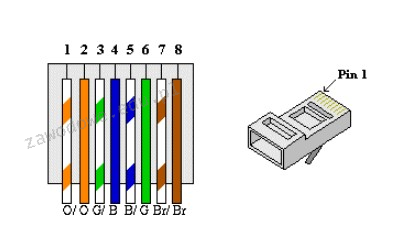

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

W systemie Linux narzędzie fsck umożliwia

Częścią zestawu komputerowego, która zajmuje się zarówno przetwarzaniem danych wejściowych, jak i wyjściowych, jest

Po zainstalowaniu systemu Windows 7 zmieniono konfigurację dysku SATA w BIOS-ie komputera z AHCI na IDE. Przy ponownym uruchomieniu komputera system będzie

W przypadku okablowania strukturalnego opartego na skrętce UTP kat.6, jakie gniazda sieciowe powinny być używane?

Jakie urządzenie stosuje się do pomiaru rezystancji?

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Zarządzanie konfiguracją karty sieciowej w systemie Windows 7 realizuje polecenie

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Według modelu TCP/IP, protokoły DNS, FTP oraz SMTP zaliczają się do warstwy

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Aby uzyskać listę procesów aktualnie działających w systemie Linux, należy użyć polecenia

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Jakiego rodzaju interfejsem jest UDMA?

Optyczna rozdzielczość to jeden z właściwych parametrów

Standard IEEE 802.11b dotyczy sieci

Karta rozszerzeń przedstawiona na zdjęciu dysponuje systemem chłodzenia

Do konwersji kodu źródłowego na program wykonywalny używany jest

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Jaką długość ma maska sieci dla adresów z klasy B?

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Z jakiego typu pamięci korzysta dysk SSD?

Jakie składniki systemu komputerowego wymagają utylizacji w wyspecjalizowanych zakładach przetwarzania z powodu obecności niebezpiecznych substancji lub pierwiastków chemicznych?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

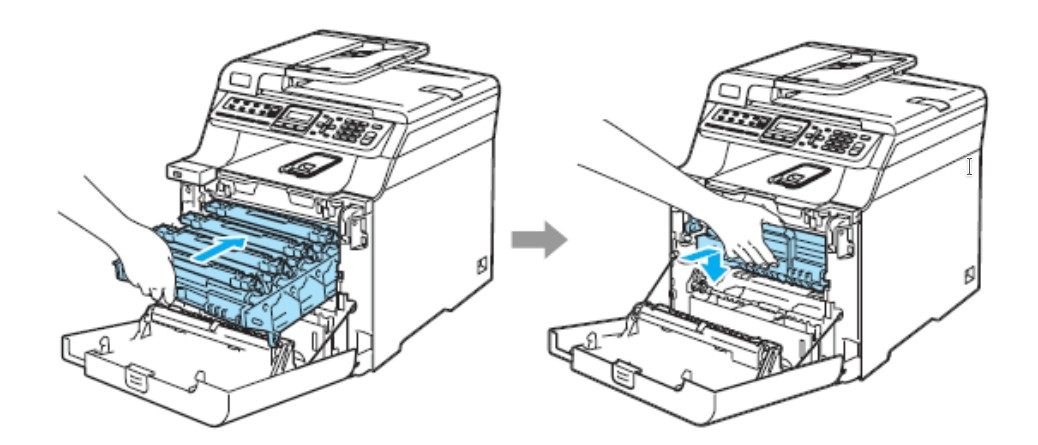

Czynność przedstawiona na ilustracjach dotyczy mocowania

Główny sposób zabezpieczania danych w sieciach komputerowych przed dostępem nieautoryzowanym to

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Po dokonaniu eksportu klucza HKCU powstanie kopia rejestru zawierająca dane dotyczące ustawień

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Standard IEEE 802.11 określa typy sieci

Czym jest MFT w systemie plików NTFS?

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?