Pytanie 1

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

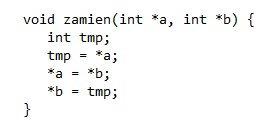

Jaką wartość zwróci funkcja napisana w języku C++, jeżeli jej argumentem wejściowym jest tablica stworzona w sposób następujący: int tablica[6] = {3,4,2,4,10,0};?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Jakie jest podstawowe zadanie konstruktora w klasie?

Która z wymienionych reguł należy do netykiety?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie zasady stosuje programowanie obiektowe?

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

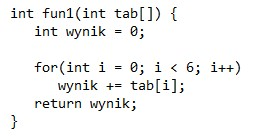

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

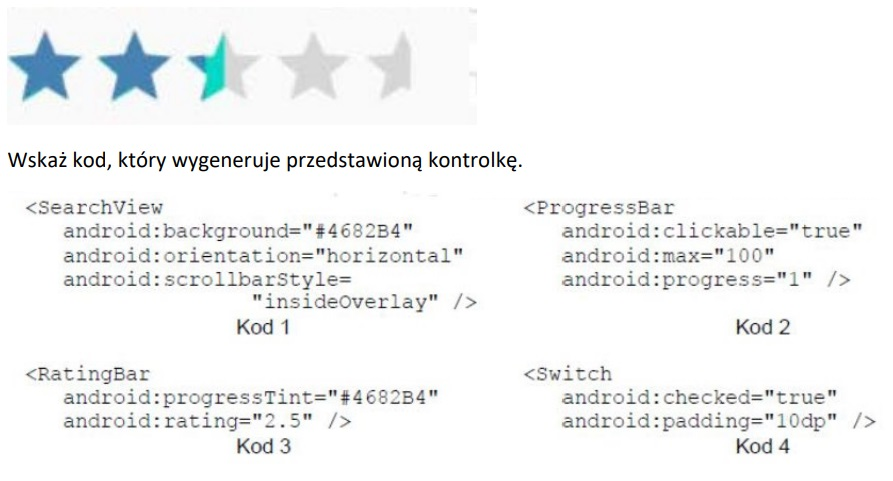

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

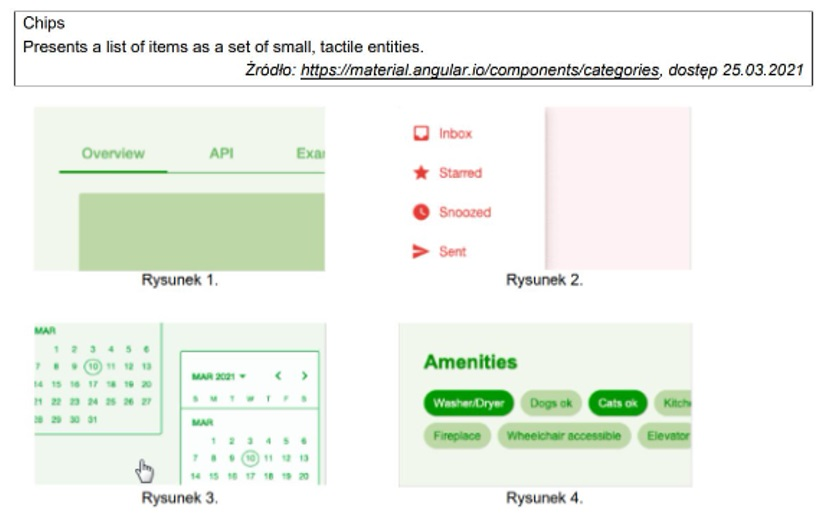

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

Zapisany fragment w Pythonie ilustruje:

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

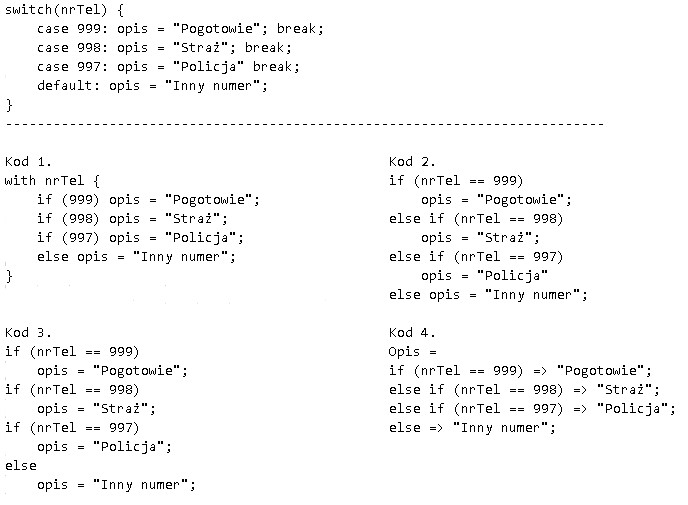

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Która z funkcji powinna zostać zrealizowana w warstwie back-end aplikacji webowej?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

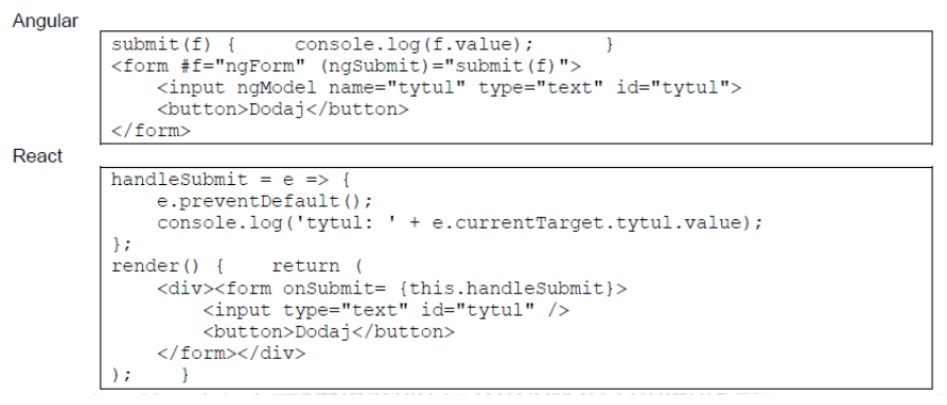

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

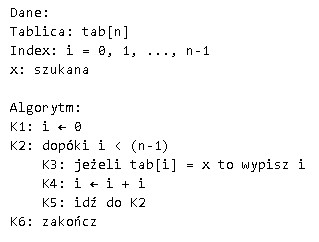

Jaką złożoność obliczeniową posiada podany algorytm?

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych poniżej metod:

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

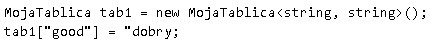

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

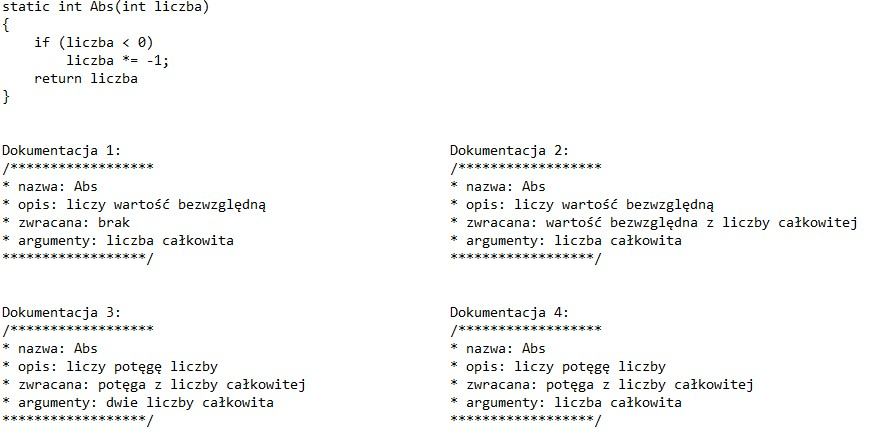

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?