Pytanie 1

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

Jakie urządzenie ilustruje ten rysunek?

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Narzędzie pokazane na ilustracji służy do

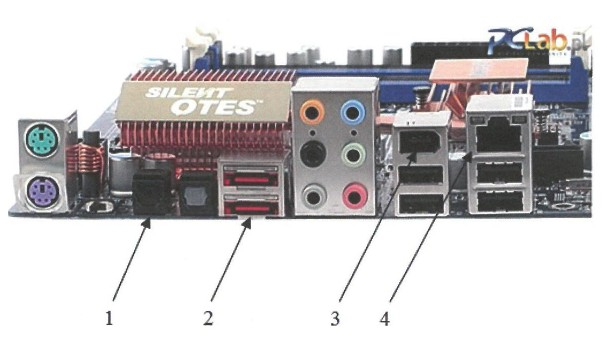

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Analizując ruch w sieci, zauważono, że na adres serwera kierowano tysiące zapytań DNS na sekundę z różnych adresów IP, co doprowadziło do zawieszenia systemu operacyjnego. Przyczyną tego zjawiska był atak typu

Który z protokołów służy do synchronizacji czasu?

Do kategorii oprogramowania określanego jako malware (z ang. malicious software) nie zalicza się oprogramowanie typu:

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Pamięć RAM pokazana na ilustracji jest instalowana na płycie głównej posiadającej gniazdo

Do kategorii oprogramowania określanego mianem malware (ang. malicious software) nie zalicza się oprogramowania typu

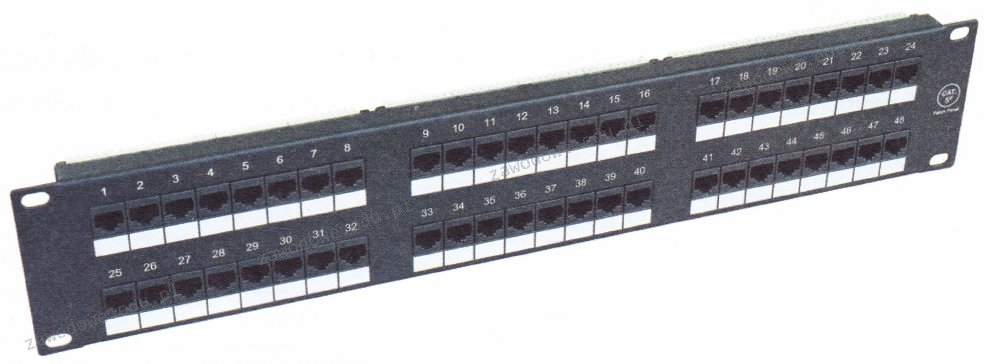

Na ilustracji widoczny jest

Komenda msconfig uruchamia w systemie Windows:

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

Jaką liczbę naturalną reprezentuje zapis 41 w systemie szesnastkowym w systemie dziesiętnym?

Aby skonfigurować i dostosować środowisko graficzne GNOME w różnych dystrybucjach Linux, należy użyć programu

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Jakie oprogramowanie opisuje najnowsza wersja wieloplatformowego klienta, który cieszy się popularnością wśród użytkowników na całym świecie, oferującego wirtualną sieć prywatną do nawiązywania połączenia pomiędzy hostem a lokalnym komputerem, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika i hasła, a także dodatkowych kart w wersji dla Windows?

W systemie Linux, co oznacza znak "~" w ścieżce dostępu do plików?

Która norma odnosi się do okablowania strukturalnego?

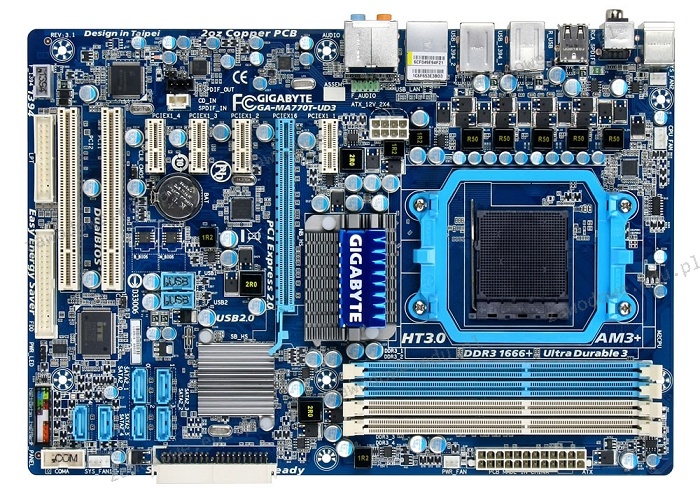

Do pokazanej na diagramie płyty głównej nie można podłączyć urządzenia, które korzysta z interfejsu

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

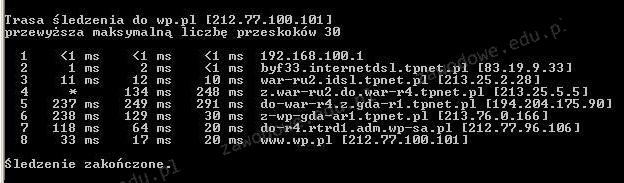

Jaki wynik działania którego z poleceń w systemie Windows jest zaprezentowany na rysunku?

Które urządzenie poprawi zasięg sieci bezprzewodowej?

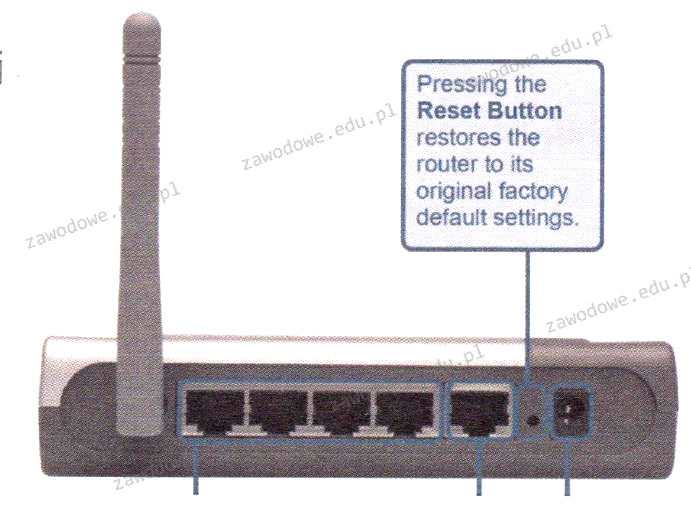

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Termin "PIO Mode" odnosi się do trybu operacyjnego

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Partycja, na której zainstalowany jest system operacyjny, określana jest jako partycja

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Aby zmienić ustawienia rozruchu komputera w systemie Windows 7 przy użyciu wiersza poleceń, jakie polecenie powinno być użyte?

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

W systemach Linux, aby wprowadzić nowe repozytorium, należy wykorzystać komendy

Zjawiskiem typowym, które może świadczyć o nadchodzącej awarii twardego dysku, jest wystąpienie

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?