Pytanie 1

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Wynik: 39/40 punktów (97,5%)

Wymagane minimum: 20 punktów (50%)

Funkcja System Image Recovery dostępna w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Jakie jest zadanie programu Wireshark?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

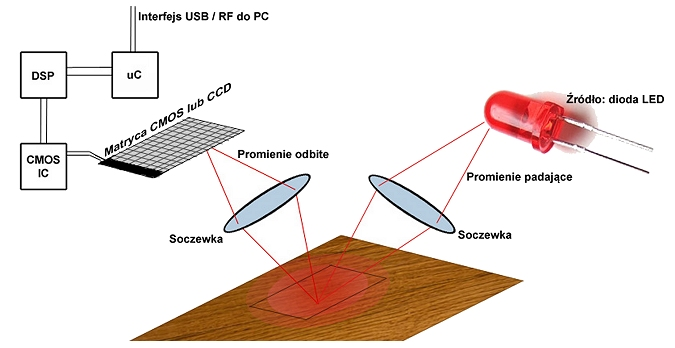

Zaprezentowany diagram ilustruje zasadę funkcjonowania

W przypadku adresacji IPv6, zastosowanie podwójnego dwukropka służy do

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada

Podstawowym zadaniem mechanizmu Plug and Play jest

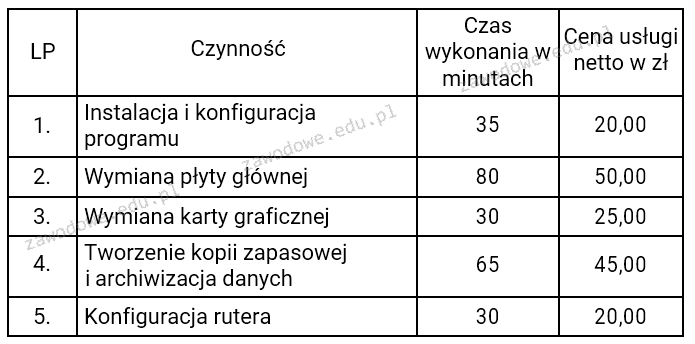

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

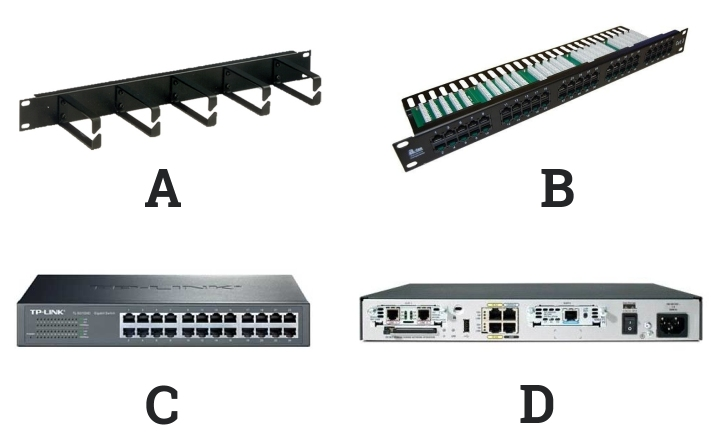

Na którym schemacie znajduje się panel krosowniczy?

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Jakiego systemu operacyjnego powinien nabyć użytkownik, aby zmodernizowany komputer miał możliwość uruchamiania gier obsługujących DirectX12?

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

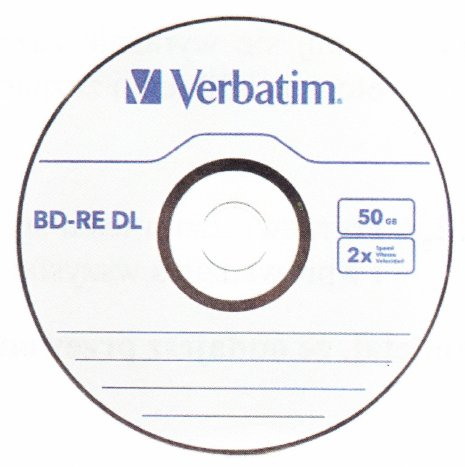

Aby nagrać dane na nośniku przedstawionym na ilustracji, konieczny jest odpowiedni napęd

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Najbardziej rozwinięty tryb funkcjonowania portu równoległego zgodnego z normą IEEE-1284, który tworzy dwukierunkową szeregę 8-bitową zdolną do przesyłania zarówno danych, jak i adresów z maksymalną prędkością transmisji wynoszącą 2,3 MB/s oraz umożliwia podłączenie do 64 urządzeń, to

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

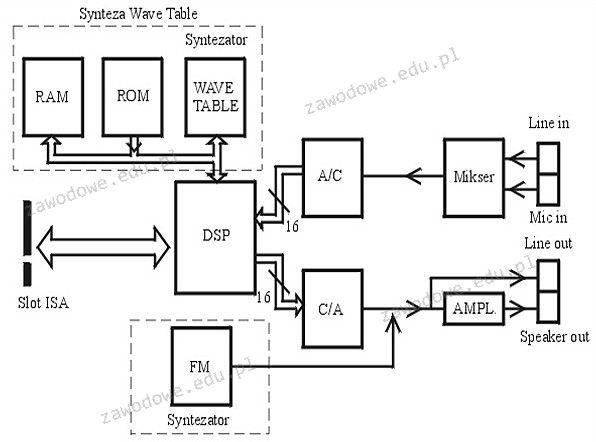

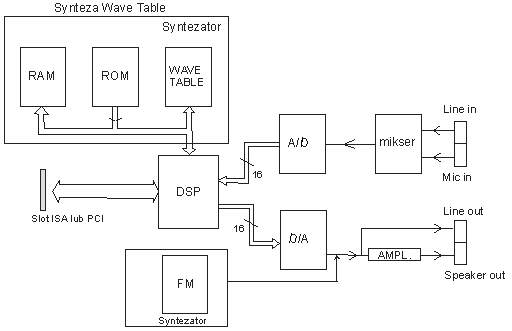

Na ilustracji zaprezentowano schemat działania

Do weryfikacji integralności systemu plików w środowisku Linux trzeba zastosować polecenie

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie polecenie w systemie Windows służy do zbadania trasy, po jakiej przesyłane są pakiety w sieci?

Do usunięcia kurzu z wnętrza obudowy drukarki fotograficznej zaleca się zastosowanie

Na które wyjście powinniśmy podłączyć aktywne głośniki w karcie dźwiękowej, której schemat przedstawiony jest na rysunku?

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Aplikacja służąca jako dodatek do systemu Windows, mająca na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niepożądanymi elementami, to

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Jaką inną formą można zapisać 2^32 bajtów?

Wirus komputerowy to aplikacja, która

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

Która operacja może skutkować nieodwracalną utratą danych w przypadku awarii systemu plików?

Do wymiany uszkodzonych kondensatorów w karcie graficznej potrzebne jest

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Jakie napięcie jest obniżane z 230 V w zasilaczu komputerowym w standardzie ATX dla różnych podzespołów komputera?

Jakie polecenie w systemie Linux pozwala na zweryfikowanie adresu IP przypisanego do interfejsu sieciowego?

Licencja CAL (Client Access License) uprawnia użytkownika do

Zastosowanie programu Wireshark polega na