Pytanie 1

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jakie informacje przedstawia diagram Gantta?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

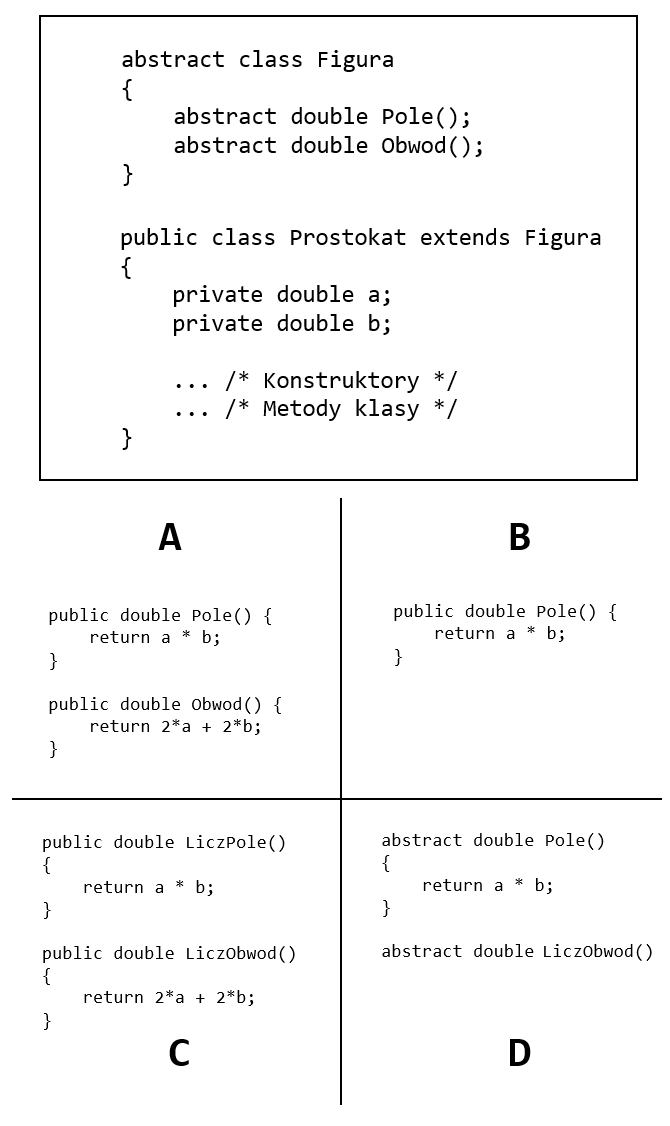

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

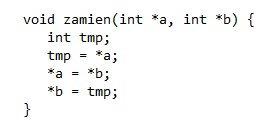

Przykład wywołania funkcji zamien w języku C++ może wyglądać w następujący sposób

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

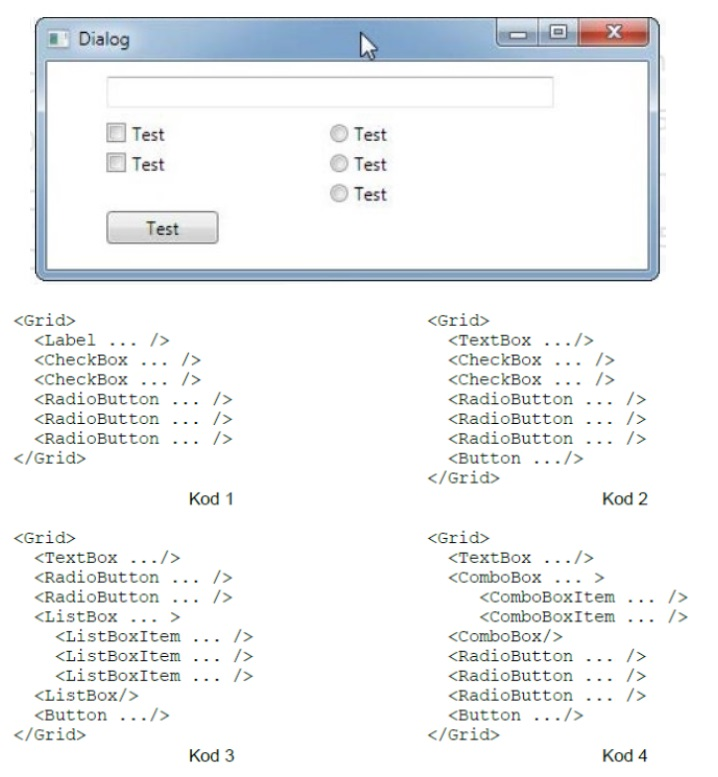

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Jak określa się proces transferu danych z lokalnego komputera na serwer?

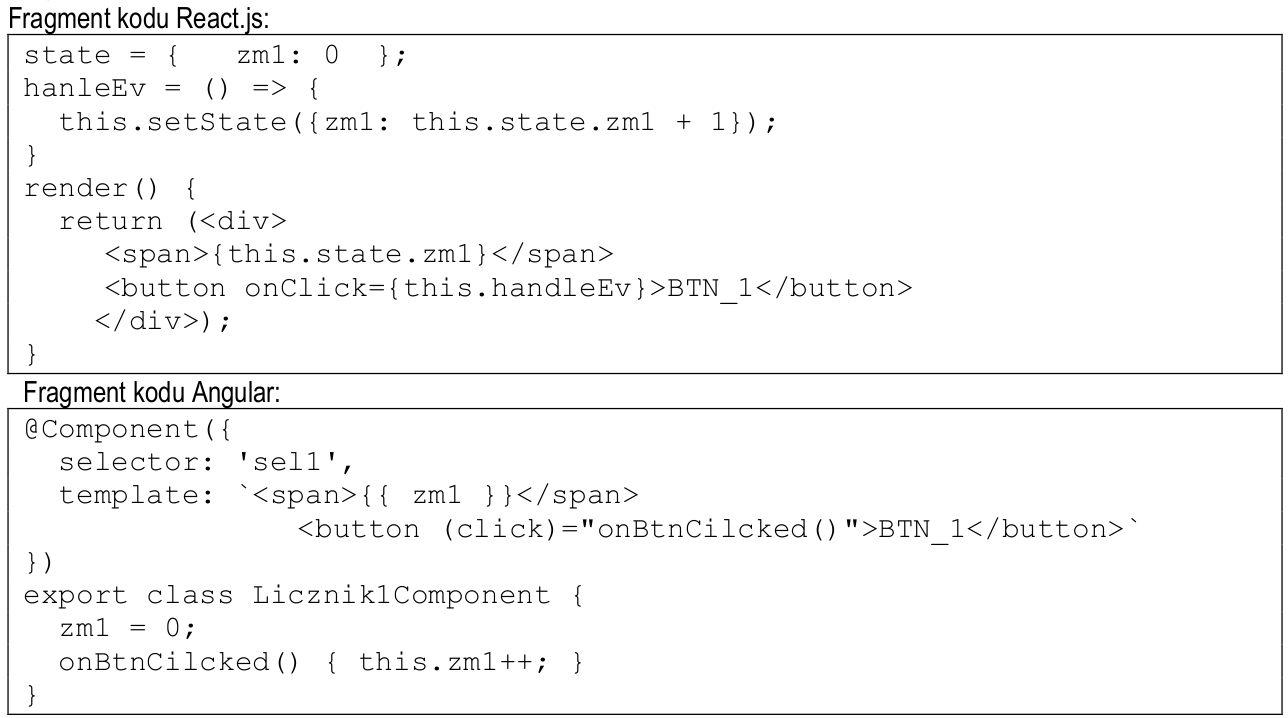

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Jaka jest składnia komentarza jednoliniowego w języku Python?

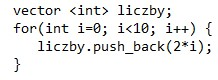

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jakie jest podstawowe zadanie wykorzystania frameworka Node.js w aplikacjach internetowych?

Jaką rolę odgrywa destruktor w definicji klasy?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

Który z wymienionych typów danych należy do typu logicznego?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie jest główne zadanie ochrony danych osobowych?

Jakie jest znaczenie klasy abstrakcyjnej?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

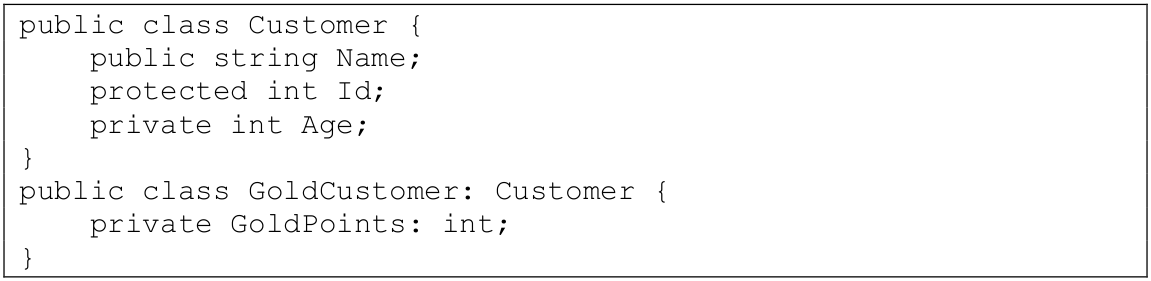

W metodach klasy GoldCustomer dostępne są tylko pola

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są: