Pytanie 1

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora wysyła sygnał do komputera, co pozwala na określenie pozycji kursora?

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Co umożliwia zachowanie jednolitego rozkładu temperatury pomiędzy procesorem a radiatorem?

Nieprawidłowa forma zapisu liczby 778 to

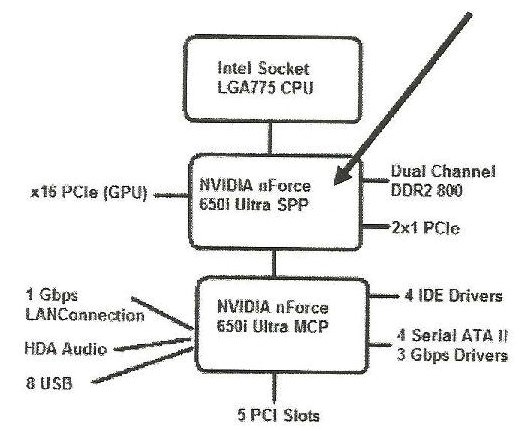

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

Który adres IPv4 identyfikuje urządzenie działające w sieci z adresem 14.36.64.0/20?

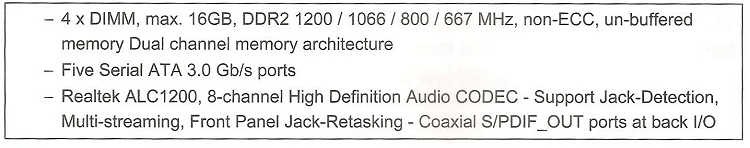

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Jakie są nazwy licencji, które umożliwiają korzystanie z programu w pełnym zakresie, ale ograniczają liczbę uruchomień do określonej, niewielkiej ilości od momentu instalacji?

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

Zanim zainstalujesz sterownik dla urządzenia peryferyjnego, system operacyjny Windows powinien weryfikować, czy sterownik ma ważny podpis

Który typ drukarki powinien być wykorzystany w dziale sprzedaży hurtowni materiałów budowlanych do tworzenia faktur na papierze samokopiującym, aby uzyskać kopie wydruku?

Program df pracujący w systemach z rodziny Linux pozwala na wyświetlenie

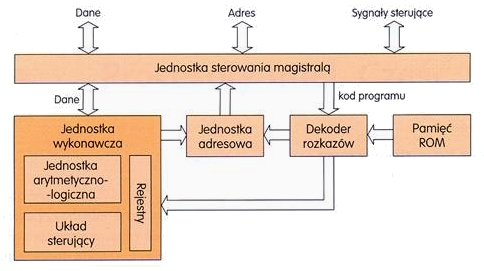

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Aby w systemie Windows nadać użytkownikowi możliwość zmiany czasu systemowego, potrzebna jest przystawka

Na ilustracji zaprezentowany jest graficzny symbol

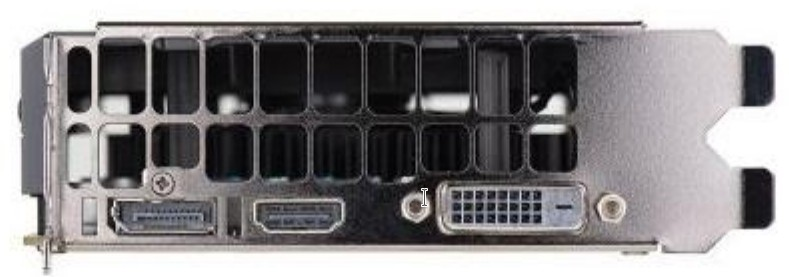

Do jakiego złącza, które pozwala na podłączenie monitora, jest wyposażona karta graficzna pokazana na ilustracji?

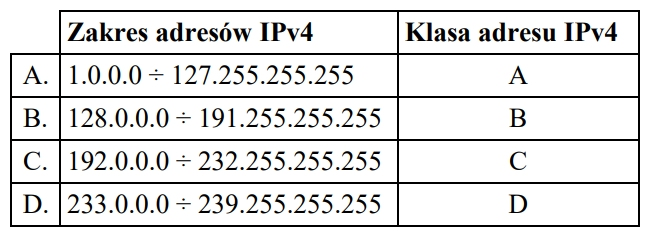

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

Do zarządzania konfiguracją grup komputerowych oraz użytkowników w systemach Windows Server, należy wykorzystać narzędzie

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Które z urządzeń może powodować wzrost liczby kolizji pakietów w sieci?

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

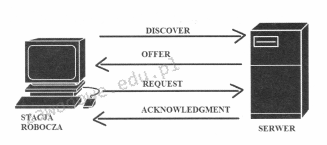

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Który z standardów korzysta z częstotliwości 5 GHz?

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Aby połączyć dwa przełączniki oddalone o 200 m i zapewnić minimalną przepustowość 200 Mbit/s, powinno się użyć

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje