Pytanie 1

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

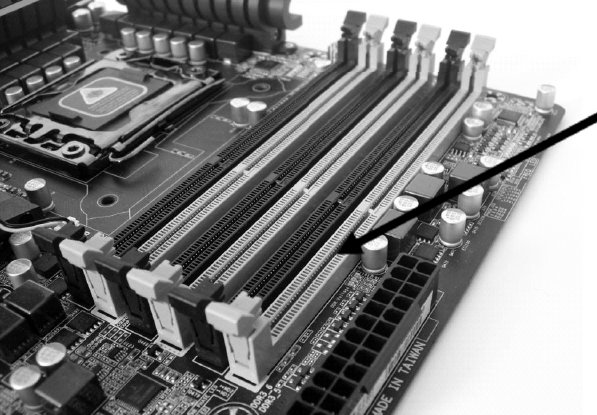

Jaki typ pamięci powinien być umieszczony na płycie głównej komputera w miejscu, które wskazuje strzałka?

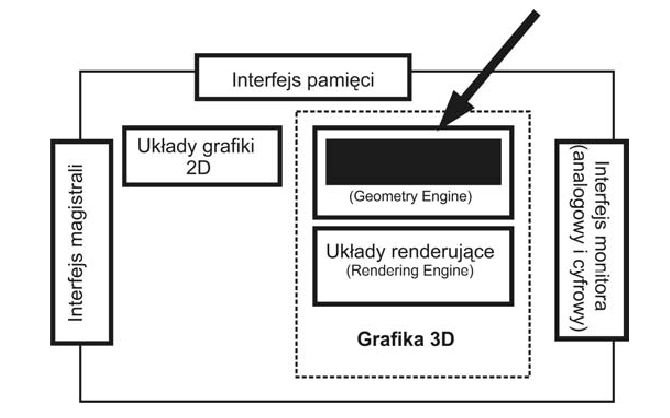

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

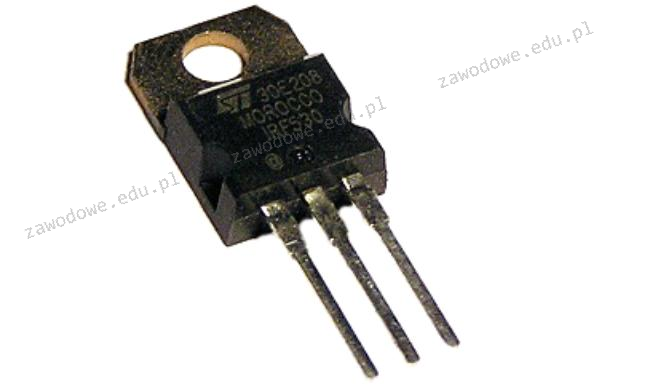

Na ilustracji widoczny jest

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Jakiego rodzaju papieru należy użyć, aby wykonać "naprasowankę" na T-shircie z własnym zdjęciem przy pomocy drukarki atramentowej?

Użytkownik uszkodził płytę główną z gniazdem dla procesora AM2. Płytę z uszkodzeniami można wymienić na model z gniazdem, nie zmieniając procesora oraz pamięci

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Element elektroniczny przedstawiony na ilustracji to

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

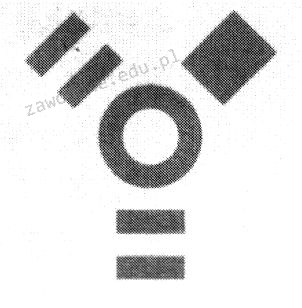

Graficzny symbol odnosi się do standardów sprzętowych

Analiza tłumienia w kablowym systemie przesyłowym umożliwia ustalenie

Jaką rolę pełni serwer FTP?

W serwerach warto wykorzystywać dyski, które obsługują tryb Hot plugging, ponieważ

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

Na przedstawionym rysunku zaprezentowane jest złącze

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

Jakie elementy wchodzą w skład dokumentacji powykonawczej?

Które z kont nie jest standardowym w Windows XP?

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

Na przedstawionym rysunku widoczna jest karta rozszerzeń z systemem chłodzenia

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

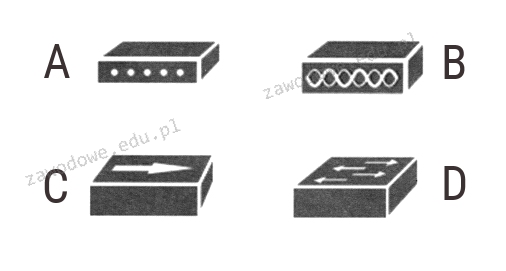

Który symbol reprezentuje przełącznik?

Nie jest możliwe wykonywanie okresowych kopii zapasowych dysków serwera na nośnikach wymiennych typu

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Jakie urządzenie powinno być użyte w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalacji w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy