Pytanie 1

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

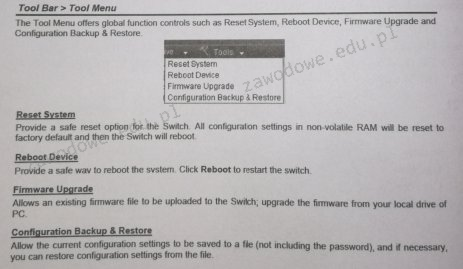

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Jakie przyporządkowanie: urządzenie - funkcja, którą pełni, jest błędne?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Wskaż urządzenie, które powinno być użyte do połączenia dwóch komputerów z siecią Internet poprzez lokalną sieć Ethernet, gdy dysponujemy jedynie jednym adresem IP

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

Aby stworzyć skompresowane archiwum danych w systemie Linux, jakie polecenie należy zastosować?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Ile bitów zawiera adres MAC karty sieciowej?

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

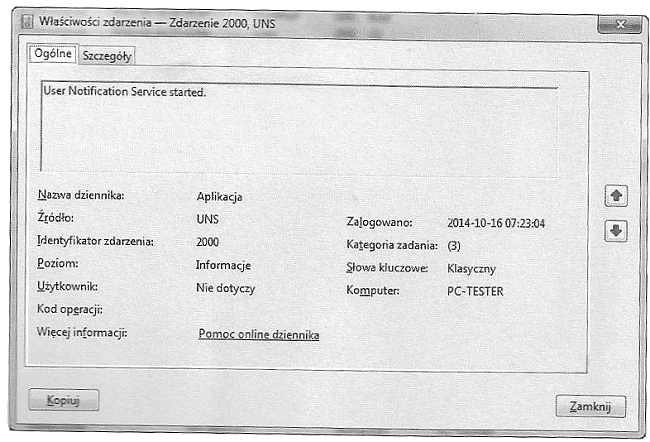

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Jakie urządzenia dotyczą terminy SLI?

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Brak odpowiedzi na to pytanie.

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

Brak odpowiedzi na to pytanie.

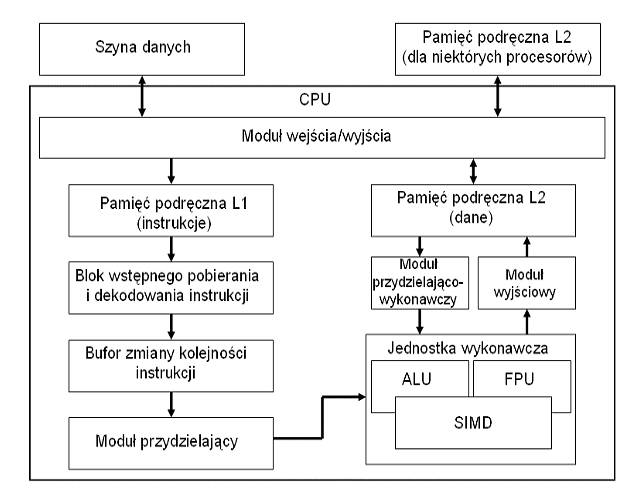

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Brak odpowiedzi na to pytanie.

ping 192.168.11.3 Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć domyślny odstęp czasowy między pakietami podczas używania polecenia ping?

Brak odpowiedzi na to pytanie.

Po wykonaniu podanego polecenia w systemie Windows: ```net accounts /MINPWLEN:11``` liczba 11 zostanie przydzielona dla

Brak odpowiedzi na to pytanie.

Jaki procesor powinien być zastosowany podczas składania komputera stacjonarnego opartego na płycie głównej Asus M5A78L-M/USB3 AMD760G socket AM3+?

Brak odpowiedzi na to pytanie.

Na załączonym rysunku przedstawiono

Brak odpowiedzi na to pytanie.

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Brak odpowiedzi na to pytanie.

Przerzutnik bistabilny pozwala na przechowywanie bitu danych w pamięci

Brak odpowiedzi na to pytanie.

Który z parametrów twardego dysku NIE ma wpływu na jego wydajność?

Brak odpowiedzi na to pytanie.

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

Brak odpowiedzi na to pytanie.

Transmisja danych typu półduplex to transmisja

Brak odpowiedzi na to pytanie.

Jakie polecenie pozwala na uzyskanie adresów fizycznych dla kart sieciowych w systemie?

Brak odpowiedzi na to pytanie.

Które stwierdzenie opisuje profil tymczasowy użytkownika?

Brak odpowiedzi na to pytanie.

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

Brak odpowiedzi na to pytanie.

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

Brak odpowiedzi na to pytanie.

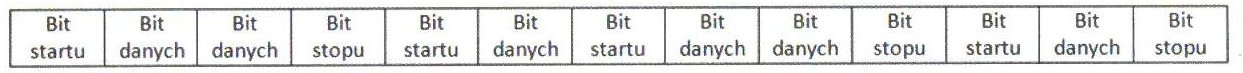

Jakiego typu transmisję danych przesyłanych za pomocą interfejsu komputera osobistego pokazano na ilustracji?

Brak odpowiedzi na to pytanie.

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Brak odpowiedzi na to pytanie.

W celu zainstalowania serwera proxy w systemie Linux, należy wykorzystać oprogramowanie

Brak odpowiedzi na to pytanie.

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

Brak odpowiedzi na to pytanie.

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

| CPU | AtherosAR7161 680MHz |

| Memory | 32MB DDR SDRAM onboard memory |

| Boot loader | RouterBOOT |

| Data storage | 64MB onboard NAND memory chip |

| Ethernet | One 10/100 Mbit/s Fast Ethernet port with Auto-MDI/X |

| miniPCI | One MiniPCI Type IIIA/IIIB slot One MiniPCIe slot for 3G modem only (onboard SIM connector) |

| Wireless | Built in AR2417 802. 11 b/g wireless, 1x MMCX connector |

| Expansion | One USB 2.0 ports (without powering, needs power adapter, available separately) |

| Serial port | One DB9 RS232C asynchronous serial port |

| LEDs | Power, NAND activity, 5 user LEDs |

| Power options | Power over Ethernet: 10..28V DC (except power over datalines). Power jack: 10..28V DC. Includes voltage monitor |

| Dimensions | 105 mm x 105 mm, Weight: 82 g |

| Power consumption | Up to 5W with wireless at full activity |

| Operating System | MikroTik RouterOS v3, Level4 license |

Brak odpowiedzi na to pytanie.

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Brak odpowiedzi na to pytanie.