Pytanie 1

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Brak odpowiedzi na to pytanie.

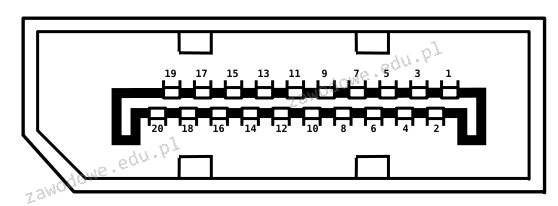

Odpowiedź 63 jest jak najbardziej trafna. Standard IEEE 1394, czyli FireWire, rzeczywiście pozwala podłączyć do 63 urządzeń w jednej sieci. Jak to działa? Otóż wszystko bazuje na adresacji 6-bitowej, przez co każde urządzenie dostaje swój unikalny identyfikator. Dzięki temu w jednym łańcuchu możemy podłączać różne sprzęty, jak kamery cyfrowe czy zewnętrzne dyski twarde. W profesjonalnych sytuacjach, na przykład w studiach nagraniowych, to naprawdę ważne, żeby móc obsługiwać tyle różnych urządzeń. Co więcej, standard ten nie tylko umożliwia podłączenie wielu sprzętów, ale także zapewnia szybki transfer danych, co jest super przy przesyłaniu dużych plików multimedialnych. I pamiętaj, że IEEE 1394 jest elastyczny, bo obsługuje też topologię gwiazdy, co jest przydatne w wielu konfiguracjach. W praktyce często korzysta się z hubów, co jeszcze bardziej zwiększa liczbę podłączonych urządzeń.