Pytanie 1

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Jednym z czynników, dla których zapis na dysku SSD jest szybszy niż na dysku HDD, jest

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

W systemie Linux przypisano uprawnienia do katalogu w formie ciągu znaków rwx--x--x. Jaką wartość liczbową te uprawnienia reprezentują?

W celu ochrony lokalnej sieci komputerowej przed atakami typu Smurf pochodzącymi z Internetu, należy zainstalować oraz właściwie skonfigurować

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Które z poniższych stwierdzeń na temat protokołu DHCP jest poprawne?

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

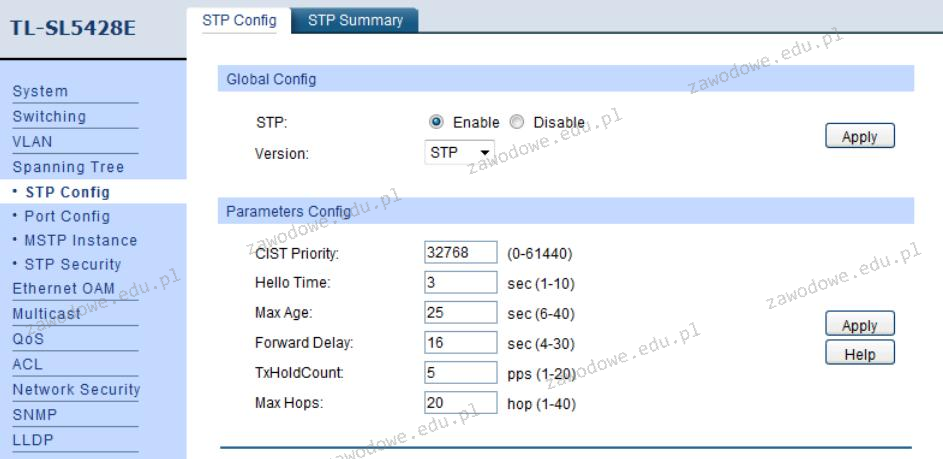

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Symbol graficzny przedstawiony na ilustracji oznacza jaką bramkę logiczną?

Do przeprowadzenia ręcznej konfiguracji interfejsu sieciowego w systemie Linux konieczne jest użycie polecenia

Jak wygląda konwencja zapisu ścieżki do udziału w sieci, zgodna z UNC (Universal Naming Convention)?

Podczas uruchamiania komputera ukazuje się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL skutkuje

Brak odpowiedzi na to pytanie.

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Brak odpowiedzi na to pytanie.

Zastosowanie programu Wireshark polega na

Brak odpowiedzi na to pytanie.

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Brak odpowiedzi na to pytanie.

Jakie materiały są używane w kolorowej drukarce laserowej?

Brak odpowiedzi na to pytanie.

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Brak odpowiedzi na to pytanie.

Jakie medium transmisyjne powinno być użyte do połączenia dwóch punktów dystrybucyjnych oddalonych o 600m?

Brak odpowiedzi na to pytanie.

Na podstawie danych zawartych w tabeli dotyczącej specyfikacji płyty głównej, wskaż maksymalną liczbę kart rozszerzeń, które można zainstalować w magistrali Peripheral Component Interconnect.

Brak odpowiedzi na to pytanie.

Okablowanie pionowe w sieci strukturalnej łączy jakie elementy?

Brak odpowiedzi na to pytanie.

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Brak odpowiedzi na to pytanie.

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Brak odpowiedzi na to pytanie.

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Brak odpowiedzi na to pytanie.

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Brak odpowiedzi na to pytanie.

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Brak odpowiedzi na to pytanie.

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Brak odpowiedzi na to pytanie.

Osoba pragnąca jednocześnie drukować dokumenty w wersji oryginalnej oraz trzech kopiach na papierze samokopiującym, powinna nabyć drukarkę

Brak odpowiedzi na to pytanie.

Numer 22 umieszczony w adresie http://www.adres_serwera.pl:22 wskazuje na

Brak odpowiedzi na to pytanie.

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Brak odpowiedzi na to pytanie.

Switch jako kluczowy komponent występuje w sieci o strukturze

Brak odpowiedzi na to pytanie.

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Brak odpowiedzi na to pytanie.

Zapis #102816 oznacza reprezentację w systemie

Brak odpowiedzi na to pytanie.

Metoda zwana rytownictwem dotyczy zasady działania plotera

Brak odpowiedzi na to pytanie.

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

Brak odpowiedzi na to pytanie.